В этой статье мы рассмотрим тему .htaccess: как создать этот конфигурационный файл, для чего он нужен и как с его помощью управлять редиректами, правами доступа и другими настройками.

Что такое файл .htaccess

.htaccess — это дополнительный конфигурационный (служебный) файл, с помощью которого можно управлять настройками сервера. Он применяется в том случае, если хостинг-провайдер использует программное обеспечение Apache.

Файл .htaccess будет полезен, если ваш сайт размещен на виртуальном хостинге. На нём несколько пользователей делят ресурсы одного сервера. Общие настройки для управления этим сервером закрыты от клиентов, чтобы у них не было возможности влиять на другие сайты. При этом пользователи могут управлять настройками сервера только в рамках своего сайта через создание .htaccess.

Зачем нужен .htaccess

В файле .htaccess можно задать некоторые серверные настройки Apache для конкретного сайта или отдельной папки. Например:

- Починить кодировку. От кодировки (Charset) зависит способ отображения кода в виде печатных символов. К наиболее распространенным кодировкам относятся UTF-8 и Windows-1251. Если тексты на сайте превратились в набор непонятных знаков — значит, на сайте слетела кодировка. Исправить её можно в .htaccess.

- Настроить редирект. Редирект — это переадресация с одного адреса на другой. Подробнее о назначении редиректов, их типах и настройках мы рассказали в статье. Файл .htaccess позволяет задавать гибкие перенаправления: например, для отдельного IP, со страниц без префикса www на страницы с ним, редиректы для всех страниц, кроме главной и другие.

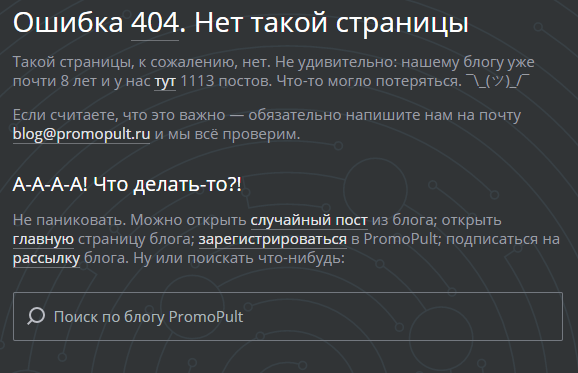

- Назначить страницы ошибок. На сайтах встречаются различные ошибки (404 — страница не найдена, 403 — в доступе отказано и т. д.). Тогда пользователь видит страницу с описанием возникшей ошибки. По умолчанию такие страницы практически не оформлены и могут сильно отличаться от дизайна остального сайта. Выход — создать свою красочную страницу ошибки и задать ее появление в .htaccess.

- Изменить главную страницу. В архитектуре сайта по умолчанию выбрана главная страница (индексный файл), которая отображается первой при открытии сайта. Если вы хотите сделать первой какую-то другую страницу, используйте .htaccess.

- Включить кэширование файлов. Кэширование позволяет поместить часть статичной информации сайта в кэш. Благодаря этому страницы сайта будут быстрее загружаться в браузерах пользователей. Если настроить кэширование в .htaccess, ускорится работа сайта.

- Создать ЧПУ. ЧПУ расшифровывается как «человекопонятный URL». Иногда URL-адреса могут быть слишком длинными или содержать численное обозначение страниц. Это негативно влияет на пользовательский фактор, а значит и на SEO-показатели. В .htaccess с помощью одной команды можно назначить для URL латинские символы (или задать другой подходящий способ).

- Защитить папку паролем. Если сайт содержит папку с конфиденциальной информацией, ей требуется дополнительная защита. Через .htaccess можно настроить базовую аутентификацию по логину и паролю. Это позволит снизить риск взлома и кражи данных.

- Настроить параметры php. PHP — язык программирования, который используется в разработке большинства сайтов с динамическим контентом. Настраивать PHP можно в файле php.ini, а можно работать с ним как с модулем .htaccess и управлять настройками в одном конфигурационном файле.

- Ограничить доступ к сайту. В .htaccess можно ограничить доступ к сайту для нежелательных IP, что позволит контролировать доступ, а также отражать хакерские атаки. Например, DDoS-атаку, в момент которой процессор пытаются нагрузить таким количеством запросов, которые он не способен обработать. Как правило, запросы поступают с одного/нескольких IP-адресов. Подробнее: Что такое DDoS-атака.

- Закрыть доступ к сайту от поисковых ботов. Чтобы сайт отображался в поисковой выдаче, его должны обойти поисковые роботы, которые собирают информацию, необходимую для индексации. Однако некоторые поисковые боты могут быть нежелательны (SolomonoBot и др.). В .htaccess можно ограничить доступ к сайту для нежелательных ботов по User-Agent.

Таким образом, .htaccess позволяет гибко настраивать отдельные сайты без изменения общих параметров сервера. Также этот конфигурационный файл можно передавать внештатным SEO-специалистам: они получат доступ к настройками именно SEO-оптимизации без возможности менять настройки на сайте или хостинге.

Ниже рассмотрим, как создать файл .htaccess на своем компьютере и загрузить его на хостинг.

Как сделать .htaccess в Windows

Если ваш сайт создан с помощью CMS (WordPress, Joomla, 1С Битрикс и других), файл .htaccess будет сгенерирован автоматически. Вы сможете его найти в корневой папке сайта в панели управления хостингом. Как правило, по умолчанию в файле не будет никакой информации, кроме нескольких строк с комментариями.

Обратите внимание! На хостинге с панелью управления cPanel .htaccess и все другие файлы, которые начинаются с точки, по умолчанию скрыты. Чтобы он начал отображаться в корневой папке, следуйте инструкции.

Если же сайт был написан с нуля, а не на CMS, или если файл по какой-то причине был удален, вы можете создать его на компьютере. Чтобы создать файл .htaccess на компьютере с ОС Windows:

-

1.

Откройте программу Блокнот.

-

2.

Нажмите Файл → Сохранить как (или используйте комбинацию горячих клавиш Ctrl + Shift + S):

-

3.

В графе «Тип файла» выберите Все файлы. Затем в поле «Имя файла» введите «.htaccess» и нажмите Сохранить:

Если файл сохранился под названием .htaccess.txt, нужно убрать расширение текстовых файлов (.txt). Для этого откройте проводник, перейдите во вкладку Вид и уберите галочку напротив пункта «Расширения имен файлов»:

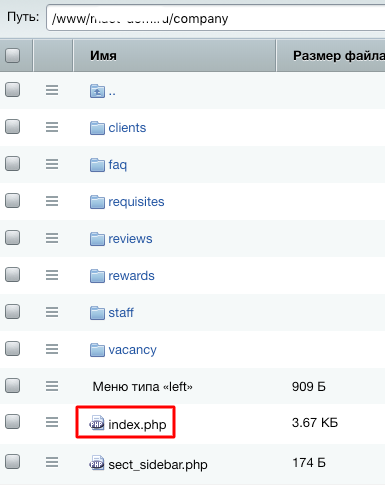

Интерфейс проводника в Windows 10

Когда файл будет готов, залейте его в корневую папку сайта. Для этого войдите в панель управления и следуйте подходящей инструкции:

-

1.

Перейдите в раздел Менеджер файлов → www и выберите домен вашего сайта.

-

2.

Нажмите кнопку Загрузить в панели иконок сверху.

-

3.

Нажмите Выберите файл, найдите на локальном диске созданный файл .htaccess и кликните Ok:

Готово, файл добавлен в «корень» сайта.

Обратите внимание: если вид вашей панели управления отличается от представленного в статье, в разделе «Основная информация» переключите тему с paper_lantern на jupiter.

-

1.

В блоке «Файлы» нажмите Менеджер файлов:

-

2.

Найдите в списке слева корневую папку вашего сайта, кликните по нему и в строке сверху нажмите Загрузить:

-

3.

В открывшемся окне нажмите Выбрать файл и выберите файл .htaccess.

Готово, файл будет загружен.

-

1.

В блоке нужного домена выберите Менеджер файлов:

-

2.

Нажмите в верхней панели Загрузить и откройте созданный файл .htaccess.

Готово, файл будет загружен.

Работа с файлом .htaccess

Создать файл и загрузить его в корневую папку сайта — только первый шаг. Следующий и самый важный — начать работать с настройками, о которые мы описывали выше.

Все конфигурации в .htaccess задаются с помощью директив (или команд). Они включают в себя символы латинского алфавита, %, фигурные и квадратные скобки и другие. Каждая директива состоит из ключа (неизменяемая часть) и значения. Например, директива для изменения главной страницы сайта:

Где DirectoryIndex — ключ, а index.php — значение (страница, которую вы хотите использовать в качестве главной страницы сайта).

Чтобы внести какую-либо директиву в конфигурационный файл вашего сайта:

-

1.

Откройте файл .htaccess в корневой папке. Или создайте новый, если директива должна применяться не ко всему сайту, а к конкретному файлу или папке.

-

2.

Скопируйте нужную директиву и вставьте ее в файл.

-

3.

Замените значение для вашего сайта (нужный домен, страница и т. п.).

-

4.

Сохраните изменения.

Обратите внимание! Не вносите в .htaccess видоизмененные команды, если не уверены в их работе. Повреждение файла может повлечь за собой сбой работы сайта.

Ниже вы найдете директивы для нескольких наиболее распространенных операций в файле .htaccess.

Как запретить доступ к файлу, папке или всему сайту

Когда на сайте идут «ремонтные работы», он функционирует нестабильно. Чтобы в это время на него не заходил никто, кроме разработчиков, можно ограничить доступ к сайту или отдельным файлам.

- Чтобы закрыть доступ ко всему сайту, добавьте в файл строки:

Order Deny,Allow

Deny from all- Чтобы закрыть доступ к конкретной папке, создайте новый файл .htaccess в этой папке и добавьте в него код выше.

- Чтобы закрыть доступ от всех посетителей, кроме конкретного IP (через запятую можно указать несколько IP-адресов) введите:

Order Deny,Allow

Deny from all

Allow from 123.123.123.123Где 123.123.123.123 — IP-адрес, для которого доступ разрешен.

- Чтобы закрыть доступ к конкретному файлу, создайте новый файл .htaccess в той папке, где находятся нужный файл, и добавьте следующие строки:

<Files example.exe>

Order Deny.Allow

Deny from all

</Files>Где example.exe — название файла, к которому нужно закрыть доступ.

Как запретить доступ к файлам определенного типа

Если вам требуется запретить доступ к нескольким файлам одного формата, можно добавить директиву для каждого. При этом стоит учитывать, что серверу будет сложнее обрабатывать большое количество параметров в файле .htaccess. Чтобы экономить ресурсы сервера, можно закрыть доступ не к каждому файлу, а ко всем файлам схожего расширения.

Для этого добавьте следующие строки:

<Files ".(txt|pdf|jpg)$">

Order Deny.Allow

Deny from all

</Files>Где вместо txt, pdf, jpg — нужные вам расширения.

Как запретить просмотр директорий в .htaccess

Обладая определенными знаниями, любой человек может посмотреть структуру вашего сайта (в первую очередь листинг — список всех каталогов сайта). Чтобы запретить просмотр листинга, можно ввести одну строку в .htaccess:

Чтобы открыть отображение листинга, введите:

Как настроить 301 редиректа для сайта

Мы посвятили настройке редиректов в .htaccess отдельную статью, в которой рассмотрели 10 различных вариаций редиректов.

Рассмотрим самый часто используемый тип: редирект с одного домена на другой. Он используется, если сайт переехал на новый домен из-за ребрендинга, изменения официального названия компании или причин технического характера.

Чтобы сделать редирект, добавьте в .htaccess строки:

RewriteEngine On

RewriteCond %{HTTP_HOST} site1.ru

RewriteRule (.*) http://site2.ru/$1 [R=301,L]Где site1.ru — исходный домен, site2.ru — целевой домен.

Как включить обработку ошибок

Чтобы установить пользовательские страницы ошибок, нужно воспользоваться директивой ErrorDocument. Добавьте в .htaccess директиву с номером ошибки и адрес созданной страницы:

ErrorDocument 404

http://site.ru/error/404.htmlГде:

- site.ru — домен вашего сайта;

- error — папка, в которой расположена страница ошибки (если её нет, пропустите это звено);

- 404.html — название страницы ошибки.

Пример файла .htaccess

Ниже мы приводим пример «боевого» файла .htaccess c комментариями. Комментарии не отображаются в основном коде и используются для пояснений. Чтобы добавить комментарий, поставьте перед строкой шарп (#).

# Закрыт доступ к просмотру листинга (списка директорий) сайта:<head> </head>

# Задана пользовательская страница для ошибки 404:<head> </head>

ErrorDocument 404 /404.php

<IfModule mod_php5.c># Настройка параметров php для версии 7.x:<head> </head>

<IfModule mod_php7.c>

php_flag session.use_trans_sid off

#php_flag default_charset UTF-8

#php_value display_errors 1

</IfModule># Настройка ЧПУ для 1С-Битрикс:<head> </head>

<IfModule mod_rewrite.c>

Options +FollowSymLinks

RewriteEngine On

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-l

RewriteCond %{REQUEST_FILENAME} !-d

RewriteCond %{REQUEST_FILENAME} !/bitrix/urlrewrite.php$

RewriteRule ^(.*)$ /bitrix/urlrewrite.php [L]

RewriteRule .* - [E=REMOTE_USER:%{HTTP:Authorization}]

</IfModule># Указание индексного файла:<head> </head>

<IfModule mod_dir.c>

DirectoryIndex index.php index.html

</IfModule># Включение модуля mod_expires и выставление настроек времени кэширования статических файлов:<head> </head>

<IfModule mod_expires.c>

ExpiresActive on

ExpiresByType image/jpeg "access plus 3 day"

ExpiresByType image/gif "access plus 3 day"

ExpiresByType image/png "access plus 3 day"

ExpiresByType text/css "access plus 3 day"

ExpiresByType application/javascript "access plus 3 day"

</IfModule>Итак, мы рассмотрели создание .htaccess (Windows), а также часто используемые директивы, которые нужны для управления сайтом. По инструкциям вы сможете выставить нужные настройки.

Время на прочтение

14 мин

Количество просмотров 87K

Спорим, о некоторых вы не подозревали. Мы собрали варианты применения .htaccess для улучшения работы сайта. Он часто используется оптимизаторами для корректной настройки 301 редиректов. Но этим возможности файла не ограничиваются. Тут и безопасность, и оптимизация, и параметры отображения — с помощью .htaccess вебмастер может сделать много полезного, чтобы сайт работал корректно.

Файл .htaccess (сокращение от «hypertext access») переопределяет настройки самого популярного типа веб-серверов Apache и его аналогов. Ниже — способы применения .htaccess для разных целей с примерами кода.

Зачем нужен .htaccess и где его искать

Файл нужен для более гибкой настройки сервера под задачи оптимизатора. Задавать правила в .htaccess не стоит, если у вас есть доступ к главному конфигурационному файлу сервера .httpd.conf или apache.conf (название зависит от настроек операционной системы). Изменения в нем вступают в силу быстрее, запросы не перегружают сервер. Однако очень часто такого доступа нет, например, в случае с виртуальным хостингом. Тогда приходится прописывать нужные настройки через .htaccess.

Возможности .htaccess для оптимизации сайта:

- Настройка редиректов для SEO.

- Обеспечение безопасности ресурса в целом и отдельных разделов.

- Настройка корректного отображения сайта.

- Оптимизация скорости загрузки.

Где искать и как редактировать

Если файл .htaccess находится в корневой папке, действие команд распространяется на весь сайт, но разместить его можно в любой каталог. Тогда директивы будут касаться только конкретного каталога и подкаталогов. Таким образом, на ресурсе может быть несколько файлов .htaccess. Приоритет имеют команды файла, расположенного в каталоге, а не в корне.

.htaccess — общепринятое и самое популярное название, но не обязательное (оно задается в файле httpd.conf). Несмотря на непривычное название, создавать и редактировать файл можно в любом текстовом редакторе.

Некоторые CMS дают возможность редактировать файл через административную панель. В Битриксе его легко можно найти в разделе Контент — Файлы и папки:

В WordPress редактировать .htaccess можно с помощью модулей плагинов Yoast SEO и All in One SEO Pack.

Если файл .htaccess отсутствует, создайте его в текстовом редакторе и разместите в корневой папке сайта или в нужном каталоге (потребуется доступ к хостингу или по ftp).

Синтаксис .htaccess

Синтаксис файла простой: каждая директива (команда) начинается с новой строки, после знака # можно добавлять комментарии, которые не будут учитываться сервером. Изменения на сайте вступают в силу сразу, перезагрузка сервера не требуется.

Правила задаются в том числе при помощи регулярных выражений. Для того, чтобы их прочитать, нужно понимать значение спецсимволов и переменных. Расшифруем самые часто используемые.

Основные спецсимволы:

- ^ — начало строки;

- $ — конец строки;

- . — любой символ;

- * — любое количество любых символов;

- ? — один определенный символ;

- [0-9] — последовательность символов, например, от 0 до 9;

- | — символ «или», выбирается или одна группа, или другая;

- () — иcпользуется для выбора групп символов.

Основные переменные:

- %{HTTP_USER_AGENT} — поле User-Agent, которое передает браузер пользователя;

- %{REMOTE_ADDR} — IP адрес пользователя;

- %{REQUEST_URI} — запрашиваемый URI;

- %{QUERY_STRING} — параметры запроса после знака ?.

Для тех, кто хочет основательно погрузиться в тему, — полная официальная документация по использованию .htaccess или хороший ресурс на русском. А мы пройдемся по основным возможностям файла для оптимизации вашего сайта.

Настраиваем редиректы для SEO

Как мы уже упоминали, это самый популярный способ использования .htaccess. Перед тем, как настраивать тот или иной вид переадресации, убедитесь, что это действительно необходимо. Например, редирект на страницы со слешем в некоторых CMS настроен по умолчанию. О настройках редиректа для SEO мы писали в блоге.

При настройке 301 редиректов помните о двух правилах:

- Избегайте нескольких последовательных перенаправлений — они увеличивают нагрузку на сервер и снижают скорость работы сайта.

- Располагайте редиректы от частных к глобальным. Например, сначала переадресация с одной страницы на другую, затем общий редирект на страницы со слешем. Это правило работает не в 100% случаев, поэтому с размещением директив нужно экспериментировать.

1. Настраиваем постраничные 301 редиректы

Это потребуется в следующих случаях:

- изменилась структура сайта и у страницы поменялся уровень вложенности;

- страница перестала существовать, но нужно сохранить ее входящий трафик (например, в случае отсутствия товара обычно делают переадресацию на товарную категорию);

- поменялся URL, что крайне нежелательно, но тоже встречается.

Просто удалить страницу — плохая идея, лучше не отдавать роботу ошибку 404, а перенаправить его на другой URL. В этом случае есть шанс не потерять позиции сайта в выдаче и целевой трафик. Настроить 301 редирект с одной страницы на другую можно при помощи директивы простого перенаправления:

Redirect 301 /page1/ https://mysite.com/page2//page1/— адрес страницы от корня, без протокола и домена. Например,/catalog/ofisnaya-mebel/kompjuternye-stoly/.https://mysite.com/page2/— полный адрес страницы перенаправления, включая протокол и домен. Например,https://dom-mebeli.com/ofisnaya-mebel/stoly-v-ofis/.

2. Избавляемся от дублей

Каждая страница сайта должна быть доступна только по одному адресу. Для этого должны быть настроены:

- редирект на страницы со слешем в конце URL или наоборот;

- главное зеркало — основной адрес сайта в поиске.

Сделать это можно при помощи модуля mod_rewrite. В его составе используются специальные команды — директивы сложного перенаправления. Первой командой всегда идет включение преобразования URL:

RewriteEngine OnПереадресация на слеш или наоборот

Настроить ли переадресацию на страницы со слешем или без, в каждом случае нужно решать индивидуально. Если у сайта уже накоплена история в поиске, анализируйте, каких страниц в индексе больше. Для новых сайтов обычно настраивают редирект на слеш. Проверить, не настроена ли переадресация по умолчанию, просто: удалите/добавьте слеш в конце URL. Если страница перезагрузится с новым адресом — мы имеем дубли, требуется настройка. Если URL подменяется — все в порядке. Проверять лучше несколько уровней вложенности.

Код 301 редиректа на слеш:

RewriteCond %{REQUEST_URI} /+[^.]+$

RewriteRule ^(.+[^/])$ %{REQUEST_URI}/ [R=301,L]Код 301 редиректа на страницы без слеша:

RewriteCond %{REQUEST_URI} !?

RewriteCond %{REQUEST_URI} !&

RewriteCond %{REQUEST_URI} !=

RewriteCond %{REQUEST_URI} !.

RewriteCond %{REQUEST_URI} ![^/]$

RewriteRule ^(.*)/$ /$1 [R=301,L]3. Настраиваем главное зеркало

Для начала нужно определиться, какой адрес будет являться основным для поиска. SSL-сертификат давно уже мастхэв. Просто установите его и добавьте правило в .htaccess. Не забудьте также прописать его в robots.txt.

Редирект на HTTPS

RewriteEngine On

RewriteCond %{HTTPS} !on

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI}Определять, с «www» или без будет главное зеркало, можно несколькими способами:

- добавить сайт в Яндекс.Вебмастер в двух вариантах, в консоли отобразится информация, какой URL поисковик считает главным зеркалом;

- проанализировать выдачу и посмотреть, каких страниц сайта больше в индексе;

- для нового ресурса не имеет значения, с «www» или без будет адрес, выбор за вами.

После того как выбор сделан, воспользуйтесь одним из двух вариантов кода.

Редирект с www на без www

RewriteEngine On

RewriteCond %{HTTP_HOST} ^www.(.*)$ [NC]

RewriteRule ^(.*)$ http://%1/$1 [R=301,L]Редирект с без www на www

RewriteEngine On

RewriteCond %{HTTP_HOST} !^www..* [NC]

RewriteRule ^(.*) http://www.%{HTTP_HOST}/$1 [R=301]4. Перенаправляем с одного домена на другой

Самая очевидная причина настройки этого редиректа — переадресовать роботов и пользователей на другой адрес при переезде сайта на новый домен. Также им пользуются оптимизаторы для манипуляций ссылочной массой, но дроп-домены и PBN — серые технологии продвижения, которые в рамках этого материала мы затрагивать не будем.

Воспользуйтесь одним из вариантов кода:

RewriteEngine On

RewriteRule ^(.*)$ http://www.mysite2.com/$1 [R=301,L]или

RewriteEngine on

RewriteCond %{HTTP_HOST} ^www.mysite1.ru$ [NC]

RewriteRule ^(.*)$ http://www.mysite2.ru/$1 [R=301,L]Не забудьте поменять в коде «mysite1» и «mysite2» на старый и новый домен соответственно.

Модуль SEO в системе Promopult: для тех, кто не хочет тонуть в рутине. Все инструменты для улучшения качества сайта и поискового продвижения, автоматизация процессов, чек-листы, подробные отчеты.

Обеспечиваем безопасность сайта

Файл .htaccess предоставляет большие возможности для защиты сайта от вредоносных скриптов, кражи контента, DOS-атак. Также можно защитить доступ к определенным файлам и разделам.

5. Запрещаем загрузку картинок с вашего сайта

Существуют технологии, при которых сторонние сайты используют контент, в том числе изображения, загружая его прямо с вашего хостинга путем хотлинков (прямых ссылок на файлы). Это не только обидно и нарушает авторские права, но и создает ненужную дополнительную нагрузку на ваш сервер.

Осадите воришек при помощи этого кода:

Options +FollowSymlinks

RewriteEngine On

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !^https://(www.)?mysite.com/ [nc]

RewriteRule .*.(gif|jpg|png)$ https://mysite.com/img/goaway.gif[nc]Заменяете «mysite.com» на адрес вашего сайта и создаете изображение с любым сообщением о том, что красть чужие картинки нехорошо, по адресу https://mysite.com/img/goaway.gif. Это изображение и будет показано на стороннем ресурсе.

6. Запрещаем доступ

Целым группам нежелательных гостей с определенных IP-адресов, подсетей, а также вредоносным ботам можно запретить доступ на ваш ресурс при помощи следующих директив в .htaccess.

Для нежелательных User Agents (ботов)

SetEnvIfNoCase user-Agent ^FrontPage [NC,OR]

SetEnvIfNoCase user-Agent ^Java.* [NC,OR]

SetEnvIfNoCase user-Agent ^Microsoft.URL [NC,OR]

SetEnvIfNoCase user-Agent ^MSFrontPage [NC,OR]

SetEnvIfNoCase user-Agent ^Offline.Explorer [NC,OR]

SetEnvIfNoCase user-Agent ^[Ww]eb[Bb]andit [NC,OR]

SetEnvIfNoCase user-Agent ^Zeus [NC]

<limit get=”” post=”” head=””>

Order Allow,Deny

Allow from all

Deny from env=bad_bot

</limit>Список юзер-агентов можно дополнять, сокращать или создать свой. Перечень хороших и плохих ботов можно посмотреть здесь.

Частный случай такого запрета — запрет для поисковых роботов. Если вас почему-то не устраивает правило в robots.txt, можно запретить доступ, например, роботу Google при помощи таких директив:

RewriteEngine on

RewriteCond %{USER_AGENT} Googlebot

RewriteRule .* - [F]Для всех, кроме указанных IP

ErrorDocument 403 https://mysite.com

Order deny,allow

Deny from all

Allow from IP1

Allow from IP2 и т. д.Не забываем заменить «https://mysite.com» на адрес вашего сайта и вписать IP-адреса вместо IP1, IP2 и т.д.

Для определенных IP-адресов

allow from all

deny from IP1

deny from IP2 и т. д.Для подсети

allow from all

deny from 192.168.0.0/24Вписываем маску сети в строку после «deny from».

Спамные IP-адреса можно вычислить в логах сервера или с помощью сервисов статистики. В административной панели WordPress отображаются IP-адреса комментаторов:

К определенному файлу

<files myfile.html>

order allow,deny

deny from all

</files>Вписываем название файла вместо «myfile.html» в примере. Пользователю будет показана ошибка 403 — «доступ запрещен».

Не лишним будет ограничить доступ к самому файлу .htaccess из соображений безопасности, а также рекомендуем после настройки всех правил поставить на файл права доступа 444.

<Files .htaccess>

order allow,deny

deny from all

</Files>Для сайтов на WordPress важно ограничить доступ к файлу wp-config.php, т.к. в нем содержится информация о базе данных:

<files wp-config.php>

order allow,deny

deny from all

</files>Для пользователей, пришедших с определенного сайта

Вы можете заблокировать посетителей с нежелательных ресурсов (например, со взрослым или шокирующим контентом).

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{HTTP_REFERER} bad-site.com [NC,OR]

RewriteCond %{HTTP_REFERER} bad-site.com [NC,OR]

RewriteRule .* - [F]

</ifModule>7. Защищаем доступ к определенному файлу или папке

Для начала создайте файл .htpasswd, пропишите в нем логины и пароли в формате user:password и разместите в корне сайта. В целях безопасности пароли лучше зашифровать. Это можно сделать при помощи специальных сервисов генерации записей, например, такого. Следующим шагом добавьте директории или файлы в .htaccess:

Защита паролем файла

<files secure.php=””>

AuthType Basic

AuthName “”

AuthUserFile /pub/home/.htpasswd

Require valid-user

</files>Защита паролем папки

resides

AuthType basic

AuthName “This directory is protected”

AuthUserFile /pub/home/.htpasswd

AuthGroupFile /dev/null

Require valid-userВместо «/pub/home/.htpasswd» укажите путь до файла .htpasswd от корня сервера. Рекомендуем проверить доступ после установки кода.

8. Запрещаем выполнение вредоносных скриптов

Следующая группа директив защищает сайт от так называемых «скриптовых инъекций» — инструмента хакерских атак:

Options +FollowSymLinks

RewriteEngine On

RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR]

RewriteCond %{QUERY_STRING} GLOBALS(=|[|%[0-9A-Z]{0,2}) [OR]

RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2})

RewriteRule ^(.*)$ index.php [F,L]Все попытки причинить вред вашему ресурсу будут перенаправлены на страницу ошибки 403 «доступ запрещен».

9. Защищаем сайт от DOS-атак

Один из способов защиты — ограничить максимально допустимый размер запроса (ограничение отсутствует по умолчанию).

Для этого прописываем в .htaccess размер загружаемых файлов в байтах:

LimitRequestBody 10240000В примере указан размер 10 Мбайт. Если вы хотите запретить загрузку файлов, пропишите число меньше 1 Мбайт (1048576 байт).

Также можно изучить возможности директив LimitRequestFields, LimitRequestFieldSize и LimitRequestLine в официальной документации.

Настраиваем отображение сайта

Посмотрим, что можно сделать с отображением всего ресурса или его разделов в браузерах пользователей при помощи .htaccess.

10. Заменяем индексный файл

Индексный файл — тот, что открывается по умолчанию при обращении к определенному каталогу. Обычно они называются: index.html, index.htm, index.php, index.phtml, index.shtml, default.htm, default.html.

Вот как это выглядит в структуре каталога:

Чтобы заменить этот файл на любой другой, размещаете в каталоге .htaccess и добавляете эту команду:

DirectoryIndex hello.htmlВместо «hello.html» вписывайте адрес желаемого файла.

Можно задать последовательность файлов, которые будут открываться в указанном порядке, если один из них будет недоступен:

DirectoryIndex hello.html hello.php hello.pl11. Добавляем или убираем html в конце URL

Сохранять или убирать расширение файлов в URL — дело вкуса каждого оптимизатора. Достоверных исследований влияния расширений в адресах на ранжирование ресурса нет, но каждый вебмастер имеет свое мнение по этому поводу.

Чтобы добавить .html:

RewriteCond %{REQUEST_URI} (.*/[^/.]+)($|?)

RewriteRule .* %1.html [R=301,L]

RewriteRule ^(.*)/$ /$1.html [R=301,L]Чтобы убрать .html:

RewriteBase /

RewriteRule (.*).html$ $1 [R=301,L]Этими же директивами можно добавить/убрать расширение php.

12. Настраиваем кодировку

Чтобы избежать ошибок в отображении ресурса браузером, нужно сообщить ему, в какой кодировке создан сайт. Самые популярные:

- UTF-8 — универсальная

- Windows-1251 — кириллица

- Windows-1250 — для Центральной Европы

- Windows-1252 — для Западной Европы

- KOI8-R — кириллица (КОИ8-Р)

Чаще всего используют UTF-8 и Windows-1251.

Если кодировка не указана в метатеге каждой страницы, можно задать ее через .htaccess.

Пример директивы, которая задает для файла кодировку UTF-8:

AddDefaultCharset UTF-8А такая команда означает, что все загружаемые на сервер файлы будут преобразованы в Windows-1251:

CharsetSourceEnc WINDOWS-1251В примерах приведены разные кодировки, но в рамках одного сайта кодировки в этих директивах должны совпадать.

13. Создаем кастомные страницы ошибок

При помощи правил в .htaccess можно настроить отображение специально созданных страниц для самых популярных ошибок, например:

ErrorDocument 401 /error/401.php

ErrorDocument 403 /error/403.php

ErrorDocument 404 /error/404.php

ErrorDocument 500 /error/500.phpПеред тем, как прописывать директивы, создайте в корне сайта папку error и разместите туда соответствующие файлы для страниц ошибок.

Зачем это нужно? Например, чтобы не потерять пользователя на странице 404, а дать ему возможность перейти в другие разделы сайта:

Оптимизируем работу сайта

Скорость загрузки сайта — один из факторов ранжирования в поисковых системах. Увеличить ее можно в том числе с помощью директив в .htaccess.

14. Сжимаем компоненты сайта при помощи mod_gzip или mod_deflate

Сжатие файлов, с одной стороны, увеличивает скорость загрузки сайта, но с другой — больше нагружает сервер. В .htaccess можно включить сжатие при помощи двух модулей — mod_zip и mod_deflate. Они практически идентичны по качеству сжатия.

Синтаксис модуля Gzip более гибкий и он умеет работать с масками:

<ifModule mod_gzip.c>

mod_gzip_on Yes

mod_gzip_dechunk Yes

mod_gzip_item_include file .(html?|txt|css|js|php|pl)$

mod_gzip_item_include handler ^cgi-script$

mod_gzip_item_include mime ^text/.*

mod_gzip_item_include mime ^application/x-javascript.*

mod_gzip_item_exclude mime ^image/.*

mod_gzip_item_exclude rspheader ^Content-Encoding:.*gzip.*

</ifModule>В mod_deflate вы перечисляете типы файлов, которые нужно сжать:

<ifModule mod_deflate.c>

AddOutputFilterByType DEFLATE text/html text/plain text/xml application/xml application/xhtml+xml text/css text/javascript application/javascript application/x-javascript

</ifModule>15. Усиливаем кэширование

Этот комплекс команд поможет быстрой загрузке сайта для тех посетителей, которые уже на нем были. Браузер не будет заново скачивать картинки и скрипты с сервера, а использует данные из кэша.

FileETag MTime Size

<ifmodule mod_expires.c>

<filesmatch “.(jpg|gif|png|css|js)$”>

ExpiresActive on

ExpiresDefault “access plus 1 week”

</filesmatch>

</ifmodule>В примере срок жизни кэша ограничен одной неделей («1 week»), вы можете указать свой срок в месяцах (month), годах (year), часах (hours) и т.д.

Другой вариант кода:

<IfModule mod_expires.c>

ExpiresActive On

ExpiresByType application/javascript "access plus 7 days"

ExpiresByType text/javascript "access plus 7 days"

ExpiresByType text/css "access plus 7 days"

ExpiresByType image/gif "access plus 7 days"

ExpiresByType image/jpeg "access plus 7 days"

ExpiresByType image/png "access plus 7 days"

</IfModule>Для кэширования доступны следующие типы файлов:

- image/x-icon;

- image/jpeg;

- image/png;

- image/gif;

- application/x-shockwave-flash;

- text/css;

- text/javascript;

- application/javascript;

- application/x-javascript;

- text/html;

- application/xhtml+xml.

Еще несколько возможностей

16. Управляем настройками php

Этот комплекс настроек выполняют программисты, если нет доступа к файлу php.ini. Остановимся на выражениях php_value, которые отвечают за объем загружаемых на сайт данных и время обработки скриптов, т.к. это напрямую влияет на производительность.

<ifModule mod_php.c>

php_value upload_max_filesize 125M

php_value post_max_size 20M

php_value max_execution_time 60

</ifModule>В строке «upload_max_filesize» указываете максимальный размер загружаемых файлов в мегабайтах, «post_max_size» означает максимальный объем постинга, «max_execution_time» указывает время в секундах на обработку скриптов.

17. Боремся со спам-комментариями на WordPress

Для того, чтобы перекрыть доступ спамерам к файлу wp-comments-post.php, добавьте эти директивы в .htaccess:

RewriteEngine On

RewriteCond %{REQUEST_METHOD} POST

RewriteCond %{REQUEST_URI} .wp-comments-post.php*

RewriteCond %{HTTP_REFERER} !.*mysite.com.* [OR]

RewriteCond %{HTTP_USER_AGENT} ^$

RewriteRule (.*) ^http://%{REMOTE_ADDR}/$ [R=301,L]Вместо «mysite.com» впишите адрес вашего сайта.

18. Устанавливаем e-mail для администратора сервера

Этот код в .htaccess установит e-mail администратора по умолчанию. На него будут приходить уведомления, связанные с важными событиями на сервере.

ServerSignature EMail

SetEnv SERVER_ADMIN admin@mysite.com19. Предупреждаем о недоступности сайта

В ситуации, когда сайт недоступен по техническим причинам, можно перенаправить пользователей на страницу с информацией о том, когда работа будет восстановлена. Лучше избегать таких перерывов, но в форс-мажорных обстоятельствах добавляйте следующие директивы в .htaccess:

RewriteEngine on

RewriteCond %{REQUEST_URI} !/info.html$

RewriteCond %{REMOTE_HOST} !^12.345.678.90

RewriteRule $ https://mysite.ru/info.html [R=302,L]IP-адрес в примере (12.345.678.90) замените на свой, в последней строке укажите адрес страницы вашего ресурса с информацией о характере и сроках завершения работ.

Общие правила работы с .htaccess

- Всегда делайте резервную копию файла перед внесением изменений, чтобы оперативно «откатить» их.

- Вносите изменения пошагово, добавляйте по одному правилу и оценивайте, как оно сработало.

- Если размещаете несколько файлов .htaccess в разных каталогах, прописывайте в дочерних только новые директивы, которые актуальны для конкретного каталога, остальные унаследуются от родительского каталога или файла в корневой папке.

- Очищайте кэш браузера: Ctrl + F5, в Safari: Ctrl + R, в Mac OS: Cmd + R.

- Если возникает ошибка 500, проверьте синтаксис правила (нет ли опечатки). Можно воспользоваться сервисами проверки файла .htaccess онлайн, например таким. Если ошибок не найдено, значит в главном конфигурационном файле такой тип директивы запрещен, придется обратиться за консультацией к программисту и хостинг-провайдеру.

- В директивах .htaccess кириллические символы не допускаются. Если необходимо указать адрес кириллического домена (мойсайт.рф), воспользуйтесь любым whois-сервисом, чтобы узнать его написание по методу punycode. Например, адрес «сайт.рф» будет выглядеть как «xn--80aswg.xn--p1ai/$1».

- Слишком большое количество директив в .htaccess может снизить работоспособность сайта. Старайтесь использовать файл только в том случае, если другим путем задачу решить нельзя.

- Если нет времени подробно изучать особенности директив, воспользуйтесь генератором .htaccess.

Файл .htaccess являются по своему назначению конфигурационным файлом уровня каталога(директории) для web сервера Apache. Это означает, что директивы из этого файла исполняются Apache локально только при обращении к директории, содержащий этот файл. Область действия этих директив распространяется только на каталог, в котором расположен файл, и на вложенные каталоги, до тех пор пока они не будут переопределены в других файлах .htaccess из вложенных каталогов. Файл.htaccess перечитывается при каждом обращении к веб-серверу, так что изменения, внесенные в этот файл, вступают в силу немедленно.

Таки образом apache предоставляет нам удобный инструмент конфигурации на уровне директорий сайта. Это расширяет наши возможности так как не все настройки удобно делать на глобальному уровне и на уровне виртуального хоста. Так же на хостингах, владелец сайта, как правило, не имеет возможности выполнять настройки apache на глобальном уровне и на уровне виртуального хоста, но у него может быть возможность задать требуемые настройки на уровне каталогов сайта. Для того что бы apache принимал и исполнял директивы из файлов .htaccess каталогов сайта нужно, что бы на глобальном уровне или на уровне виртуального хоста apache это было разрешено для сайта.

Делается это разрешение при помощи следующего блока кода:

<Directory /home/my_site/www>

AllowOverride All

#Другие директивы ...

</Directory>

Здесь в теге <Directory> указывается физический путь на сервере до корня вашего сайта, и внутри тега указывается директива AllowOverride. Эта директива может быть установлена в None, чтобы сервер не читал файл .htaccess. Если она установлена в All — сервер будет допускать все директивы .htaccess файла. Значение по умолчанию: AllowOverride All.

Теперь пару слов о названии файла .htaccess. Этот файл может называться и по другому, и это тоже устанавливается в глобальном конфиге apache директивой AccessFileName. По умолчанию эта директива установлена в конфиге как AccessFileName .htaccess, и это значение обычно никто не меняет, но вы должны знать, что изменить его на другое возможно.

Синтаксис файлов .htaccess в общем случае аналогичен синтаксису главного файла конфигурации apache. Однако, администратор может ограничивать для пользователей доступ к тем или иным директивам. То есть, несмотря на то, что команда, в принципе, может исполняться из .htaccess, администратор может запретить доступ к конкретной директиве. Учитывайте это при работе. Также хочу заметить такой момент, когда вы пишите директивы работающие с каталогами? то в главных конфигурационных файлах apache их нужно оборачивать в тег <Directory /path/…> с указанием каталога к которому они применимы, однако при написании этих директив в .htaccess файле уже не нужно их оборачивать в тег <Directory>, если вы хотите что бы они применялись к текущему каталогу файла .htaccess, если же вы хотите применить их только к вложенному каталогу то тогда, опять же, нужно обернуть в тег <Directory>.

Для чего мы можем использовать .htaccess файл. Вариантов здесь немало, вот самые распространенные из них:

1.Для управления разрешениями на доступы к каталогам сайта (запаролить директорию, запретить доступ к файлам определенного формата, или доступ к сайту в определенный промежуток времени, запретить или открыть доступ с определенных IP адресов, управлять роботами поисковиков)

2.Для перезаписи текущего URL на новый в зависимости от условий (см. также описание mod_rewrite сервера Apache и логику его обработки правил )

3.Для явного указания кодировки сайта.

4.Для разрешения или запрета просмотра файлов сайта

5.Для защиты от хотлинка

6.Для выполнения ридирктов

7.Для задания своих страниц ошибок

8.Для переопределения индексного файла

9…. и многое другое.

Давайте для примера напишем некий обобщенный файл .htaccess.

В него мы соберем наиболее распространенные случаи использования директив и добавим к ним комментарии. И из этого шаблона путем удаления не нужного вы сможете всегда подготовить конкретный .htaccess для ваших задач. Здесь символ # — это символ комментария применяемый в конфигах apache.

Подробные пояснения к коду шаблона см. после него.

# .htaccess начало шаблона

# Установка временной зоны

SetEnv TZ Europe/Moscow

# Установим принудительно кодировку страниц сайта

AddDefaultCharset UTF-8

# Зададим index файл который будет

# отдаваться если запрошенный не найден

DirectoryIndex index.php index.html

# Запретим пользователям просматривать файлы директории

Options -Indexes

# Разрешим следовать за символическими связями в этом каталоге

Options +FollowSymLinks

# Разрешение доступа только для указанных IP

Order Deny,Allow

Deny from all

Allow from x.x.x.x

# Или запрет доступа по IP

Order allow,deny

deny from x.x.x.x

deny from x.x.x.x

allow from all

# Запретить всем, то только

# одну эту строку указать

Deny from all

# Закрыть доступ к вложенной директории относительно текущего файла

# можно так, или положив туда отдельный .htaccess файл

<Directory /passwds/>

Order Deny,Allow

Deny from All

</Directory>

# Закрыть директорию паролем

AuthType Basic

AuthName "Enter a password"

#путь до файла с паролями и пользователями

AuthUserFile /full/path/to/.htpasswd

require valid-user

# или закрыть вложенную директорию паролем

<Directory /passwds/>

AuthType Basic

AuthName "Enter a password"

#путь до файла с паролями и пользователями (абсолютный или относительно ServerRoot)

AuthUserFile /full/path/to/.htpasswd

require valid-user

</Directory>

# Запрет на доступ для файла .htpasswd

# для всех посетителей кроме разрешенных IP

<Files ".htpasswd">

Order Deny,Allow

Deny from all

Allow from x.x.x.x, x.x.x.xx

</Files>

# Блок если нужно отключить обработку PHP

# можно и для <Directory> задать

<IfModule mod_php5.c>

php_value engine off

</IfModule>

<IfModule mod_php4.c>

php_value engine off

</IfModule>

#

# Блок изменение настроек PHP

# некоторые директивы зависят от версии PHP

#php_flag register_globals off

#php_value memory_limit 16M

#for files uploading - if needed

#php_value max_execution_time 500

#php_value max_input_time 500

#php_value upload_max_filesize 30M

#php_value post_max_size 30M

#php_flag display_errors off

#Настройка PHP для загрузки больших файлов до 256M

php_value memory_limit 256M

php_value upload_max_filesize 256M

php_value post_max_size 256M

#

# Перезапись URL

<IfModule mod_rewrite.c>

RewriteEngine On

# установить корневой URL как /

RewriteBase /

#Все запросы с HTTP на HTTPS

RewriteCond %{HTTPS} =off

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,QSA,L]

#Только для указанных каталогов все запросы с http на https redirect

RewriteCond %{HTTPS} =off

RewriteCond %{REQUEST_URI} /(admin|secret)/ [NC]

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,QSA,L]

# 301 Редирект как принудительная

#постановка замыкающего слеша

#RewriteCond %{REQUEST_URI} /+[^.]+$

#RewriteRule ^(.+[^/])$ %{REQUEST_URI}/ [R=301,L]

#

# 301 Редирект c www.site.ru на site.ru

# как удаление www

RewriteCond %{HTTP_HOST} ^www.site.ru [NC]

RewriteRule ^(.*)$ http://site.ru/$1 [R=301,QSA,L]

#

#301 Универсальный редирект с домена www. на без www.

RewriteCond %{HTTP_HOST} ^www.(.*) [NC]

RewriteRule ^(.*)$ http://%1/$1 [R=301,L]

#301 Универсальный редирект с домена без www. на www.

RewriteCond %{HTTP_HOST} ^(.*)$ [NC]

RewriteCond %{HTTP_HOST} !^www. [NC]

RewriteRule ^(.*)$ http://www.%1/$1 [R=301,L]

# 301 Редирект с указанных доменов на основной

RewriteCond %{HTTP_HOST} ^www.domen.net$ [NC,OR]

RewriteCond %{HTTP_HOST} ^domain.net$ [NC,OR]

RewriteCond %{HTTP_HOST} ^www.domain.net$ [NC]

RewriteRule ^(.*)$ http://domain.net/$1 [R=301,QSA,L]

#

#Редирект с преобразованием GET параметров

RewriteCond %{QUERY_STRING} do=page [NC]

RewriteCond %{QUERY_STRING} id=(d+) [NC]

RewriteRule .* /page/%1/? [R=301,L]

# Внутреннее пере направление на index.php для CMS

# Если запрошены не существующие файл или директория

# То перенаправлять запрос на index.php

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

#

# или еще вариант внутреннего пере направления на index.php

RewriteCond $1 !^(index.php|images|robots.txt|public)

RewriteCond %{REQUEST_URI} !.(cssіjsіjpgіgifіpng)$

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule ^(.*)$ index.php?/$1 [L,QSA]

# или как:

RewriteRule ^(.*)$ index.php [L]

#

#Еще вариант, для тех у кого не WordPress и кто хочет избавиться

#от ненужных запросов (боты и т.п.) к темам, к админки и каталогам WordPress вида

#где, что не файл и не директория, и не начинается с /wp-,

#то делаем внутренний redirect на index.php

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

#если у вас не WordPress добавим это и также блок после этого

RewriteCond %{REQUEST_URI} !^/wp- [NC]

RewriteRule . /index.php [L]

#если у вас не WordPress то всем кто ломиться в /wp-...

#отдадим 410 Gone status - рекомендация забыть этот URL

#RewriteRule "oldproduct" "-" [G,NC] #общий пример

RewriteCond %{REQUEST_URI} ^/wp- [NC]

RewriteRule . - [G,L]

# Зашита от хотлинка

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !^http://site.ru/ [NC]

RewriteCond %{HTTP_REFERER} !^https://site.ru/ [NC]

RewriteCond %{HTTP_REFERER} !^http://www.site.ru/ [NC]

RewriteCond %{HTTP_REFERER} !^https://www.site.ru/ [NC]

RewriteRule .(jpeg|png|bmp|gif|jpg|js|css)$ - [F]

#

# Еще вариант антихотлинка ресурсов (картинок)

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !^http://(.+.)?server.ru/ [NC]

RewriteCond %{HTTP_REFERER} !^https://(.+.)?server.ru/ [NC]

RewriteCond %{REQUEST_URI} !null.gif$ [NC]

# Перенаправим на картинку заглушку dummy.gif

RewriteRule .(jpg|jpeg|gif|bmp|png)$ http://server.ru/dummy.gif [L]

# Еще вариант антихотлинка ресурсов (картинок)

RewriteCond %{HTTP_REFERER} !^$

#Замените ?mysite.com/ на адрес вашего блога

RewriteCond %{HTTP_REFERER} !^http://(.+.)?mysite.com/ [NC]

RewriteCond %{HTTP_REFERER} !^$

#Замените /images/nohotlink.jpg на ваше изображение с запрещением хотлинка

RewriteRule .*.(jpe?g|gif|bmp|png)$ /images/nohotlink.jpg [L]

# Еще вариант антихотлинка ресурсов (картинок)

RewriteCond %{HTTP_REFERER} !^http://(.+.)?mysite.com/ [NC]

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !google. [NC]

RewriteCond %{HTTP_REFERER} !yandex. [NC]

RewriteCond %{HTTP_REFERER} !search?q=cache [NC]

RewriteCond %{HTTP_REFERER} !msn. [NC]

RewriteCond %{HTTP_REFERER} !yahoo. [NC]

RewriteRule .*.(jpe?g|gif|bmp|png)$ /images/nohotlink.jpe [L]

#

</IfModule>

# Вывод 404 ошибки если выключен mod_rewrite

<IfModule !mod_rewrite.c>

ErrorDocument 404 /index.php

</IfModule>

# Зададим свои страницы для ошибок

ErrorDocument 404 /err_404.html

ErrorDocument 403 /err_403.html

#

# Блок кода редиректа на мобильную версию сайта

# Как вариант привожу здесь, больше для примера

<ifModule mod_rewrite.c>

RewriteEngine on

# Проверить строку UserAgent браузера

RewriteCond %{HTTP_USER_AGENT} acs [NC,OR]

RewriteCond %{HTTP_USER_AGENT} alav [NC,OR]

RewriteCond %{HTTP_USER_AGENT} alca [NC,OR]

RewriteCond %{HTTP_USER_AGENT} amoi [NC,OR]

RewriteCond %{HTTP_USER_AGENT} audi [NC,OR]

RewriteCond %{HTTP_USER_AGENT} aste [NC,OR]

RewriteCond %{HTTP_USER_AGENT} avan [NC,OR]

RewriteCond %{HTTP_USER_AGENT} benq [NC,OR]

RewriteCond %{HTTP_USER_AGENT} bird [NC,OR]

RewriteCond %{HTTP_USER_AGENT} blac [NC,OR]

RewriteCond %{HTTP_USER_AGENT} blaz [NC,OR]

RewriteCond %{HTTP_USER_AGENT} brew [NC,OR]

RewriteCond %{HTTP_USER_AGENT} cell [NC,OR]

RewriteCond %{HTTP_USER_AGENT} cldc [NC,OR]

RewriteCond %{HTTP_USER_AGENT} cmd- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} dang [NC,OR]

RewriteCond %{HTTP_USER_AGENT} doco [NC,OR]

RewriteCond %{HTTP_USER_AGENT} eric [NC,OR]

RewriteCond %{HTTP_USER_AGENT} hipt [NC,OR]

RewriteCond %{HTTP_USER_AGENT} inno [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ipaq [NC,OR]

RewriteCond %{HTTP_USER_AGENT} java [NC,OR]

RewriteCond %{HTTP_USER_AGENT} jigs [NC,OR]

RewriteCond %{HTTP_USER_AGENT} kddi [NC,OR]

RewriteCond %{HTTP_USER_AGENT} keji [NC,OR]

RewriteCond %{HTTP_USER_AGENT} leno [NC,OR]

RewriteCond %{HTTP_USER_AGENT} lg-c [NC,OR]

RewriteCond %{HTTP_USER_AGENT} lg-d [NC,OR]

RewriteCond %{HTTP_USER_AGENT} lg-g [NC,OR]

RewriteCond %{HTTP_USER_AGENT} lge- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} maui [NC,OR]

RewriteCond %{HTTP_USER_AGENT} maxo [NC,OR]

RewriteCond %{HTTP_USER_AGENT} midp [NC,OR]

RewriteCond %{HTTP_USER_AGENT} mits [NC,OR]

RewriteCond %{HTTP_USER_AGENT} mmef [NC,OR]

RewriteCond %{HTTP_USER_AGENT} mobi [NC,OR]

RewriteCond %{HTTP_USER_AGENT} mot- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} moto [NC,OR]

RewriteCond %{HTTP_USER_AGENT} mwbp [NC,OR]

RewriteCond %{HTTP_USER_AGENT} nec- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} newt [NC,OR]

RewriteCond %{HTTP_USER_AGENT} noki [NC,OR]

RewriteCond %{HTTP_USER_AGENT} opwv [NC,OR]

RewriteCond %{HTTP_USER_AGENT} palm [NC,OR]

RewriteCond %{HTTP_USER_AGENT} pana [NC,OR]

RewriteCond %{HTTP_USER_AGENT} pant [NC,OR]

RewriteCond %{HTTP_USER_AGENT} pdxg [NC,OR]

RewriteCond %{HTTP_USER_AGENT} phil [NC,OR]

RewriteCond %{HTTP_USER_AGENT} play [NC,OR]

RewriteCond %{HTTP_USER_AGENT} pluc [NC,OR]

RewriteCond %{HTTP_USER_AGENT} port [NC,OR]

RewriteCond %{HTTP_USER_AGENT} prox [NC,OR]

RewriteCond %{HTTP_USER_AGENT} qtek [NC,OR]

RewriteCond %{HTTP_USER_AGENT} qwap [NC,OR]

RewriteCond %{HTTP_USER_AGENT} sage [NC,OR]

RewriteCond %{HTTP_USER_AGENT} sams [NC,OR]

RewriteCond %{HTTP_USER_AGENT} sany [NC,OR]

RewriteCond %{HTTP_USER_AGENT} sch- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} sec- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} send [NC,OR]

RewriteCond %{HTTP_USER_AGENT} seri [NC,OR]

RewriteCond %{HTTP_USER_AGENT} sgh- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} shar [NC,OR]

RewriteCond %{HTTP_USER_AGENT} sie- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} siem [NC,OR]

RewriteCond %{HTTP_USER_AGENT} smal [NC,OR]

RewriteCond %{HTTP_USER_AGENT} smar [NC,OR]

RewriteCond %{HTTP_USER_AGENT} sony [NC,OR]

RewriteCond %{HTTP_USER_AGENT} sph- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} symb [NC,OR]

RewriteCond %{HTTP_USER_AGENT} t-mo [NC,OR]

RewriteCond %{HTTP_USER_AGENT} teli [NC,OR]

RewriteCond %{HTTP_USER_AGENT} tim- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} tosh [NC,OR]

RewriteCond %{HTTP_USER_AGENT} tsm- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} upg1 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} upsi [NC,OR]

RewriteCond %{HTTP_USER_AGENT} vk-v [NC,OR]

RewriteCond %{HTTP_USER_AGENT} voda [NC,OR]

RewriteCond %{HTTP_USER_AGENT} w3cs [NC,OR]

RewriteCond %{HTTP_USER_AGENT} wap- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} wapa [NC,OR]

RewriteCond %{HTTP_USER_AGENT} wapi [NC,OR]

RewriteCond %{HTTP_USER_AGENT} wapp [NC,OR]

RewriteCond %{HTTP_USER_AGENT} wapr [NC,OR]

RewriteCond %{HTTP_USER_AGENT} webc [NC,OR]

RewriteCond %{HTTP_USER_AGENT} winw [NC,OR]

RewriteCond %{HTTP_USER_AGENT} winw [NC,OR]

RewriteCond %{HTTP_USER_AGENT} xda [NC,OR]

RewriteCond %{HTTP_USER_AGENT} xda- [NC,OR]

RewriteCond %{HTTP_USER_AGENT} up.browser [NC,OR]

RewriteCond %{HTTP_USER_AGENT} up.link [NC,OR]

RewriteCond %{HTTP_USER_AGENT} windows.ce [NC,OR]

RewriteCond %{HTTP_USER_AGENT} iemobile [NC,OR]

RewriteCond %{HTTP_USER_AGENT} mini [NC,OR]

RewriteCond %{HTTP_USER_AGENT} mmp [NC,OR]

RewriteCond %{HTTP_USER_AGENT} symbian [NC,OR]

RewriteCond %{HTTP_USER_AGENT} midp [NC,OR]

RewriteCond %{HTTP_USER_AGENT} wap [NC,OR]

RewriteCond %{HTTP_USER_AGENT} phone [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ipad [NC,OR]

RewriteCond %{HTTP_USER_AGENT} iphone [NC,OR]

RewriteCond %{HTTP_USER_AGENT} iPad [NC,OR]

RewriteCond %{HTTP_USER_AGENT} iPhone [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ipod [NC,OR]

RewriteCond %{HTTP_USER_AGENT} iPod [NC,OR]

RewriteCond %{HTTP_USER_AGENT} pocket [NC,OR]

RewriteCond %{HTTP_USER_AGENT} mobile [NC,OR]

RewriteCond %{HTTP_USER_AGENT} android [NC,OR]

RewriteCond %{HTTP_USER_AGENT} Android [NC,OR]

RewriteCond %{HTTP_USER_AGENT} pda [NC,OR]

RewriteCond %{HTTP_USER_AGENT} PPC [NC,OR]

RewriteCond %{HTTP_USER_AGENT} Series60 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} Opera.Mini [NC,OR]

RewriteCond %{HTTP_USER_AGENT} Moby [NC,OR]

RewriteCond %{HTTP_USER_AGENT} Mobi [NC,OR]

# Проверить служебные заголовки, отсылаемые браузером

RewriteCond %{HTTP_ACCEPT} "text/vnd.wap.wml" [NC,OR]

RewriteCond %{HTTP_ACCEPT} "application/vnd.wap.xhtml+xml" [NC,OR]

# Проверить исключения

RewriteCond %{HTTP_USER_AGENT} !windows.nt [NC]

RewriteCond %{HTTP_USER_AGENT} !bsd [NC]

RewriteCond %{HTTP_USER_AGENT} !x11 [NC]

RewriteCond %{HTTP_USER_AGENT} !unix [NC]

RewriteCond %{HTTP_USER_AGENT} !macos [NC]

RewriteCond %{HTTP_USER_AGENT} !macintosh [NC]

RewriteCond %{HTTP_USER_AGENT} !playstation [NC]

RewriteCond %{HTTP_USER_AGENT} !google [NC]

RewriteCond %{HTTP_USER_AGENT} !yandex [NC]

RewriteCond %{HTTP_USER_AGENT} !bot [NC]

RewriteCond %{HTTP_USER_AGENT} !libwww [NC]

RewriteCond %{HTTP_USER_AGENT} !msn [NC]

RewriteCond %{HTTP_USER_AGENT} !america [NC]

RewriteCond %{HTTP_USER_AGENT} !avant [NC]

RewriteCond %{HTTP_USER_AGENT} !download [NC]

RewriteCond %{HTTP_USER_AGENT} !fdm [NC]

RewriteCond %{HTTP_USER_AGENT} !maui [NC]

RewriteCond %{HTTP_USER_AGENT} !webmoney [NC]

RewriteCond %{HTTP_USER_AGENT} !windows-media-player [NC]

# При выполнении условий переадресация на мобильную версию сайта

RewriteRule ^(.*)$ http://mobile.version.of.site.ru [L,R=302]

</ifModule>

#Универсальный 302 редирект на мобильную версию сайта

<ifModule mod_rewrite.c>

RewriteEngine on

#Универсальный редирект на мобильную версию сайта

RewriteCond %{HTTP_HOST} ^(.*)$ [NC]

RewriteCond %{HTTP_USER_AGENT} (?i:midp|samsung|nokia|j2me|avant|docomo|novarra|palmos|palmsource|opwv|chtml|pda|mmp|blackberry|mib|symbian|wireless|nokia|hand|mobi|phone|cdm|upb|audio|SIE|SEC|samsung|HTC|mot-|mitsu|sagem|sony|alcatel|lg|eric|vx|NEC|philips|mmm|xx|panasonic|sharp|wap|sch|rover|pocket|benq|java|pt|pg|vox|amoi|bird|compal|kg|voda|sany|kdd|dbt|sendo|sgh|gradi|jb|dddi|moto|iphone|android) [NC]

RewriteRule ^$ http://m.%1 [R=302,L]

</ifModule>

# .htaccess конец шаблона

Разъяснения по коду шаблона:

Расшифрую некоторые флаги из директив:

- RewriteCond … [NC] — NC значит регистр нечувствительное сравнение выполнять

- RewriteCond … [NC,OR] — NC см. выше, OR — значит объединять RewriteCond через OR, по умолчанию если ничего не указана то RewriteCond объединяются через AND оператор.

- RewriteRule … [L] — L значит закончить (остановить обработку) на этом RewriteRule правиле любые дальнейшие преобразования URL, т.е. последующие RewriteRule не выполнять.

- RewriteRule … [L,R=302] — L см. выше, R=302 значит выполнить редирект с кодом 302 на преобразованный URL

- RewriteRule … [R=301,QSA,L] — L и R см. выше, QSA — при преобразовании URL выполнять при стыковку заданных частей, а не замену.

- RewriteRule … [F] — F, значит отказать в выдачи результата по этому URL кодом 403 Forbidden.

- RewriteRule . — [G,L] G|Gone — [G] flag значит отдать код 410 Gone status — рекомендация забыть этот URL

AuthUserFile — задает путь к файлу с паролями для http авторизации пользователя. Путь может быть абсолютный от корня файловой системы Linux сервера или относительный от ServerRoot apache. В Ubuntu ServerRoot «/etc/apache2» по умолчанию. При задании относительного пути от ServerRoot apache начальный слеш в пути не указывается, иначе путь будет восприниматься как абсолютный от корня Linux. Также, если путь содержит недопустимые символы и пробелы его нужно заключать в кавычки, это общее правило.

Order, Deny, Allow

Теперь еще раз, но уже более детально, хотелось бы вернуться к директивам управление доступом: Order, Deny, Allow и более детально описать ее синтаксис и логику.

Директивы Allow, Deny, Order модуля mod_access_compat нежелательны к использованию и считаются устаревшими, хотя и поддерживаются еще в версиях Apache 2.3 и 2.4. В следующих версиях они будут удалены. Вместо них, начиная с версии Apache 2.3, этот функционал реализуется директивой Require, которая позволяет более гибко настраивать доступы, чем устаревшие директивы. Детали смотрите в статье «Контроль доступа клиента в Apache», которая подробно описывает директивы Require, Allow, Deny, Order с примерами их использования.

Директива Order синтаксис: Order [Deny,Allow] или [Allow,Deny]

По умолчанию директива Order имеет порядок: Deny,Allow. Обратите внимание, что Deny,Allow пишутся без пробела.

В зависимости от того в каком порядке указаны директивы Deny,Allow или Allow,Deny меняется логика работы.

Если Deny,Allow то запрещается доступ со всех IP кроме указанных, если Allow,Deny разрешается доступ со всех IP кроме оговоренных. Далее идут секции описания для доступа и запрета. Ключевое слово all означает со всех IP.

Например, что бы запретить (блокировать) доступ с IP x.x.x.x и x.x.x.xx и разрешить доступ всем остальным необходимо добавить в .htaccess следующий код:

# Разрешить ВСЕМ кроме указанных IP

Order Allow,Deny

Allow from all

Deny from x.x.x.x x.x.x.xx

Обратите внимание что IP записаны через пробел. Можно также указать IP как IP/маска.

Для обратной ситуации, что бы запретить доступ со всех IP кроме x.x.x.x и x.x.x.xx нам необходимо добавить в .htaccess следующий код:

# Запретить ВСЕМ кроме указанных IP

Order Deny,Allow

Deny from all

Allow from x.x.x.x x.x.x.xx

Запрет или разрешение можно указывать и на отдельный файл или группы файлов. Например, что бы запретить доступ всех кроме IP x.x.x.x к файлу passwd.html, который расположен в текущей директории.

# Запретить файл passwd.html ВСЕМ кроме указанных IP

<Files «passwd.html»>

Order Deny,Allow

Deny from all

Allow from x.x.x.x

</Files>

Аналогично можно запретить или разрешить доступ к определенной группе файлов описав их через регулярное выражение. Например, к файлам с расширением «.key»:

# Запретить файлы *.key ВСЕМ кроме указанных IP

<Files «.(key)$»>

Order Deny,Allow

Deny from all

Allow from x.x.x.x

</Files>

Шаблон получился большой, но на практике нужно стремиться использовать только действительно крайне необходимые директивы. Особенно осторожно нужно поступать с внешними редиректами, так как они приводят к общему увеличению времени обработки запроса. Поэтому делайте их только если они действительно необходимы. Еще хочется предостеречь Вас от прямого копипаста директив из приведенного мною шаблона в ваши реальные конфиги. Код приведенный здесь используйте только для примера, что бы получить представление, что вообще возможно и как это будет выглядеть. В свои же файлы вставляете только те директивы, синтаксис которых вы понимаете, можете расшифровать и которые вы проверили по официальному руководству apache. Ошибки по исполнению директив из файла .htaccess смотрите в логах apache.

Apache .htaccess files allow users to configure directories of the web server they control without modifying the main configuration file.

While this is useful it’s important to note that using .htaccess files slows down Apache, so, if you have access to the main server configuration file (which is usually called httpd.conf), you should add this logic there under a Directory block.

See .htaccess in the Apache HTTPD documentation site for more details about what .htaccess files can do.

The remainder of this document will discuss different configuration options you can add to .htaccess and what they do.

Most of the following blocks use the IfModule directive to only execute the instructions inside the block if the corresponding module was properly configured and the server loaded it. This way we save our server from crashing if the module wasn’t loaded.

Redirects

There are times when we need to tell users that a resource has moved, either temporarily or permanently. This is what we use Redirect and RedirectMatch for.

<IfModule mod_alias.c> # Redirect to a URL on a different host Redirect "/service" "http://foo2.example.com/service" # Redirect to a URL on the same host Redirect "/one" "/two" # Equivalent redirect to URL on the same host Redirect temp "/one" "/two" # Permanent redirect to a URL on the same host Redirect permanent "/three" "/four" # Redirect to an external URL # Using regular expressions and RedirectMatch RedirectMatch "^/oldfile.html/?$" "http://example.com/newfile.php" </IfModule>

The possible values for the first parameter are listed below. If the first parameter is not included, it defaults to temp.

- permanent

-

Returns a permanent redirect status (301) indicating that the resource has moved permanently.

- temp

-

Returns a temporary redirect status (302). This is the default.

- seeother

-

Returns a «See Other» status (303) indicating that the resource has been replaced.

- gone

-

Returns a «Gone» status (410) indicating that the resource has been permanently removed. When this status is used the URL argument should be omitted.

Cross-origin resources

The first set of directives control CORS (Cross-Origin Resource Sharing) access to resources from the server. CORS is an HTTP-header based mechanism that allows a server to indicate the external origins (domain, protocol, or port) which a browser should permit loading of resources.

For security reasons, browsers restrict cross-origin HTTP requests initiated from scripts. For example, XMLHttpRequest and the Fetch API follow the same-origin policy. A web application using those APIs can only request resources from the same origin the application was loaded from unless the response from other origins includes the appropriate CORS headers.

General CORS access

This directive will add the CORS header for all resources in the directory from any website.

<IfModule mod_headers.c> Header set Access-Control-Allow-Origin "*" </IfModule>

Unless you override the directive later in the configuration or in the configuration of a directory below where you set this one, every request from external servers will be honored, which is unlikely to be what you want.

One alternative is to explicitly state what domains have access to the content of your site. In the example below, we restrict access to a subdomain of our main site (example.com). This is more secure and, likely, what you intended to do.

<IfModule mod_headers.c> Header set Access-Control-Allow-Origin "subdomain.example.com" </IfModule>

Cross-origin images

As reported in the Chromium Blog and documented in Allowing cross-origin use of images and canvas can lead to fingerprinting attacks.

To mitigate the possibility of these attacks, you should use the crossorigin attribute in the images you request and the code snippet below in your .htaccess to set the CORS header from the server.

<IfModule mod_setenvif.c>

<IfModule mod_headers.c>

<FilesMatch ".(bmp|cur|gif|ico|jpe?g|a?png|svgz?|webp|heic|heif|avif)$">

SetEnvIf Origin ":" IS_CORS

Header set Access-Control-Allow-Origin "*" env=*IS_CORS*

</FilesMatch>

</IfModule>

</IfModule>

Google Chrome’s Google Fonts troubleshooting guide tells us that, while Google Fonts may send the CORS header with every response, some proxy servers may strip it before the browser can use it to render the font.

<IfModule mod_headers.c>

<FilesMatch ".(eot|otf|tt[cf]|woff2?)$">

Header set Access-Control-Allow-Origin "*"

</FilesMatch>

</IfModule>

Cross-origin resource timing

The Resource Timing Level 1 specification defines an interface for web applications to access the complete timing information for resources in a document.

The Timing-Allow-Origin response header specifies origins that are allowed to see values of attributes retrieved via features of the Resource Timing API, which would otherwise be reported as zero due to cross-origin restrictions.

If a resource isn’t served with a Timing-Allow-Origin or if the header does not include the origin, after making the request some attributes of the PerformanceResourceTiming object will be set to zero.

<IfModule mod_headers.c> Header set Timing-Allow-Origin: "*" </IfModule>

Custom Error Pages/Messages

Apache allows you to provide custom error pages for users depending on the type of error they receive.

The error pages are presented as URLs. These URLs can begin with a slash (/) for local web-paths (relative to the DocumentRoot), or be a full URL which the client can resolve.

See the ErrorDocument Directive documentation on the HTTPD documentation site for more information.

ErrorDocument 500 /errors/500.html ErrorDocument 404 /errors/400.html ErrorDocument 401 https://example.com/subscription_info.html ErrorDocument 403 "Sorry, can't allow you access today"

Error prevention

This setting affects how MultiViews work for the directory the configuration applies to.

The effect of MultiViews is as follows: if the server receives a request for /some/dir/foo, if /some/dir has MultiViews enabled, and /some/dir/foo does not exist, then the server reads the directory looking for files named foo.*, and effectively fakes up a type map which names all those files, assigning them the same media types and content-encodings it would have if the client had asked for one of them by name. It then chooses the best match to the client’s requirements.

The setting disables MultiViews for the directory this configuration applies to and prevents Apache from returning a 404 error as the result of a rewrite when the directory with the same name does not exist

Apache uses mod_mime to assign content metadata to the content selected for an HTTP response by mapping patterns in the URI or filenames to the metadata values.

For example, the filename extensions of content files often define the content’s Internet media type, language, character set, and content-encoding. This information is sent in HTTP messages containing that content and used in content negotiation when selecting alternatives, such that the user’s preferences are respected when choosing one of several possible contents to serve.

Changing the metadata for a file does not change the value of the Last-Modified header. Thus, previously cached copies may still be used by a client or proxy, with the previous headers. If you change the metadata (language, content type, character set, or encoding) you may need to ‘touch’ affected files (updating their last modified date) to ensure that all visitors receive the corrected content headers.

Serve resources with the proper media types (a.k.a. MIME types)

Associates media types with one or more extensions to make sure the resources will be served appropriately.

Servers should use text/javascript for JavaScript resources as indicated in the HTML specification

<IfModule mod_expires.c>

# Data interchange

AddType application/atom+xml atom

AddType application/json json map topojson

AddType application/ld+json jsonld

AddType application/rss+xml rss

AddType application/geo+json geojson

AddType application/rdf+xml rdf

AddType application/xml xml

# JavaScript

AddType text/javascript js mjs

# Manifest files

AddType application/manifest+json webmanifest

AddType application/x-web-app-manifest+json webapp

AddType text/cache-manifest appcache

# Media files

AddType audio/mp4 f4a f4b m4a

AddType audio/ogg oga ogg opus

AddType image/bmp bmp

AddType image/svg+xml svg svgz

AddType image/webp webp

AddType video/mp4 f4v f4p m4v mp4

AddType video/ogg ogv

AddType video/webm webm

AddType image/x-icon cur ico

# HEIF Images

AddType image/heic heic

AddType image/heif heif

# HEIF Image Sequence

AddType image/heics heics

AddType image/heifs heifs

# AVIF Images

AddType image/avif avif

# AVIF Image Sequence

AddType image/avis avis

# WebAssembly

AddType application/wasm wasm

# Web fonts

AddType font/woff woff

AddType font/woff2 woff2

AddType application/vnd.ms-fontobject eot

AddType font/ttf ttf

AddType font/collection ttc

AddType font/otf otf

# Other

AddType application/octet-stream safariextz

AddType application/x-bb-appworld bbaw

AddType application/x-chrome-extension crx

AddType application/x-opera-extension oex

AddType application/x-xpinstall xpi

AddType text/calendar ics

AddType text/markdown markdown md

AddType text/vcard vcard vcf

AddType text/vnd.rim.location.xloc xloc

AddType text/vtt vtt

AddType text/x-component htc

</IfModule>

Set the default Charset attribute

Every piece of content on the web has a character set. Most, if not all, the content is UTF-8 Unicode.

Use AddDefaultCharset to serve all resources labeled as text/html or text/plain with the UTF-8 charset.

<IfModule mod_mime.c> AddDefaultCharset utf-8 </IfModule>

Serve the following file types with the charset parameter set to UTF-8 using the AddCharset directive available in mod_mime.

<IfModule mod_mime.c>

AddCharset utf-8 .appcache

.bbaw

.css

.htc

.ics

.js

.json

.manifest

.map

.markdown

.md

.mjs

.topojson

.vtt

.vcard

.vcf

.webmanifest

.xloc

</IfModule>

Mod_rewrite and the RewriteEngine directives

mod_rewrite provides a way to modify incoming URL requests, dynamically, based on regular expression rules. This allows you to map arbitrary URLs onto your internal URL structure in any way you like.

It supports an unlimited number of rules and an unlimited number of attached rule conditions for each rule to provide a really flexible and powerful URL manipulation mechanism. The URL manipulations can depend on various tests: server variables, environment variables, HTTP headers, timestamps, external database lookups, and various other external programs or handlers, can be used to achieve granular URL matching.

Enable mod_rewrite

The basic pattern to enable mod_rewrite is a pre-requisite for all other tasks that use.

The required steps are:

- Turn on the rewrite engine (this is necessary in order for the

RewriteRuledirectives to work) as documented in the RewriteEngine documentation - Enable the

FollowSymLinksoption if it isn’t already. See Core Options documentation - If your web host doesn’t allow the

FollowSymlinksoption, you need to comment it out or remove it, and then uncomment theOptions +SymLinksIfOwnerMatchline, but be aware of the performance impact- Some cloud hosting services will require you set

RewriteBase - See Rackspace FAQ and the HTTPD documentation

- Depending on how your server is set up, you may also need to use the

RewriteOptionsdirective to enable some options for the rewrite engine

- Some cloud hosting services will require you set

<IfModule mod_rewrite.c> RewriteEngine On Options +FollowSymlinks # Options +SymLinksIfOwnerMatch # RewriteBase / # RewriteOptions <options> </IfModule>

Forcing https

These Rewrite rules will redirect from the http:// insecure version to the https:// secure version of the URL as described in the Apache HTTPD wiki.

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{HTTPS} !=on

RewriteRule ^/?(.*) https://%{SERVER_NAME}/$1 [R,L]

</IfModule>

If you’re using cPanel AutoSSL or the Let’s Encrypt webroot method to create your SSL certificates, it will fail to validate the certificate if validation requests are redirected to HTTPS. Turn on the condition(s) you need.

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{HTTPS} !=on

RewriteCond %{REQUEST_URI} !^/.well-known/acme-challenge/

RewriteCond %{REQUEST_URI} !^/.well-known/cpanel-dcv/[w-]+$

RewriteCond %{REQUEST_URI} !^/.well-known/pki-validation/[A-F0-9]{32}.txt(?: Comodo DCV)?$

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

</IfModule>

Redirecting from www. URLs

These directives will rewrite www.example.com to example.com.

You should not duplicate content in multiple origins (with and without www);This can cause SEO problems (duplicate content), and therefore, you should choose one of the alternatives and redirect the other one. You should also use Canonical URLs to indicate which URL should search engines crawl (if they support the feature).

Set %{ENV:PROTO} variable, to allow rewrites to redirect with the appropriate schema automatically (http or https).

The rule assumes by default that both HTTP and HTTPS environments are available for redirection.

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{HTTPS} =on

RewriteRule ^ - [E=PROTO:https]

RewriteCond %{HTTPS} !=on

RewriteRule ^ - [E=PROTO:http]

RewriteCond %{HTTP_HOST} ^www.(.+)$ [NC]

RewriteRule ^ %{ENV:PROTO}://%1%{REQUEST_URI} [R=301,L]

</IfModule>

Inserting the www. at the beginning of URLs

These rules will insert www. at the beginning of a URL. It’s important to note that you should never make the same content available under two different URLs.

This can cause SEO problems (duplicate content), and therefore, you should choose one of the alternatives and redirect the other one. For search engines that support them you should use Canonical URLs to indicate which URL should search engines crawl.

Set %{ENV:PROTO} variable, to allow rewrites to redirect with the appropriate schema automatically (http or https).

The rule assumes by default that both HTTP and HTTPS environments are available for redirection. If your SSL certificate could not handle one of the domains used during redirection, you should turn the condition on.

The following might not be a good idea if you use «real» subdomains for certain parts of your website.

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{HTTPS} =on

RewriteRule ^ - [E=PROTO:https]

RewriteCond %{HTTPS} !=on

RewriteRule ^ - [E=PROTO:http]

RewriteCond %{HTTPS} !=on

RewriteCond %{HTTP_HOST} !^www. [NC]

RewriteCond %{SERVER_ADDR} !=127.0.0.1

RewriteCond %{SERVER_ADDR} !=::1

RewriteRule ^ %{ENV:PROTO}://www.%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

</IfModule>

Frame Options

The example below sends the X-Frame-Options response header with DENY as the value, informing browsers not to display the content of the web page in any frame to protect the website against clickjacking.

This might not be the best setting for everyone. You should read about the other two possible values for the X-Frame-Options header: SAMEORIGIN and ALLOW-FROM.

While you could send the X-Frame-Options header for all of your website’s pages, this has the potential downside that it forbids even any framing of your content (e.g.: when users visit your website using a Google Image Search results page).

Nonetheless, you should ensure that you send the X-Frame-Options header for all pages that allow a user to make a state-changing operation (e.g., pages that contain one-click purchase links, checkout, or bank-transfer confirmation pages, pages that make permanent configuration changes, etc.).

<IfModule mod_headers.c>

Header always set X-Frame-Options "DENY" "expr=%{CONTENT_TYPE} =~ m#text/html#i"

</IfModule>

Content Security Policy (CSP)

CSP (Content Security Policy) mitigates the risk of cross-site scripting and other content-injection attacks by setting a Content Security Policy which allows trusted sources of content for your website.

There is no policy that fits all websites, the example below is meant as guidelines for you to modify for your site.

The example policy below:

To make your CSP implementation easier, you can use an online CSP header generator. You should also use a validator to make sure your header does what you want it to do.

<IfModule mod_headers.c>

Content-Security-Policy "default-src 'self'; base-uri 'none'; form-action 'self'; frame-ancestors 'none'; upgrade-insecure-requests" "expr=%{CONTENT_TYPE} =~ m#text/(html|javascript)|application/pdf|xml#i"

</IfModule>

Directory access