Инженер информационных технологий, участвующий в шифровании мира, должен знать основы взлома. Взлом – это процесс получения доступа к системе, которого у нас быть не должно.

Например, вход в учетную запись электронной почты без авторизации является частью взлома этой учетной записи. Получение доступа к компьютеру или мобильному телефону без авторизации – это взлом. Существует множество способов, которыми пользователь может взломать систему, и основная концепция взлома та же самая: взлом системы без какой-либо аутентификации.

Автор статьи не несет ответственности за использование исходного кода. Данный материал выложен исключительно для ознакомления и не побуждает к противоправным действиям. Наоборот, статья написана в помощь разработчикам, чтобы понимать как устроен хакинг и как вы можете от него защититься.

Этический хакинг – взлом с помощью Python не ограничивается взломом паролей или кражей данных. Он используется для сканирования уязвимостей и обнаружения потенциальных угроз в компьютерной системе или сетях. Этичные хакеры находят слабые места или лазейки в системе, приложениях или сетях и сообщают о них организации.

Существуют разные типы хакеров, вот некоторые из них:

- Черные хакеры. Хакеры Black Hat – это люди, которые неэтично проникли на сайт для получения данных с административного портала или для манипулирования данными. В основном они делают это для получения прибыли или для получения личных данных. Их основная цель – нанести компании серьезный ущерб, а это может привести даже к опасным последствиям.

- Белые хакеры. Это хакеры, которые ищут ошибки и сообщают о них организациям или фирмам с соблюдением этических норм. Они авторизованы как пользователи для тестирования и проверки ошибок в сетях или веб-сайтах и сообщают об этом разработчикам или уполномоченным лицам. Хакер в белой шляпе обычно получает всю необходимую информацию о веб-сайте или сетевой системе, которые они тестируют, от самой фирмы. Взломав систему с авторизацией, они могут спасти сайт от злоумышленников в будущем.

- Серые хакеры. Эти типы хакеров получают доступ к данным веб-сайта или сети и нарушают кибер-закон. Но у них нет таких же намерений, как у хакеров Black Hat. Они взламывают систему для общего блага, но они так же отличаются от белых хакеров, поскольку они используют уязвимости публично, а хакеры в белой шляпе делают это в частном порядке для фирмы или организации.

Использование Python для программирования взлома

Язык Python широко используется для общих целей, и это язык программирования высокого уровня. Это очень простой и мощный язык сценариев с открытым исходным кодом и объектно-ориентированный.

Python имеет встроенные библиотеки, которые можно использовать для различных функций, и взлом – одна из них. Python очень популярен и пользуется большим спросом на рынке. Изучение того, как взломать с помощью Python, поможет лучше понять язык.

Как взламывают пароли?

Как известно, пароли веб-сайтов или файлов не хранятся в виде простого текста в базе данных веб-сайтов. В этом уроке мы собираемся взломать простой текст, защищенный паролем. В простом тексте пароли хранятся в хешированном (md5) формате.

Итак, пользователь должен взять input_hashed (который представляет собой хешированный пароль, хранящийся в базе данных), а затем он должен попытаться сравнить его с хешированием (md5) каждого простого текстового пароля, который можно найти в файле паролей.

Когда будет найдено совпадение хешированного пароля, пользователь может отобразить пароль в виде простого текста, который хранится в файле паролей. Но если пароль не найден в файле входных паролей, то будет отображаться, что «Пароль не найден», это происходит только при переполнении буфера.

Эти типы хакерских атак считаются «атаками по словарю».

Пример:

import hashlib

print("# # # # # # Password Hacking # # # # # #")

# to check if the password is found or not in the text file.

password_found = 0

input_hashed = input(" Please enter the hashed password: ")

password_document = input(" n Please enter the passwords file name including its path(root / home/): ")

try:

# here, we will try to open the passwords text file.

password_file = open(password_document, 'r')

except:

print("Error: ")

print(password_document, "is not found.n Please enter the path of file correctly.")

quit()

# now, for comparing the input_hashed with the hashes of the words present in the password text file for finding the password.

for word in password_file:

# to encode the word into utf-8 format

encoding_word = word.encode('utf-8')

# to Hash the word into md5 hash

hashed_word = hashlib.md5(encoding_word.strip())

# to digest that the hash into the hexadecimal value

digesting = hashed_word.hexdigest()

if digesting == input_hashed:

# to compare the hashes

print("Password found.n The required password is: ", word)

password_found = 1

break

# if the password is not found in the text file.

if not password_found:

print(" The password is not found in the ", password_document, "file")

print('n')

print(" # # # # # # Thank you # # # # # # ")

Вход 1:

# # # # # # Password Hacking # # # # # # Please enter the hashed password: 1f23a6ea2da3425697d6446cf3402124 Please enter the passwords file name including its path(root / home/): passwords.txt

Выход:

Password found. The required password is: manchester123 # # # # # # Thank you # # # # # #

Вход 2:

# # # # # # Password Hacking # # # # # # Please enter the hashed password: b24aefc835df9ff09ef4dddc4f817737 Please enter the passwords file name including its path(root / home/): passwords.txt

Выход:

Password found. The required password is: heartbreaker07 # # # # # # Thank you # # # # # #

Ввод 3:

# # # # # # Взлом пароля # # # # # #

Пожалуйста, введите хешированный пароль: 33816712db4f3913ee967469fe7ee982

Введите имя файла паролей, включая путь к нему (root / home /): passwords.txt

Выход:

Пароль не найден в файле passwords.txt.

Объяснение:

В приведенном выше коде мы сначала импортировали модуль «hashlib», поскольку он содержит различные методы, которые могут обрабатывать хеширование любого необработанного сообщения в зашифрованном методе. Пользователь должен ввести хешированный пароль и местоположение текстового файла паролей.

Затем необходимо открыть текстовый файл, но если он не найден в указанном месте, выводится сообщение об ошибке «Файл не найден».

Затем мы сравниваем введенный хешированный пароль с хешированными словами, присутствующими в текстовом файле, чтобы найти правильный пароль; для этого мы должны закодировать слова в формате utf-8, а затем хешировать слова в хеш md5 и перевести хешированное слово в шестнадцатеричные значения.

Если переведенное значение равно входному хэш-паролю, он распечатает найденный пароль и его правильное значение. Но если пароль не найден, это означает, что значение не совпадает с введенным хеш-паролем. Будет напечатано «Пароль не найден».

Заключение

В этом руководстве мы обсудили этический взлом в Python, а также показали пример того, как взломать пароль.

Изучаю Python вместе с вами, читаю, собираю и записываю информацию опытных программистов.

Кодинг

49,276

Сегодня понадобилось написать простой код для перебора случайно сгенерированных четырехзначных паролей, для «взлома». Естественно, пароль, который мы будем «взламывать», мы введем сами, в этой же программе, ведь я не хочу создавать скрипт для брута, а лишь хочу продемонстрировать новичкам в программировании, как должен работать подобный скрипт.

Еще по теме: Взлом WiFi на Python

Для начала надо выбрать язык. Я решил выбрать Python, так как он приятней глазу, и на нем будет проще объяснить, как работает процесс перебора паролей.

Итак, начнем. Какие модули нам необходимы? Только один — random! Импортируем его.

Далее, надо определиться с переменными. Нам нужны 6.

|

correctPassword = «1234» # Вводим пароль, который нужно забрутить wrongPasswords = [] # В этот список будут добавляться уже подобранные пароли, чтобы не повторяться password = «» # В эту переменную будет записываться сгенерированный пароль, и, если он ложный, пойдет в wrongPassword length = 4 # Длина пароля. Эта переменная нужна будет в будущем chars = «1234567890» # Символы, из которых будет генерироваться пароль. run = True # Думаю, не стоит объяснять |

Вот и все необходимые переменные.

Теперь необходимо создать цикл. В нем все и будет выполняться. Также добавим в него строчку для обнуления переменной password

Переходим к самому интересному — генерации и перебору паролей.

Сначала создадим цикл for, для генерации пароля. Тут нам и пригодится переменная length.

|

for i in range(length): password += random.choise(chars) |

Теперь напишем код, который будет проверять, генерировала уже программа этот пароль, или нет. Ну и проверять, идентичен ли он правильному.

|

if password not in wrongPasswords: print(password) if password != correctPassword: wrongPasswords.append(password) else: run = False break print(password + » is correct») |

Вот и все! Все работает!

Надеюсь, кому-то данная статья помогла, кому-то просто была интересна.

Весь код полностью:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 |

import random correctPassword = «1234» wrongPasswords = [] password = «» length = 4 chars = «12e4567890» run = True while run: password = «» for i in range(length): password += random.choise(chars) if password not in wrongPasswords: if password != correctPassword: print(password) wrongPasswords.append(password) else: run = False break print(password + » is correct») |

Еще по теме: Простой кейлоггер на Python

ВКонтакте

OK

Telegram

Viber

Добрый всем день или вечер. Я начинаю перевод статьей

Ссылка скрыта от гостей

Я не знаю продолжит ли их дальше автор, но я постараюсь довести их до логического завершения, а именно выполнить цели указанные в этой статье. Жду ваших комментариев.

Что вам понадобится:

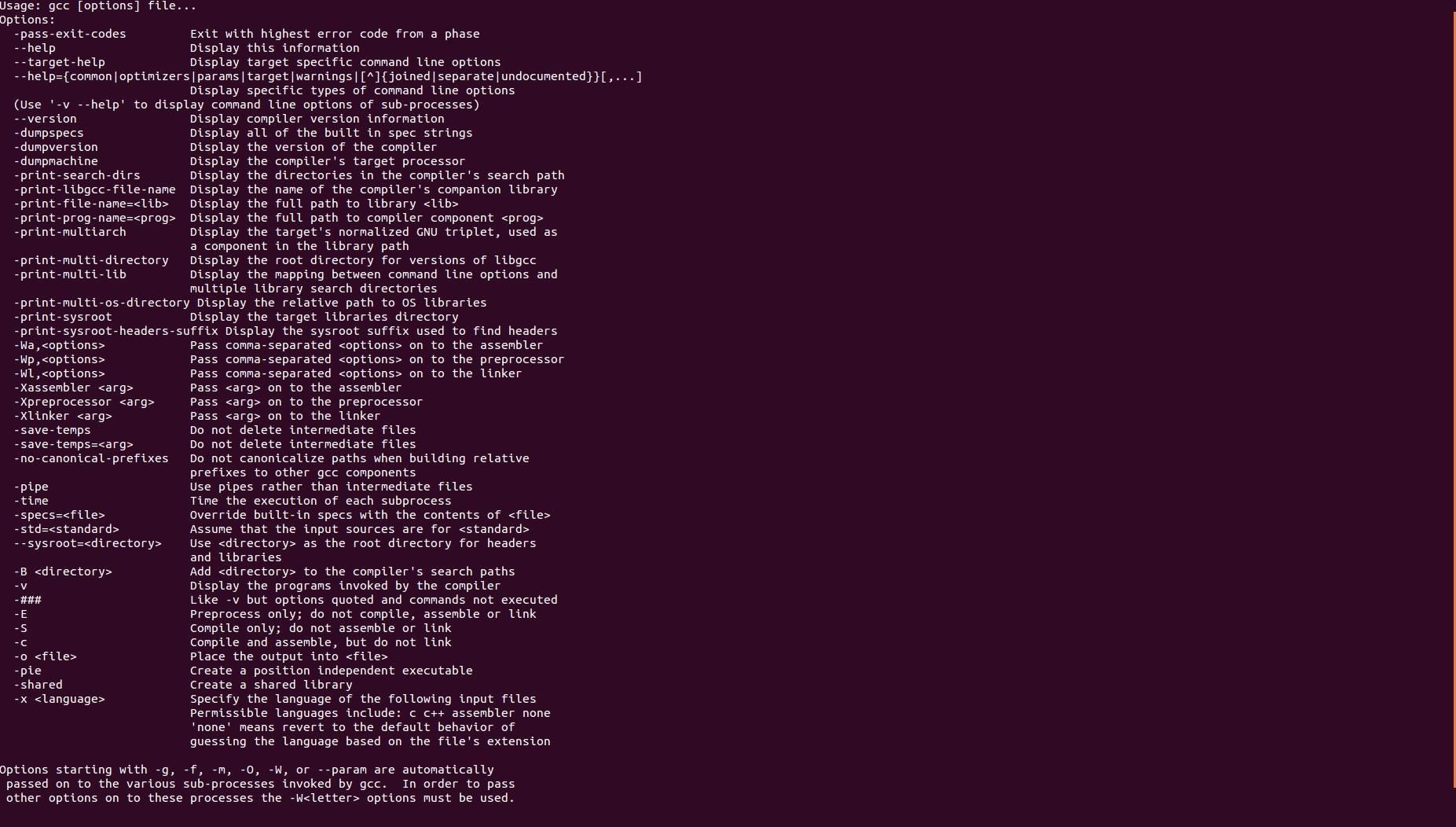

1) Операционная система Linux. Я использую Kali Linux для этой серии статьей. Вы можете использовать любой другой Linux дистрибутив или даже Windows, если вы знаете как установить GNU/GCC компилятор для этой ОС. Я рекомендую Kali Linux, потому что GCC предустановлен на нем.

2) GNU/GCC компилятор. Это компилятор ,который мы будем использовать для написания наших программ. Если вы не знаете что такое компилятор, это просто программа, которая превращает наш код (С, С++, Java) в машинный код (1 и 0). Чтобы проверить есть ли у вас установленный GCC, просто выполните следующую команду:

На выходе вы должны получить следующее:

Если на выходе вы получили «command not found» ошибку, вы должны будете установить GCC этой командой:

Код:

apt-get update && apt-get install gcc3) Текстовый редактор, это может быть любой текстовый редактор например: GVim, gedit и т.д.

Почему программирование важно для хакеров?

Программирование — важный навык, который каждый уважающий себя хакер должен освоить. Вот несколько причин почему им стоит овладеть:

1) Написание собственного вредоносного ПО. При программировании собственного вредоносного ПО, нет зарегистрированного для него ключа(подписи), таким образом делая его почти невозможным для обнаружения для AV (антивирус).

2) Хакерские инструменты обычно имеют открытый исходный код. Это означает, что каждый может получить доступ к исходному коду. Когда вы знаете язык на котором написана программа, то сможете сделать ее лучше.

3) Написание собственных эксплойтов. Хотя я рекомендую Ruby и Metasploit Framework для этой цели, Ruby все еще довольно медленный по сравнению с C или C++. Если вам нужно чтобы эксплойт был быстрым, вы можете написать его на C/C++.

Я решил сделать серию о C/C++, поскольку C++ — мощный язык и используется во многих программах и играх. C является менее мощным, но все еще довольно низкоуровневым языком , который тесно взаимодействует с CPU (ЦП). Встраиваемые устройства обычно запрограммированы так же на языке C. Многое от светофоров до микроволновок скорее всего работают на каком-то ПО, которое написано на С.

Что будет в этой серии статей ?

Прежде всего мы должны освоить азы С/С++. Как только это будет сделано, мы сможем делать интересные вещи. Планы:

- Сделать вирус

- Перепрограммировать некоторые инструменты хакеров написанные на С/С++

- Написать другие программы.

Пока что это все друзья! В следующей статье мы напишем первую программу.

Источник:

Ссылка скрыта от гостей

Реверсивная инженерия — изучение того, как устроено какое-то программное обеспечение, с целью понять механизм его работы. Эта информация может использоваться в будущем для создания похожего продукта или внесения изменения в уже существующий.

Я хочу рассказать о том, как с помощью реверсивной инженерии можно вносить изменения в игры на ПК. Не обязательно с целью взлома, иногда это используется для исправления багов, которые разработчики не исправили по каким-то причинам. Так, например, существует проект Forged Alliance Forever, будучи участником которого я исправил пару багов в игре Supreme Commander, которая пользуется большой популярностью до сих пор, но из-за проблем между издателем и разработчиком поддержка игры была прекращена.

Эта статья будет интересна тем, кто занимается разработкой программного обеспечения на языках высокого уровня и интересуется тем, как оно работает на более низком уровне. А также всем тем, кто просто любит игры и хочет знать об их устройстве больше.

Как это работает

Когда мы пишем какое-то ПО, то чаще всего, мы выбираем инструментарий, подходящий лучше всего под эту задачу. В современных играх код пишется на компилируемых языках высокого уровня. Конечно, можно вспомнить Minecraft на Java, который в конечном итоге все-таки переписали на плюсах.

Здесь стоит уточнить, что часто та часть приложения, которая критична для производительности, пишется на компилируемом языке, в то время как логика может быть на чем-то скриптовом, типа Lua, который уже обращается к ядру движка.

Код на языке высокого уровня с помощью компилятора превращается в машинный код, состоящий из инструкций для процессора определенной архитектуры. При запуске, процессор последовательно выполняет инструкции, а наше приложение работает.

А как мы можем на это повлиять?

Для того, чтобы внести изменения в ход работы программы, нам необходимо отредактировать эти самые инструкции. Для этого нам потребуется определенный инструментарий, позволяющий нам внедряться в работу программы. Основным инструментом нам послужит дебаггер, я пользуюсь x64dbg.

Дебаггер — программа, которая подключается к (например) игре и позволяет ковыряться в ней во время ее работы. Она позволяет выполнять инструкции последовательно, менять содержимое регистров и стека.

Регистры — это небольшие участки памяти процессора, которые он использует при выполнении команд. У каждого регистра есть своя задача, например, один используется для возвращаемого функцией значения, другой хранит в себе аргументы, а третий — следующую инструкцию, которая будет выполнена.

Стек используется для хранения информации, которая используется программой. Он нам мало интересен, кроме его особенности в хранении информации в упорядоченном виде.

Хватит нудятины, когда будем взламывать?

Уже скоро, осталось только уяснить особенности взлома игр и способы достижения результата.

Получение дополнительных ресурсов

Тут все предельно просто — находим ячейку в памяти, в которой хранится количество патронов или жизней, меняем на то, которое позволяет собственная жадность. Главное, чтобы жадность не превышала размер типа данных, иначе приложение рухнет. Этим многие из нас баловались еще во времена ArtMoney.

Хочу видеть через стены!

Это посложнее, здесь мы уже перехватываем выполнение функций графической подсистемы. (Чаще всего DirectX или OpenGL). Для этого мы создаем динамическую библиотеку DLL, которая меняет адрес нужной нам функции на нашу, которая потом вызывает и оригинальную функцию, и наш код, рисующий врагов!

Хочу раздавать хэдшоты в каэсочке!

Здесь мы тоже получаем информацию о противниках из памяти игры, а разница между позицией игрока и противника и будет вектором, куда нам надо стрелять. Останется только повернуть игрока в нужном направлении, раз он сам не в состоянии.

Ну что народ, погнали?

Поскольку в реальной жизни отладка занимает просто колоссальное количество времени, мы опробуем свои силы на чем-то простом, чтобы уложиться в рамки статьи. У меня под рукой оказалась The Outer Worlds, над которой мы сегодня и будем паразитировать.

В игре есть механика заточки оружия, платим деньги — получаем улучшенное оружие.

Первым делом попробуем исправить баг с необходимостью платить за это. Для этого найдем в памяти адрес, где хранится количество украденных предварительно денег. Проще всего это делать все-таки с помощью Cheat Engine, ибо он дает возможность быстро отсортировать измененные значения и показывает адрес памяти.

Теперь берем адрес памяти, в котором хранятся деньги, подключаем дебаггер к игре и просим его оставить выполнение программы, если она попытается изменить значение переменной в следующий раз.

Далее мы поднимаемся немного наверх, добираемся до начала функции и попеременно меняем условия, которые в дебаггере подсвечиваются желтым цветом. Опытным путем мы узнаем, что если третье условие сработает, то мы не потратим деньги. Почему? Хороший вопрос, для этого надо проследить ход выполнения программы более внимательно, но результат не хочет ждать, поэтому вместо условия jl ставим безусловный переход командой jmp и наслаждаемся бесплатными улучшениями.

Самое сложное в реверсивной инженерии то, что изначально мы как слепые котята тыкаемся и меняем условия с надеждой на достижение результата. Но если разобраться в том, что делают команды и как работают компиляторы, то со временем вы начнете находить логические последовательности, понимать, как передаются в функции аргументы и т.д.

Исправление ошибки с максимальным уровнем снаряжения

Еще в игре есть досадная ошибка разработчиков, влияющая на баланс, — оружие можно улучшать только на пять уровней выше персонажа. Что ж, исправим это!

Первым делом необходимо найти в памяти уровень персонажа. Это можно сделать предварительно накрутив себе опыта. Как только у нас есть информация об уровне персонажа, мы снова любезно просим дебаггер приостановить работу игры в момент обращения к памяти по этому адресу.

Игра показывает нам сообщение о том, что нельзя улучшить снаряжение, когда мы наводим на него курсор, а чтобы убедиться в этом, ей необходимо сравнить уровень снаряжения с текущим уровнем игрока. Именно в этих местах мы вместо уровня персонажа подсунем ей число.

После чего доверчивая игра позволяет нам ковать столько, сколько вздумается.

Фиксируем прибыль

После того, как мы исправили все баги в игре, мы хотим чтобы они больше не появлялись ни у нас, ни у наших друзей. Для этого мы должны пропатчить исполняемый файл игры. Исправляем файл, кладем рядом с оригинальным и в следующий раз запускаем уже его.

Таким образом мы с вами познакомились с чудесным миром реверсивной инженерии, разобрались, как взламывают игры и, на примере The Outer Worlds, исправили несколько багов в игре. Конечно, в реальной жизни это занимает гораздо больше времени и чаще всего взлому подвергаются онлайн-игры, которые имеют свою специфику из-за клиент-серверной архитектуры, но принципы работы остаются те же.

Реверсивная инженерия довольно непростой инструмент, требующий огромного количества времени и усидчивости, но цена чаще всего оправдывает себя.

|

0 / 0 / 0 Регистрация: 02.04.2013 Сообщений: 5 |

|

|

1 |

|

Програма подбора пароля02.04.2013, 00:08. Показов 32800. Ответов 4

Помогите написать программу для подбора пароля на с++.

__________________

0 |

|

ninja2 979 / 196 / 33 Регистрация: 26.09.2012 Сообщений: 2,041 |

||||

|

02.04.2013, 00:56 |

2 |

|||

|

Обычный перебор.

1 |

|

0 / 0 / 0 Регистрация: 02.04.2013 Сообщений: 5 |

|

|

02.04.2013, 15:21 [ТС] |

3 |

|

Обычный перебор. Спасибо, сейчас испытаю, попробую переделать под себя!)

0 |

|

0 / 0 / 0 Регистрация: 12.02.2017 Сообщений: 17 |

|

|

12.02.2017, 13:36 |

4 |

|

А есть такая же штука, только для n-символьного пароля? И если есть то можно, чтобы при вводе пароля кол-во символов само определялось?

0 |

|

Почетный модератор 28038 / 15769 / 981 Регистрация: 15.09.2009 Сообщений: 67,752 Записей в блоге: 78 |

|

|

12.02.2017, 13:39 |

5 |

|

есть. в правилах прописана.

0 |