Как общаться тайно: 5 шифров и кодов, которые можно использовать в обычной жизни

Необходимость засекречивать важные послания возникла ещё в древности. Со временем люди выработали два основных метода шифрования: код и шифр. В коде каждое слово заменяется на какое-то иное кодовое слово целиком, а в шифре заменяются сами символы сообщения.

5. Стеганография

Искусство скрытого письма. Эта техника старше любых кодов и шифров. Например, раньше сообщения писали на бумаге, покрывали ваксой и глотали, чтобы незаметно доставить его получателю. Другой способ — нанести сообщение на бритую голову курьера и подождать, пока волосы вырастут заново и скроют послание.

Для стенографии лучше всего использовать повседневные объекты. Когда-то в Англии использовался такой метод: под некоторыми буквами на первой странице газеты стояли крохотные точки, почти невидимые невооружённым глазом. Если читать только помеченные буквы, то получится секретное сообщение. Некоторые писали сообщение первыми буквами составляющих его слов или использовали невидимые чернила.

Своеобразным наследником стеганографии можно назвать акростих, где первые буквы строк составляют слово или имя.

Р авно клянётся плут и непорочный им,

У техой в бедствиях всего бываю боле,

Ж изнь сладостней при мне и в самой лучшей доле.

Б лаженству чистых душ могу служить одна,

4. Транспозиция

В транспозирующих шифрах буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперёд, то из «это не баг, а фича» получается «отэ ен габ а ачиф». Другой вариант — менять местами каждые две буквы. Тогда получится «тэ но бе га фа чи а».

Подобные шифры использовались в Первую Мировую и Американскую Гражданскую Войну, чтобы посылать важные сообщения. Сложные ключи на первый взгляд могут показаться надёжными, но многие сообщения, закодированные подобным образом, расшифровываются простым перебором ключей на компьютере.

Попробуйте расшифровать: «ся ет ру ли пи ом ок он».

3. Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из коротких и длинных сигналов, часто называемых «точками и тире». Азбука Морзе используется не для затруднения чтения сообщений, а наоборот для облегчения их передачи (с помощью телеграфа).

Телеграф и азбука Морзе навсегда изменили мир, позволив очень быстро передавать информацию между разными странами, а также сильно повлияли на ход войн, ведь теперь можно было почти мгновенно обмениваться сообщениями между войсками.

2. Шифр Цезаря

Шифр Цезаря называется так именно потому, что его использовал сам Юлий Цезарь, и на самом это не один шифр, а целое семейство, использующее один и тот же принцип. Если используется шифр «В», тогда А заменяется на В, Б — на Г, О — на Р и т. д. Если используется шифр «Ю», тогда А заменяется на Ю, Б — на Я, В — на А и т. д.

Шифр Цезаря относится к моноалфавитным шифрам, то есть каждая буква всегда заменяется на один и тот же символ или сочетание символов. Такие шифры очень легко понять даже без знания ключа при помощи частотного анализа. Например, чаще всего в русском алфавите встречается буква «О». Значит в тексте, зашифрованном моноалфавитным шрифтом, самым частым будет символ, соответствующий «О». Вторая наиболее часто встречающаяся буква — это «А», третья — «Е». Кроме того имеют значение сочетания букв.

На шифре Цезаря базируется огромное число других, более сложных шифров, но сам по себе он не представляет из себя интереса из-за лёгкости дешифровки. Перебор возможных ключей не займет много времени. Нгн л огмн л тсжтлфнг рг нгрго 🙂

1. Шифр Виженера

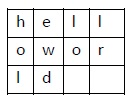

Этот шифр сложнее, чем моноалфавитные. Хоть здесь и используется тот же принцип, но каждая буква кодируется по-своему в соответствии с ключом. Легче всего понять действие этого шифра на примере. Возьмём ключ «код» и попробуем закодировать фразу «типичный программист». Строим табличку таким образом:

Теперь в табличке выше ищем сочетания из получившихся столбиков: Т + К = Ю , И + О = Ш и так далее. Получаем:

Обратите внимание, что здесь две одинаковые буквы оригинала шифруются разными буквами: тИпИчный -> юШфФжтжщ , а одна и та же буква шифра кодирует разные буквы оригинала: юшФФжтжщ -> тиПИчный. Из-за этого шифр Виженера очень долгое время считался невзламываемым. Чтобы его расшифровать, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания, где n — предполагаемая длина кодового слова.

Интересна эта тема? Напишите нам об этом в комментариях и мы рассмотрим другие шифры и коды: те, которые считаются самыми сложными, которые ещё не расшифрованы, и те, которые мы, сами того не подозревая, используем каждый день.

Пнюпжям за просмотр! Подписывайтесь на канал и ставьте йюзиж 🙂

Источник статьи: http://zen.yandex.ru/media/tproger/kak-obscatsia-taino-5-shifrov-i-kodov-kotorye-mojno-ispolzovat-v-obychnoi-jizni-5cdd5e131d586800b3879cdf

Элементарные шифры на понятном языке

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Шифрование – это такое преобразование исходного сообщения, которое не позволит всяким нехорошим людям прочитать данные, если они это сообщение перехватят. Делается это преобразование по специальным математическим и логическим алгоритмам, некоторые из которых мы рассмотрим ниже.

Исходное сообщение – это, собственно, то, что мы хотим зашифровать. Классический пример — текст.

Шифрованное сообщение – это сообщение, прошедшее процесс шифрования.

Шифр — это сам алгоритм, по которому мы преобразовываем сообщение.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Алфавит – это перечень всех возможных символов в исходном и зашифрованном сообщении. Включая цифры, знаки препинания, пробелы, отдельно строчные и заглавные буквы и т.д.

Теперь, когда мы говорим на более-менее одном языке, разберем простые шифры.

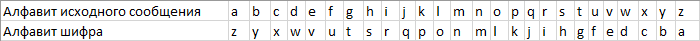

Шифр Атбаша

Самый-самый простой шифр. Его суть – переворот алфавита с ног на голову.

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

Для реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Исходное сообщение: I love habr

Зашифрованное: r olev szyi

Шифр Цезаря

Тут добавляется еще один параметр — примитивный ключ в виде числа от 1 до 25 (для латиницы). На практике, ключ будет от 4 до 10.

Опять же, для наглядности, возьмем латиницу

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Пробуем написать сообщение:

Шифруем его и получаем следующий несвязный текст:

Шифр Вернама (XOR-шифр)

Простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно (доказано Клодом Шенноном).

Исходный алфавит — все та же латиница.

Сообщение разбиваем на отдельные символы и каждый символ представляем в бинарном виде.

Классики криптографии предлагают пятизначный код бодо для каждой буквы. Мы же попробуем изменить этот шифр для кодирования в 8 бит/символ на примере ASCII-таблицы. Каждую букву представим в виде бинарного кода.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Теперь для шифровки сообщения, введем сам текст для шифровки и ключ такой же длины. Переведем каждую букву в ее бинарный код и выполним формулу сообщение XOR ключ

сообщение: LONDON

ключ: SYSTEM

Переведем их в бинарный код и выполним XOR:

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Например, возьмем для разнообразия, кириллический алфавит.

Придумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

И теперь запишем любое сообщение и зашифруем его.

Получим в итоге следующий нечитаемый бред:

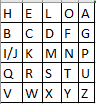

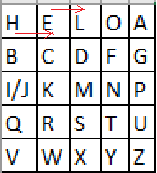

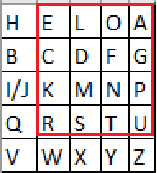

Шифр Плейфера

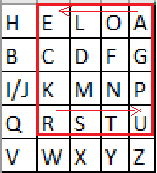

Классический шифр Плейфера предполагает в основе матрицу 5х5, заполненную символами латинского алфавита (i и j пишутся в одну клетку), кодовое слово и дальнейшую манипуляцию над ними.

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Теперь возьмем любое сообщение. Например, «I LOVE HABR AND GITHUB».

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

Если бы сообщение было из нечетного количества символов, или в биграмме были бы два одинаковых символа (LL, например), то на место недостающего или повторившегося символа ставится символ X.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

По этим правилам, шифруем все сообщение.

Если убрать пробелы, то получим следующее зашифрованное сообщение:

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

Источник статьи: http://habr.com/ru/post/444176/

5 интересных систем шифрования. Разгадайте секретные слова

«Криптография» с древнегреческого означает «тайнопись».

Своеобразный метод передачи тайного письма существовал во времена правления династии египетских фараонов: выбирали раба. Брили его голову наголо и наносили на неё текст сообщения водостойкой растительной краской. Когда волосы отрастали, его отправляли к адресату.

Все тайнописи имеют системы, рассмотрим некоторые из них:

1. Акростих — осмысленный текст (слово, словосочетание или предложение), сложенный из начальных букв каждой строки стихотворения.

Вот, например, стихотворение-загадка с разгадкой в первых буквах:

Д овольно именем известна я своим;

Р авно клянётся плут и непорочный им,

У техой в бедствиях всего бываю боле,

Ж изнь сладостней при мне и в самой лучшей доле.

Б лаженству чистых душ могу служить одна,

А меж злодеями — не быть я создана.

Юрий Нелединский-Мелецкий

Сергей Есенин, Анна Ахматова, Валентин Загорянский часто пользовались акростихами.

2. Литорея — род шифрованного письма, употреблявшегося в древнерусской рукописной литературе. Бывает простая и мудрая. Простую называют тарабарской грамотой, она заключается в следующем: поставив согласные буквы в два ряда в порядке:

употребляют в письме верхние буквы вместо нижних и наоборот, причём гласные остаются без перемены; так, например, токепот = котёнок и т. п.

Мудрая литорея предполагает более сложные правила подстановки.

Возможно, в детстве вы тоже его использовали. Ключ к шифру очень прост: каждая буква алфавита заменяется на последующую букву.

А заменяется на Б, Б заменяется на В и так далее. «ROT1» буквально означает «вращать на 1 букву вперёд по алфавиту». Фраза «Я люблю борщ» превратится в секретную фразу «А мявмя впсъ» . Этот шифр предназначен для развлечения, его легко понять и расшифровать, даже если ключ используется в обратном направлении.

4. От перестановки слагаемых.

Во время Первой мировой войны конфиденциальные сообщения отправляли с помощью так называемых перестановочных шрифтов. В них буквы переставляются с использованием некоторых заданных правил или ключей.

Например, слова могут быть записаны в обратном направлении, так что фраза «мама мыла раму» превращается во фразу «амам алым умар» . Другой перестановочный ключ заключается в перестановке каждой пары букв, так что предыдущее сообщение становится «ам ам ым ал ар ум» .

Возможно, покажется, что сложные правила перестановки могут сделать эти шифры очень трудными. Однако многие зашифрованные сообщения могут быть расшифрованы с использованием анаграмм или современных компьютерных алгоритмов.

Он состоит из 33 различных шифров, по одному на каждую букву алфавита (количество шифров меняется в зависимости от алфавита используемого языка). Человек должен был знать, какой шифр Юлия Цезаря использовать для того, чтобы расшифровать сообщение. Например, если используется шифр Ё, то А становится Ё, Б становится Ж, В становится З и так далее по алфавиту. Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надёжную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займёт относительно небольшое время.

Никто не смог. Попробуйте вы

Зашифрованные публичные послания дразнят нас своей интригой. Некоторые из них до сих пор остаются неразгаданными. Вот они:

Это 240-страничная книга, написанная на абсолютно неизвестном языке с цветными рисунками и странными диаграммами, изображениями невероятных событий и растений, которые не похожи ни на один известный вид.

Криптос . Скульптура, созданная художником Джимом Санборном, которая расположена перед штаб-квартирой Центрального разведывательного управления в Лэнгли, Вирджиния. Скульптура содержит в себе четыре шифровки, вскрыть код четвёртой не удаётся до сих пор. В 2010 году было раскрыто, что символы 64-69 NYPVTT в четвёртой части означают слово БЕРЛИН.

Шифр Бэйла — это комплект из трёх шифровок, которые, предположительно, раскрывают местонахождение одного из величайших захороненных сокровищ в американской истории: многих тысяч фунтов золота, серебра и драгоценных камней.

Теперь, когда вы прочитали статью, то наверняка сможете разгадать три простых шифра.

Источник статьи: http://zen.yandex.ru/media/wearewatchingyou/5-interesnyh-sistem-shifrovaniia-razgadaite-sekretnye-slova-5a858051865165814e55d1c9

Загрузить PDF

Загрузить PDF

Существуют много способов создания секретной записки. В зависимости от секретности того, что вы хотите сказать, эти способы могут значительно варьироваться. Вот несколько способов, чтобы создать секретную записку легко и практически неподдающейся расшифровке. Единственная проблема заключается в том, что получатель вашего сообщения тоже должен знать код расшифровки!

-

1

Создайте новый язык. Если секретная записка предназначена для одного человека (или маленькой группы людей), вы можете разработать «язык», где каждая буква заменяется на символ. Убедитесь, что человек знает код, или у него есть список символов с расшифровкой. Он должен быть легким для запоминания, но достаточно загадочным, что вы не сможете его легко перевести. (Например, A=1, B=2, C=3 — очень легкий код. Лучше будет создать код, где A — завиток, Б — треугольник, С — звездочка и т.д)

Реклама

-

1

Создайте скрытое сообщение. Обмакните кисточку в молоко/лимонный сок и напишите ваше сообщение на белом листе бумаги. Дайте высохнуть. Для расшифровки, нагрейте бумагу феном.

-

2

Покройте клейкой лентой. Покройте чистый лист бумаги клейкой лентой. Напишите ваше сообщение фломастером. Если ваш учитель обнаружит вашего друга за чтением записки, ваш друг может стереть это сообщение, прежде, чем оно попадет в другие руки.

Реклама

-

1

Замените одну букву на другую. Замена кодов, это когда одна буква заменяет другую. A = Я — очень легкая комбинация. Попробуйте использовать случайные сочетания, например, M = Б. Намного сложнее расшифровать буквы, соединенные вместе в одну длинную строку.

-

2

Измените порядок букв. Например: «Это большое количество кукурузы, Джон» будет «элксуытьотк,ошлву—оиордбеч-ужо-екзон». Для тех, кому интересно, как это получилось — попробуйте написать эту фразу в таблице 6×6. А теперь, читайте вертикально.

-

3

Используйте метод змейки. Данный метод похож на изменение порядка букв. Метод змейки требует написания букв сверху вниз, чтобы напоминало форму змеи. После написания сообщения таким способом, просто подпишитесь символом змейки, чтобы показать, что вы применяли данный метод.

-

4

Используйте неразрывный метод.

- Выберите текст с несколькими сотнями слов.

- Присвойте каждой букве число слов, которые начинаются с данной буквы. Большинство букв должны соответствовать номерам, которые теперь вы можете использовать вместо букв. До тех пор пока закодированное сообщение не содержит слишком много повторов одного и того же числа, становится практически невозможно расшифровать текст не зная кода, на основании которого он зашифрован. Например, » you can’t read this » будет «32 19 1 5 2 30 7 48 14 9 D 20 11 24 18″, кодировка используется на основе выбранного текста. Тем не менее, если в тексте нет слова, которое начинается с определенной буквы, в этом случает, вам нужно будет использовать при написании саму букву, как в нашем примере это » D «. Это не так уж плохо, хотя при видимости D, появляется одна подсказка, что использовался текст в котором, ни одно слова не начинается с D.

Реклама

-

1

Поменяйте местами буквы в вашем сообщении с одного языка на другой. Например, A на (α) Alpha, Б на (β) Beta, С на (Χ) Chi (не используйте буквы разного звучания, по звучанию они должны быть похожи), и т.д.

-

2

Не забудьте в начале текста сообщить подсказку (по желанию) вашему другу с описанием языка, который вы используете. А еще лучше, получатель должен заранее знать язык, который вы применяете, чтобы в начале сообщения вы могли бы дать некоторые рекомендации по его использованию.

- Например, вы можете начать свое письмо так: » Эй, не был ли сегодня урок греческого языка замечательным?». Это говорит о том, что вы заменили русские буквы на греческие.

-

3

Чтобы избежать путаницу, сделайте ваше письмо коротким. Не используйте одно и то же слово из вашего выбранного языка несколько раз для различных слов. Алфавит иностранного языка может и не содержать все буквы вашего языка, поэтому используйте слова аккуратно. В греческом нет буквы » Y «, но визуально вы можете выбрать что-то похожее, например Апсилон » Y заглавными буквами». Решите для себя какую букву лучше выбрать для замены при написании письма.

-

4

Ни при каких обстоятельствах, не используйте время и дату открыто. Используйте кодировку, которая заменит числа на символы. Если вы написали «8%^ !00 @22:00», это даст понять любому, что это не просто какие-то случайные каракули, а закодированное сообщение, в котором говорится что, что-то произойдет в 10 часов вечера.

-

5

Поэкспериментируйте с разными примерами:

- Например: «Увидимся сегодня вечером в 8 часов» станет «Не был ли сегодня урок греческого веселым? υφιδιμςια ςεГoδNρια βεψεРoμ β √(128/2) ψαςoβ». 8 заменили простой математикой, квадратный корень из (128/2=64)=8 и вечером на «at nite» Греческими буквами

- Другой пример: вы хотите написать «Увидимся вечером». Зашифровать эту фразу с помощью греческого алфавита можно так — «Эй, сегодня урок греческого был хорошим. YβιΔιMςια βεψεРoM.» Мы всего лишь использовали греческие буквы: ипсилон и вита заглавные, йота, дельта заглавная, снова йота, ми заглавная и другие для зашифровки «Увидимся вечером». В греческом алфавите нет некоторых букв, которые мы используем в русском, поэтому используйте любые другие буквы, которые визуально похожи с нужной вам буквой. В греческом нет буквы «Ч», поэтому визуально мы может выбрать букву пси «ψ».

Реклама

Советы

- Постарайтесь придумать секретный код, который будет достаточно сложным для расшифровки для других, но легким для вас и для того, кто получить ваше сообщение.

- Также, когда отправляете ваше сообщение, постарайтесь избегать контактов с теми людьми, которые не должны знать о содержании записки.

- Другой код (слишком легкий для тех, кто понимает в кодировке) будет:

- Привет боб! станет !орпбибвет

- и 12345678 получится 86421357, начиная с конца и заменяя каждый номер, а потом, возвращаясь к тем цифрам, которые вы пропустили.

- Не делайте этого слишком часто, в противном случае, ваш учитель что-либо заподозрит.

- Вы всегда можете написать записку на другом языке.

- Не забудьте добавить случайную букву между каждой буквой вашего сообщения и тогда ваша записка будет выглядеть так: «пжруибвмецткъавкдщеклюа», а теперь расскажите вашему другу об этом методе и если убрать ненужные буквы, записку можно прочитать как: «привет как дела». Изучите этот метод и вам легко будет читать такие сообщения.

- Старайтесь не использовать пробелы в вашем коде.

- Использование пробелов, подскажет злоумышленнику, что слово содержит определенное количество букв. Например: __________________8%^ !%% здесь есть пробел между словами, итак злоумышленник поймет, что оба слова содержат 3 буквы и вторая буква в первом слове (%), говорит о том, что во втором слове используется точна такая же буква, а именно две последние буквы. На основании этого можно догадаться, какое слово имелось в виду. А это уже целая проблема, так как злоумышленник сможет понять, что определенные символы используются для определенных букв, что делает возможным для взлома кода.

- Взамен, попытайтесь использовать символы также для пробелов. 8%^?!%% — этот код уже сложнее взломать. Дефисы и подчеркивания слишком легко найти, поэтому постарайтесь использовать символы, которые чем-то похожи на них. Группа людей, которая знает, как расшифровать, также знает какой символ представляет собой пробел.

- Если вы пишите записку, не при каких обстоятельствах не пишите ничего неприличного при ее отправке. Это может вовлечь вас в большие неприятности.

Реклама

Предупреждения

- Вы когда-нибудь читали «Код Да Винчи» или «Цифровая крепость»? Есть люди, которые зарабатывают себе на жизнь взломом секретных записок и кодов, они работают на правительственные и частные организации. Если вы планируете писать что-либо незаконное, это не займет много времени для того, кто хочет понять, что вы написали.

- Пожалуйста, запомните, что смачивание бумаги в пункте 2 делает ее более хрупкой.

- В то время как, большинство кодов (используя эти основные способы) практически неподдающиеся расшифровке, они все еще могут быть расшифрованы с помощью проб и ошибок, что займет достаточно времени.

- Вы должны иметь в виду, что используя любой код, он может быть расшифрован компьютером, при достаточном количестве времени и анализа. А причина в 128-битном ключе шифрования (который уже не считается безопасным). И так, если вы не хотите, чтобы ваш секрет раскрылся, не оставляйте его на бумаге.

Реклама

Об этой статье

Эту страницу просматривали 10 091 раз.

Была ли эта статья полезной?

Коды и шифры — не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

- Стандартные шифры

- Цифровые шифры

- Как расшифровать код или шифр?

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Лбл еёмб, рспдсбннйту?Сумели? Напишите в комментариях, что у вас получилось.

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

def split_len(seq, length):

return [seq[i:i + length] for i in range(0, len(seq), length)]

def encode(key, plaintext):

order = {

int(val): num for num, val in enumerate(key)

}

ciphertext = ''

for index in sorted(order.keys()):

for part in split_len(plaintext, len(key)):

try:ciphertext += part[order[index]]

except IndexError:

continue

return ciphertext

print(encode('3214', 'HELLO'))Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Сможете расшифровать сообщение, используя картинку?

•−− −•− −−− −• −•−• • ••• − •− − −••− •• • ••• − −••− −•• • −−−− •• ••−• •−• •− − −−− •−• −•−− Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Иербэй йюк ёурбэй нтчйхйцтаъ энщхужМоноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

зюм иэлруй южжуглёнъПодсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Расшифруйте следующее сообщение, в котором использована кириллица:

110100001001101011010000101111101101000010110100Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

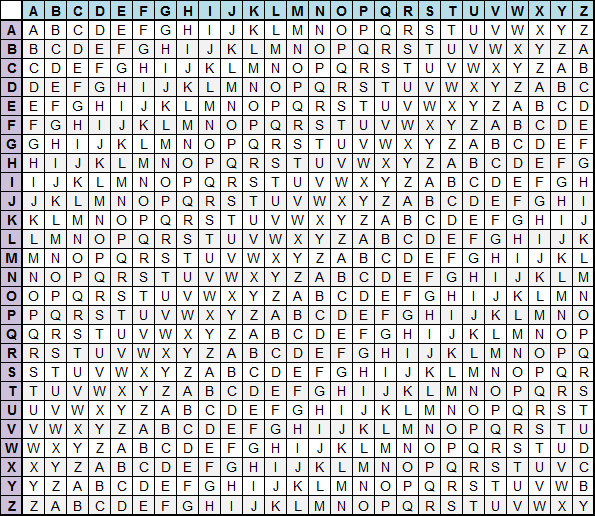

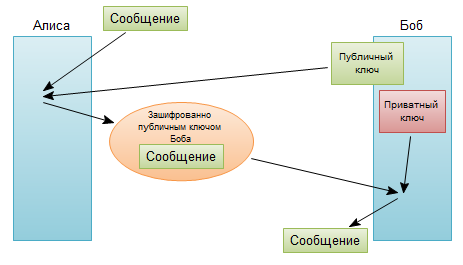

15-6-2-16-13-30-26-16-11 17-18-10-14-6-18Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

1522605027922533360535618378132637429718068114961380688657908494580122963258952897654000350692006139Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать. Примеры шифраторов и дешифраторов:

- Азбука Морзе

- RSA (криптографический алгоритм с открытым ключом)

- Двоичный код

- Другие онлайн-дешифраторы

Адаптированный перевод «10 codes and ciphers»

Невидимые чернила: как написать тайное послание в домашних условиях, а затем, проявить ее

Знаете ли вы, что шпионские невидимые чернила – это не такой уж сложный и загадочный атрибут. Их можно сделать в домашних условиях. Причем, для их создания не понадобятся какие-то сложные компоненты.

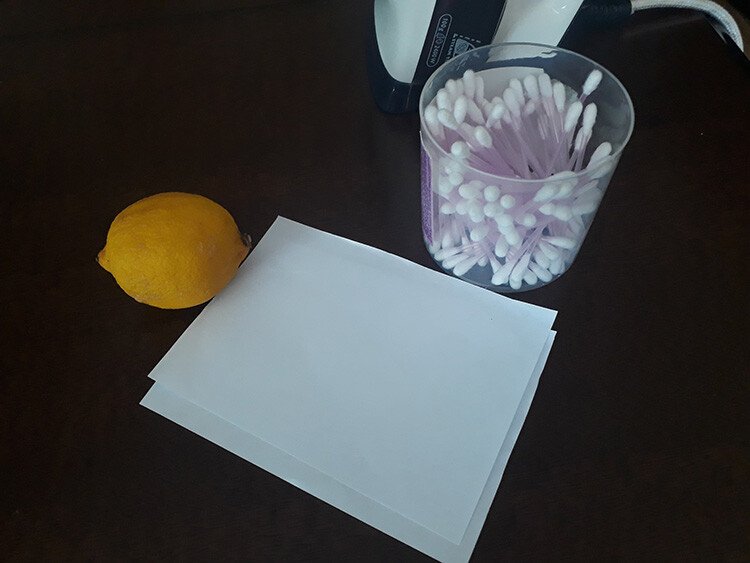

Невидимые чернила из лимона

Чтобы сделать в домашних условиях невидимые чернила, и отправлять спокойно секретные письма на бумажных носителях, понадобятся простые ингредиенты: лимон и ватные палочки.

Разрежьте лимон и выдавите из него немного сока в небольшой стаканчик. Смочите ватную палочку в соке, и на белом листе бумаги напишите что-либо. Дайте бумаге просохнуть. Вы заметите, что на ней вовсе не осталось следов. Смело отправляйте письмо в конверт и запечатывайте его.

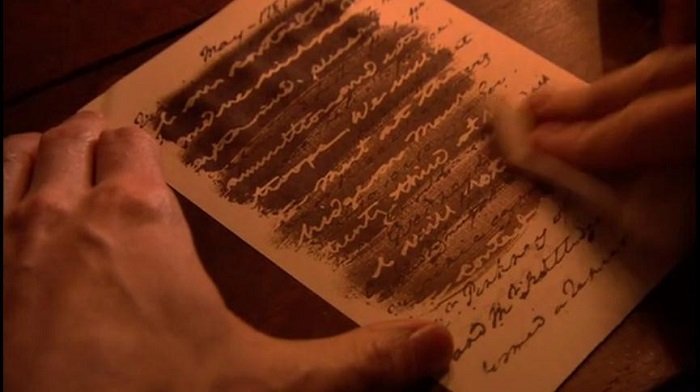

Как проявить надпись?

Получатель такого послания должен знать секрет, как расшифровать тайные знаки. Для этого ему понадобится горячий утюг или свечка. Если подержать текст над горячим пламенем, текст начнет постепенно проявляться. Хотите получить эффект быстрее – прогладьте лист бумаги горячим утюгом. Весь секрет таких невидимых чернил в том, что лимонная кислота при нагревании оставляет на бумаге желтоватый след.

Как еще можно проявить надпись, сделанную лимоном?

Еще один способ проявить шифр, написанный невидимыми чернилами – это использование обычного йода из домашней аптечки. Действие его отличается от теплового способа тем, что он окрашивает не саму надпись, а бумагу, на которой она нанесена. Дело в том, что йод не способен вступить в реакцию с лимонной кислотой. В итоге то, что вы нанесли на лист ею, остается белым в то время, когда бумага желтеет от йода.

Таким конспиративным способом можно писать друг другу тайные письма, рисовать рисунки. И это гарантия того, что ваше послание или творчество увидит лишь человек, посвященный в общую тайну.

Светящиеся невидимые чернила для тайных посланий на салфетке

Писать тайные письма можно на обычных бумажных салфетках. Для этого потребуется лимонная кислота и желтый маркер. Напишите или нарисуйте что-либо на белой салфетке желтым маркером. В этом случае цвет имеет значение. С другими оттенками фокус не получится.

Затем, приготовьте концентрированный раствор лимонной кислоты. Для этого в небольшую емкость налейте немного воды и растворите в ней порошок лимонки. Чтобы надпись, сделанная желтым маркером, исчезла с салфетки, смочите буквы раствором лимонной кислоты. Вы увидите, как изображение будет исчезать просто на глазах. Далее, дайте салфетке высохнуть. Если в доме случайно не окажется лимонки, ее можно заменить обычным столовым уксусом. Эффект будет тот же.

Чтобы увидеть надпись, сделанную до обработки лимонной кислотой, посветите на салфетку ультрафиолетовой лампой. Вы увидите в ее свете яркую светящуюся картинку.

Как проявить надпись, если нет ультрафиолетовой лампы?

Если у вас не оказалось под рукой ультрафиолетовой лампы или фонарика, то проявить невидимые чернила поможет сода. Ее нужно растворить в небольшом количестве воды, и нанести на салфетку. Этот раствор проявит маркер вновь. Единственный недостаток этого метода в том, что работать лимонкой нужно очень аккуратно. В противном случае краска маркера растечется по бумаге, и вместо надписи вы увидите лишь бесформенную кляксу.

Источник

Невидимые чернила для детей. 7 способов приготовления чернил

Малыши 5―7 лет любят секретничать. Девочкам нравится делать красивые тайники с заветными «сокровищами». Мальчики предпочитают играть в разведчиков или шпионов. Но одно занятие придётся по душе всем детям: это тайные послания, которые пишут невидимыми чернилами. Такие чернила достаточно просто сделать дома. Давайте рассмотрим 7 самых простых рецептов для приготовления невидимых чернил в домашних условиях.

Содержание

Зашифрованные письма или тайнопись применяются с древности. Издавна учёные изобретали специальные составы, получившие название симпатических чернил. Это жидкости, не оставляющие явных следов на бумаге.

Их использовали, чтобы скрыть от посторонних глаз важную информацию. Прочесть текст, написанный таким образом, сможет только тот, кто знает, как его проявить. Бесцветные чернила несложно сделать самим, вместе с детьми. Мы отобрали 7 наиболее простых способов, в которых используются доступные компоненты.

Для экспериментов запаситесь белой бумагой, ватными палочками и дисками, кисточкой. Ещё понадобится утюг. Все растворы и жидкости можно подготовить заранее, с участием маленького помощника. Затем разлить в небольшие ёмкости, каждую подписать.

Невидимые чернила из лимонного сока

Если под рукой нет лимона, можно использовать свежий сок из любых кислых ягод, фруктов или лука.

Выжмите 10―15 мл сока, добавьте несколько капель воды, перемешайте. Окуните кисточку и напишите текст, просушите.

Есть два варианта проявления чернил из лимонного сока.

Первый. Разгладьте лист горячим утюгом. Невидимая надпись потемнеет и станет коричневой.

Второй. Смочите ватный тампон в растворе йода с водой, осторожно прикладывайте к листу с надписью. В бумаге содержится крахмал, поэтому при контакте с йодом она станет светло-фиолетовой. Но слова, написанные лимонным соком, сохранят белый цвет и будут выделяться на тёмном фоне.

Источник

Как сделать невидимые чернила

Записи симпатическими (невидимыми) чернилами являются изначально нечитабыльными и проявляются только при определенных условиях (нагрев, освещение, химический проявитель и т. д.) Для их приготовления есть несколько доступных способов, которые легко можно применить дома.

Невидимые чернила широко использовались для тайной переписки. Невидимое послание, в котором можно зашифровать тексты и рисунки, привлечет внимание любого непоседу.

Умение писать невидимыми чернилами заставит ребенка почувствовать себя секретным агентом или разведчиком. Такой фокус также поможет удивить детвору на научном празднике. Более подробно можно узнать по ссылке http://www.labirint-um.ru/programs/.

Как сделать невидимые чернила из лимона

1. Выжмите в емкость половину лимона. Добавьте несколько капель воды и перемешайте.

2. Для написания секретного письма возьмите лист белой бумаги и тоненькую кисточку. Можно использовать пипетку или маленький шприц (без иглы).

3. Налейте в чашку или блюдце лимонный сок. Обмакните кисточку или наберите жидкость в пипетку или шприц. Далее все просто – напишите (или нарисуйте) что-нибудь на бумаге.

4. Когда листок высохнет, он будет выглядеть по-прежнему белым и совершенно пустым – надпись станет невидимой.

5. Но стоит такой листок нагреть над электрической конфоркой (к открытому пламени подносить не стоит, чтобы бумага случайно не загорелась) или над лампочкой – буквы или линии рисунка потемнеют, и тайное письмо станет явным!

6. Вы также можете прогладить лист теплым утюгом или поместить бумагу на несколько минут в духовку при температуре 180°C, пока не проявится сообщение.

Другие способы невидимых чернил

Для изготовления невидимых чернил вовсе необязательно владеть специфическими инструментами или технически сложным оборудованием. Для проведения увлекательного эксперимента понадобятся материалы, которые можно найти в любом домашнем хозяйстве.

Подготовила Марьяна Чорновил

Добавлять комментарии могут только авторизованные пользователи. Вы можете зарегистрироваться, войти на сайт вверху, либо авторизоваться, используя свой аккаунт в социальных сетях:

Источник

Секреты тайнописи

Сегодня я открою Тебе несколько удивительных секретов тайнописи. Давай экспериментировать с невидимыми письмами!

Что приготовить?

Острую палочку или зубочистку, лист бумаги и одни из невидимых чернил:

Макая палочку в любую из этих жидкостей, напиши текст на бумаге. Когда буквы высохнут – лист будет казаться абсолютно чистым.

А чтобы прочесть написанное, бумагу нужно подогреть. Лучше сделать это под лампой (но не прикасаясь), или провести по бумаге несильно нагретым утюгом.

Ещё лучше писать невидимыми чернилами между строк обычного письма. Тогда уже точно никто не догадается, что здесь спрятано тайное послание.

Электронный вариант

Ты «продвинутый» хакер и не можешь оторваться от компьютера, чтобы налить стакан молока? Создай тайное послание в электронном виде. Набери нужный текст и замени цвет букв на белый. Отправляй письмо на электронную почту другу, который знает секрет.

И напоследок.

Не торопись выкидывать ручку, которая уже не пишет. Она тоже пригодится тебе в деле тайнописи. Нажимая на ручку напиши письмо. Неважно, что текст не видно. Чтобы буквы появились, достаточно просто легонько заштриховать место надписи простым карандашом.

Материалы предоставлены детским журналом «Познайка»

Источник

Как сделать невидимые чернила? ТОП-10 простых рецептов

Думаю, старшее поколение хорошо знает этот способ по школьным рассказам о том, как дедушка-Ленин в тюрьме делал чернильницу из хлебного мякиша и писал на волю свои послания молоком. И это не легенда – действительно, в среде революционеров этот способ писать секретные послания был в ходу!

Другой вариант проявления с помощью раствора метилового оранжевого (его можно найти в наборе для детских опытов по химии)

| Надпись невидимыми чернилами из сока совершенно невидна! |

46 комментариев:

Ого сколько рецептов. мы только одним пользовались. надо поэксперементировать!

Мы до шпионского лэпбука только три знали: с молоком, с лимоном и с кобальтом. А теперь научно подкованы)))

Большое спасибо, Татьяна, за разнообразие рецептов невидимых чернил! Детишек это обязательно заинтересует.

Буду рада, если пригодится

Рада, что понравилось

Татьяна, спасибо за рецепты! Как всегда, очень интересные:). А не подскажетете что-то из детской литературы (6-7-8 лет) на тему шпионов, чтобы как-то плавно «вписаться»в эту тему? Детям всегда интереснее, есои есть какой-то фон, ассоциации.

Попробуйте почитать книги из серии «Детский детектив» Энид Блайтон. Очень затягивает.

Спасибо за рекомендацию!

Супер! Спасибо Таня!

Подборка впечатляет. Дети точно оценят.

буду рада, если пригодится

Надеюсь, твоим деткам пригодится

Ничего себе! У меня сын только один опробовал рецепт, из Фиксиков )

Спасибо!

Сколько рецептов! Химия творит чудеса

СПАСИБКИ ЗА РИЦЕПТ. МНЕ 13 ЛЕТ. И Я НЕ ЗНАЮ КАК ДРУГУ ПИСЬМЕЦО ПЕРЕДАТЬ, ЧТОБ НИКТО НЕ ВИДЕЛ. СПАСИБО ЗА ВСЕ СПОСОБЫ.

Рада, что пригодится:)

У меня не работает с молоком

а как же техника с растущими кристаллами?

Она не вошла в топ-10:)

Можно ещё виноградным соком

Да, конечно можно:) Мой список не является исчерпывающим, есть еще множество веществ, с которыми можно проделать сходные химические опыты. Я здесь показала только те 10, которые пробовали мы с дочкой.

Рада, что понравилось

З крохмалем у мене нічого не виходить. Напис негайно змивається, а у сучасному папері 80г/м3 стільки й так крохмалю.

Что-то не так в пропорциях рецепта с крахмалом. если брать крахмала к воде в соотношении 2/1, то получается жидкости очень мало, он даже не растворяется весь

Мы делали именно так, как описано в посте. И на фото вы видите то, что реально получилось.

Прочла с интересом, спасибо за статью

Буду рада, если пригодится:)

Кроме стирального порошка, хорошо подходит жидкий отбеливатель Ваниш для белого белья, с ванишем для цветного не эксперементировала.

Спасибо за совет! Надо попробовать с Ванишем!

Мы просто покупали в аптеке фенолфталеин и проявляли аммиаком.

Тоже хороший вариант!

Самый безопасный это с молочком)

Да) Занятия с малышами лучше начинать с него)

Источник

Download Article

Send messages only you and your friends can decipher just like a secret agent

Download Article

- Using Easy Codes & Ciphers for Kids

- Creating Your Own Code

- Learning Commonly Used Codes

- Developing Your Own Cipher

- Studying Common Ciphers

- Q&A

- Tips

|

|

|

|

|

|

While spies and treasure hunters in movies make cracking codes look super complex, you can actually make your very own secret code or cipher quite easily. No special government training or spy school required. All you need is a bit of creative thinking and a few friends to share the fun with. We’ll teach you everything you need to know about creating codes and ciphers as well as how to read the most common ones. Once you’ve finished reading, start communicating with your friends in your own secret language the next time you see them.

Sample Coded Paragraphs

Things You Should Know

- Write out words backward so they’re harder to read with just a quick glance. For example, “How are you?” would become “Woh era uoy?”

- Use color code words for specific situations, such as saying “Code pink!” to your friends when your crush walks in the room.

- Encipher your messages by replacing each letter you write with the one directly following it in the alphabet. So “Hello” would become “Ifmmp.”

-

1

Write out words in reverse. This is a simple way of encoding messages so they can’t be understood with just a quick glance. A message like «Meet me outside» written in reverse would instead be “Teem em edistuo.”[1]

-

2

Split the alphabet in half and replace each letter in your message with its opposite. Write out the letters A through M in a single line on a piece of paper. Directly beneath this line, write out the letters N through Z, also in a single line. Change each letter in your message to the letter directly below or above it in the grid you just made.[2]

- For example, the letter A would be replaced with N, B with O, C with P, and so on and so forth.

- By using a reflected alphabet, the message “Hello” would instead become “Uryyb.”

Advertisement

-

3

Draw a tic-tac-toe grid to make a pigpen cipher. Draw a tic-tac-toe grid on a piece of paper and write out the letters A through I in the grid going from the left to right, top to bottom, one letter per box. In this example:[3]

- The first row is made up of the letters A, B, C.

- The second row has D, E, F.

- The last row consists of G, H, I.

-

4

Create a second tic-tac-toe grid, but draw a dot in each box. Draw another tic-tac-toe grid next to the first one. Fill the grid in with the letters J through R just like how you did with the first grid. Then, draw small dots in each space of the grid as follows:[4]

- In the first row, starting on the left, place a dot in the lower right corner (letter I), on the bottom side in the middle (letter K), and in the lower left corner (letter L).

- In the second row, starting on the left, place a dot in the middle of the right side (letter M), in the middle of the bottom side (letter N), and in the middle of the left side (letter O).

- In the third row, starting on the left, place a dot in the upper right corner (letter P), in the middle of the top side (letter Q), and in the upper left corner (letter R).

-

5

Draw 2 X-shaped grids and fill in the rest of the letters. The first X will contain the letters S, T, U, and V. In the second X, place dots in the open spaces surrounding where the X crosses so there is a dot on each side of the center of the X. Then, fill in the remaining letters W, X, Y, and Z.[5]

- In the first (undotted) X shape, write S in the top space, T on the left side, U on the right, and V on the bottom.

- In the second (dotted) X shape, write W on the top, X on the left side, Y on the right, and Z on the bottom.

-

6

Use the grid surrounding the letters to write in pigpen cipher. The grid shapes (including dots) surrounding the letters are used as substitutes for the letters themselves. Use your pigpen cipher key to translate messages into and out of pigpen.[6]

-

7

Choose a specific year, month, and day to use in a date-shift cipher. This might be something with personal significance, or something arbitrary. Write out the date as an unbroken string of numbers. This is going to be your number key, which will be the tool needed by your friend to be able to decode your message.[7]

- For example, let’s use George Washington’s birthday (2/22/1732). The number key would then be 2221732.

- If you’ve already agreed to use a date shift cipher with someone, come up with a clue (like “Washington”) you can say to each other to talk about the number key.

-

8

Write one number of the date-shift number key under each letter of your message. Write out your message on a piece of paper. Underneath the message, write out a single digit of the number key for each letter of your message. When you reach the last digit of the number key, repeat the key from the beginning. For example, using George Washington’s birthday (2/22/1732):[8]

- Message: I’m hungry

-

Enciphering:

I.m.h.u.n.g.r.y

2.2.2.1.7.3.2.2

Shift letters forward along the alphabet according to the number key, as in… - Coded message: K.O.J.V.U.J.T.A

-

9

Use a secret language, like Pig Latin, to both speak and write in code. When you speak Pig Latin, words that start with a consonant sound move that sound to the end of the word and add “ay.” It’s the same for words starting with a cluster of consonants. Words that start with vowels just get “way” or “ay” added to the end of the word.[9]

- Consonant initial examples: pig = igpay ; me = emay ; too = ootay ; wet = etway ; hello = ellohay

- Consonant cluster initial examples: glove = oveglay ; shirt = irtshay ; cheers = eerschay

- Vowel initial examples: ate = ateway ; egg = eggay ; until = untilay ; eat = eatay

Advertisement

-

1

Think about what you can do to make your code harder to break. Code books can be stolen, lost, or destroyed, and modern technologies and computer programs can oftentimes break even strong, well-planned code. But codes can be used to condense long messages into a single line, making them great time savers. Think about the complexity of the symbols or words you’ll use to make your code stronger and less easy to figure out.[10]

-

2

Decide what kinds of messages you’ll use your code on. Knowing the purpose of your code from the very start will help you avoid doing any unnecessary work. For example, if your goal is to save time, you might only need a few specific code words or symbols. If you’re trying to encode really long and detailed messages, you may need to develop a code book that’s more like a dictionary.[11]

- Make your codes even more complex by using several different codes in rotation or combination. Just keep in mind that the more codes you use, the more code books you’ll need to make for decoding.

-

3

Come up with code words or phrases to replace common words. Start by using constrained writing to condense common phrases into a single code word. For example, “Reading you loud and clear” can be a random name like “Roy.” Then, replace words that are especially critical to the subject matter of your message with their own unique code words. Things like names, locations, and actions are best to replace with code words.[12]

- Write down these code words and their meaning in your code book, kind of like a dictionary.

- You don’t need to make a code word for every single word in your message. Partially coding what you want to say will be just as effective.

- For example, the following message replaces just the most important words with code words. In this case, “tango” means “walk,” “restaurant” means “museum,” and “Roy” means “reading you loud and clear.”

- Message: About yesterday. I wanted to say, Roy. I’ll tango to the restaurant as planned. Over and out.

- Meaning: About yesterday. I wanted to say, reading you loud and clear. I’ll walk to the museum as planned. Over and out.

-

4

Apply your code book to messages. Use the code words in your code book to start encoding messages. Use just a singular code to make it easier to encode your message, or use multiple codes to make it more complex.

-

5

Use a key word as an alternative way to encode your message. Write one letter of the key word under each letter of your message. Repeat the key word until you get to the end of your message. Count how many spaces each letter of your message is away from the letter in the key word. Write this number down and repeat for each letter in your message. The encoded message will be a string of numbers that the recipient will need to decode using the key word.[13]

- For example, with the key word «SECRET,» each letter of your message would convert to the number of letters between it and the corresponding letter of the keyword as you move along the alphabet. One letter of the keyword is assigned to each letter in your message.

- Keep repeating the keyword until all the letters in your message have a corresponding letter.

- Message: Hello

-

Encoding:

/H/ is 11 letters away from the key /S/

/e/ is the same (zero) as the key /E/

/l/ is 9 letters away from the key /C/

And so on… - Coded Message: 11; 0 ; 9 ; 6 ; 10

-

6

Decode messages using your code book or key. As you receive coded messages, refer back to your code book or key to make sense of them. This may take you a bit longer at first, but it’ll become more intuitive as you become more familiar with the code. Soon, you’ll be able to read your code like it’s nothing.

Advertisement

-

1

Employ the code used by Mary, Queen of Scots. While trying to send messages during a time of political turmoil, Mary, Queen of Scots, used symbols as a substitute code for English letters and common words. View the code by visiting the UK’s National Archives’ cipher website. Some features of Mary’s code you might find useful for your own attempts at code-creating include:[14]

- The use of simple shapes for high frequency letters, like Mary’s use of a circle for the letter /A/. This saves time while encoding.

- Common symbols used as part of the new code language, like Mary’s use of «8» as code for the letter «Y.» These can confuse code breakers who might interpret this as a number and not a code symbol.

- Unique symbols for common words. In Mary’s day, «pray» and «bearer» received unique symbols, but these were more common then than they are today. Still, using symbols for frequent words and phrases saves time and adds complexity.[15]

-

2

Use color code words similar to emergency alerts. Code phrases can pack a lot of meaning into a single phrase. Many kinds of organizations use specific colors to indicate a certain emergency or other situation, such as the DEFCON system, security alerts, and medical alerts.[16]

To mimic this system, come up with some colors to use as code words that apply to your everyday life. They also don’t have to be emergency-related.- For example, instead of saying «I’ve got to run to my locker» among your friends, you might use the code word «Code green.»

- To let your friends know that the person you want to date has entered the room, you might say the code phrase, «Code pink!»

-

3

Encode messages using a book key code. Thankfully, books are fairly easy to come by. Using this method, first decide on a book to use as the key to your code. When encoding a message, locate the word you want to send within the book, then send the recipient 3 numbers: the page number, the line number the word is in, and the position of your word within the line starting from the left.[17]

- Different editions of books might use different page numbers. To ensure the right book is used as a key, include publication information, like edition, year published, and so on with your book key.

- For example, you might decide on using Frank Herbert’s Dune, with the code looking like the following:

- Encoded Message: 224.10.1 ; 187.15.1 ; 163.1.7 ; 309.4.4

- Decoded Message: I’m hiding my words.

Advertisement

-

1

Come up with ideas about how you can strengthen your cipher. A cipher uses an algorithm, which is like a process or transformation that is applied to a message consistently. This means that anyone who knows the cipher can translate it. On the other hand, ciphers can be a lot more complex than simple code words, and so might keep your messages more secure form regular folks.[18]

- Many cryptographers add a key, like the date, to strengthen ciphers. This key adjusts the output values by the corresponding number of the day of the month (on the first, all output values would be changed by one).[19]

- Many cryptographers add a key, like the date, to strengthen ciphers. This key adjusts the output values by the corresponding number of the day of the month (on the first, all output values would be changed by one).[19]

-

2

Invent an algorithm to apply to messages. You can either invent a completely new algorithm, or use an existing one, such as the ROT1 Cipher (also called the Caesar Cipher). This method simply rotates each letter in your message forward by a single letter.[20]

- ROT1 Message: Hello

- ROT1 Enciphered: i ; f ; m ; m ; p

- Caesar Ciphers can be modified to rotate forward by a different number of letters. So you could make it so that you rotate forward 3 letters instead of just one. In this case “Hello” would become k ; h ; o ; o ; r

-

3

Apply your algorithm to start enciphering messages. Add to your algorithm to make it more complex. For example, include a rotating condition to your cipher, like the day of the week. For each day of the week, assign a value, such as 1 through 7. Adjust your cipher by this value when encrypting a message on that day. So on Monday, you shift letters forward by 1. On Tuesday, it’s 2 letters, and so on.[21]

-

4

Start deciphering incoming messages that follow your cipher. Reading your cipher over and over will help make the deciphering process a whole lot easier as you gain experience. The great thing about ciphers is that their algorithms are consistent and usually follow some kind of pattern. Getting in the habit of reading ciphers will help you notice trends and crack them a lot faster.

Advertisement

-

1

Master Morse Code. In spite of its name, Morse Code is actually a cipher, not a code. Dots and dashes represent long and short electrical signals which in turn represent the letters of the alphabet. Common letters in Morse, represented as long ( _ ) and short (.) signals, include:[22]

- R ; S ; T ; L = ._. ; _.. ; _ ; ._..

- A ; E ; O : ._ ; . ; _ _ _

-

2

Make use of transposition ciphers. Many greats in history, like the genius Leonardo da Vinci, have written out messages as they would look reflected in a mirror. Because of this, enciphering in this fashion is often called “mirror writing.”[23]

When you write your message, write from right to left instead of left to right, and write each letter backwards.- Transposition ciphers generally treat messages or the formation of letters visually. The image of the message is physically transformed into something else to hide its meaning.[24]

- Transposition ciphers generally treat messages or the formation of letters visually. The image of the message is physically transformed into something else to hide its meaning.[24]

-

3

Hide messages by writing them in binary. Binary is the language of 1’s and 0’s used by computers. Use a binary alphabet chart to help encipher and decipher your messages. When enciphering your message, be sure to space out each line of binary clearly so the other person knows where one letter ends and the next begins.[25]

- The name «Matt» would encipher to binary as: 01001101 ; 01000001 ; 01010100 ; 01010100.

Advertisement

Add New Question

-

Question

Are there any codes that use pictures instead of letters?

This answer was written by one of our trained team of researchers who validated it for accuracy and comprehensiveness.

wikiHow Staff Editor

Staff Answer

The beauty of secret codes is that you can be as creative as you want when making them! So if you want to use pictures instead of code words or letters to represent a certain word or phrase, that can definitely work. For example, an apple could be «Hi,» while a cat represents the word «walk.» It’s likely best if the picture doesn’t explicitly represent the word (i.e. a picture of a bee actually representing the word «bee»). The more abstract the pictures are in relation to their meanings, the more difficult your code will be to crack.

-

Question

What if my friends don’t understand the code and don’t know what it says?

This answer was written by one of our trained team of researchers who validated it for accuracy and comprehensiveness.

wikiHow Staff Editor

Staff Answer

You can either teach them how to use your code, or show them the key / code book you made. They can use your guide as a sort of instruction manual for reading your secret code.

-

Question

Can I use a secret code generator?

This answer was written by one of our trained team of researchers who validated it for accuracy and comprehensiveness.

wikiHow Staff Editor

Staff Answer

Yes, there are a variety of secret code generators. You can use something like a simple cipher wheel, or find a code generator online.

See more answers

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

Devise a way to encipher spaces between words as well as the words themselves. This will strengthen your code and make it harder to break. For example, you can use a letter (E, T, A, O, and N work best) instead of a space. These are called nulls.

-

Learn a different script, such as Runic, and make encryption/decryption keys for those who you want to give messages to. You can find these keys online.

-

If you want your code to be more secure, create additional symbols for common word endings and beginnings, like ‘-ing’ and ‘th-‘.

Show More Tips

Thanks for submitting a tip for review!

Advertisement

References

About This Article

Article SummaryX

To create a secret code or cipher, start by writing the letters A through M in one row and the letters N through Z in another row underneath. Then, replace each letter in your message with the letter above or below it to encode your message. For example, since the rows give you letter pairs of H and U, E and R, L and Y, and B and O, you’d encode “Hello” as “Uryyb.” Alternatively, use a simple code like writing words in reverse, such as encoding «Meet me later» to «Teem em retal.» To learn how to create a pigpen cipher or a date shift cipher, keep reading!

Did this summary help you?

Thanks to all authors for creating a page that has been read 1,622,460 times.

Reader Success Stories

-

Adrianna LeCroy

Nov 21, 2022

«It was very helpful with my code!»

Did this article help you?

Download Article

Send messages only you and your friends can decipher just like a secret agent

Download Article

- Using Easy Codes & Ciphers for Kids

- Creating Your Own Code

- Learning Commonly Used Codes

- Developing Your Own Cipher

- Studying Common Ciphers

- Q&A

- Tips

|

|

|

|

|

|

While spies and treasure hunters in movies make cracking codes look super complex, you can actually make your very own secret code or cipher quite easily. No special government training or spy school required. All you need is a bit of creative thinking and a few friends to share the fun with. We’ll teach you everything you need to know about creating codes and ciphers as well as how to read the most common ones. Once you’ve finished reading, start communicating with your friends in your own secret language the next time you see them.

Sample Coded Paragraphs

Things You Should Know

- Write out words backward so they’re harder to read with just a quick glance. For example, “How are you?” would become “Woh era uoy?”

- Use color code words for specific situations, such as saying “Code pink!” to your friends when your crush walks in the room.

- Encipher your messages by replacing each letter you write with the one directly following it in the alphabet. So “Hello” would become “Ifmmp.”

-

1

Write out words in reverse. This is a simple way of encoding messages so they can’t be understood with just a quick glance. A message like «Meet me outside» written in reverse would instead be “Teem em edistuo.”[1]

-

2

Split the alphabet in half and replace each letter in your message with its opposite. Write out the letters A through M in a single line on a piece of paper. Directly beneath this line, write out the letters N through Z, also in a single line. Change each letter in your message to the letter directly below or above it in the grid you just made.[2]

- For example, the letter A would be replaced with N, B with O, C with P, and so on and so forth.

- By using a reflected alphabet, the message “Hello” would instead become “Uryyb.”

Advertisement

-

3

Draw a tic-tac-toe grid to make a pigpen cipher. Draw a tic-tac-toe grid on a piece of paper and write out the letters A through I in the grid going from the left to right, top to bottom, one letter per box. In this example:[3]

- The first row is made up of the letters A, B, C.

- The second row has D, E, F.

- The last row consists of G, H, I.

-

4

Create a second tic-tac-toe grid, but draw a dot in each box. Draw another tic-tac-toe grid next to the first one. Fill the grid in with the letters J through R just like how you did with the first grid. Then, draw small dots in each space of the grid as follows:[4]

- In the first row, starting on the left, place a dot in the lower right corner (letter I), on the bottom side in the middle (letter K), and in the lower left corner (letter L).

- In the second row, starting on the left, place a dot in the middle of the right side (letter M), in the middle of the bottom side (letter N), and in the middle of the left side (letter O).

- In the third row, starting on the left, place a dot in the upper right corner (letter P), in the middle of the top side (letter Q), and in the upper left corner (letter R).

-

5

Draw 2 X-shaped grids and fill in the rest of the letters. The first X will contain the letters S, T, U, and V. In the second X, place dots in the open spaces surrounding where the X crosses so there is a dot on each side of the center of the X. Then, fill in the remaining letters W, X, Y, and Z.[5]

- In the first (undotted) X shape, write S in the top space, T on the left side, U on the right, and V on the bottom.

- In the second (dotted) X shape, write W on the top, X on the left side, Y on the right, and Z on the bottom.

-

6

Use the grid surrounding the letters to write in pigpen cipher. The grid shapes (including dots) surrounding the letters are used as substitutes for the letters themselves. Use your pigpen cipher key to translate messages into and out of pigpen.[6]

-

7

Choose a specific year, month, and day to use in a date-shift cipher. This might be something with personal significance, or something arbitrary. Write out the date as an unbroken string of numbers. This is going to be your number key, which will be the tool needed by your friend to be able to decode your message.[7]

- For example, let’s use George Washington’s birthday (2/22/1732). The number key would then be 2221732.

- If you’ve already agreed to use a date shift cipher with someone, come up with a clue (like “Washington”) you can say to each other to talk about the number key.

-

8

Write one number of the date-shift number key under each letter of your message. Write out your message on a piece of paper. Underneath the message, write out a single digit of the number key for each letter of your message. When you reach the last digit of the number key, repeat the key from the beginning. For example, using George Washington’s birthday (2/22/1732):[8]

- Message: I’m hungry

-

Enciphering:

I.m.h.u.n.g.r.y

2.2.2.1.7.3.2.2

Shift letters forward along the alphabet according to the number key, as in… - Coded message: K.O.J.V.U.J.T.A

-

9

Use a secret language, like Pig Latin, to both speak and write in code. When you speak Pig Latin, words that start with a consonant sound move that sound to the end of the word and add “ay.” It’s the same for words starting with a cluster of consonants. Words that start with vowels just get “way” or “ay” added to the end of the word.[9]

- Consonant initial examples: pig = igpay ; me = emay ; too = ootay ; wet = etway ; hello = ellohay

- Consonant cluster initial examples: glove = oveglay ; shirt = irtshay ; cheers = eerschay

- Vowel initial examples: ate = ateway ; egg = eggay ; until = untilay ; eat = eatay

Advertisement

-

1

Think about what you can do to make your code harder to break. Code books can be stolen, lost, or destroyed, and modern technologies and computer programs can oftentimes break even strong, well-planned code. But codes can be used to condense long messages into a single line, making them great time savers. Think about the complexity of the symbols or words you’ll use to make your code stronger and less easy to figure out.[10]

-

2

Decide what kinds of messages you’ll use your code on. Knowing the purpose of your code from the very start will help you avoid doing any unnecessary work. For example, if your goal is to save time, you might only need a few specific code words or symbols. If you’re trying to encode really long and detailed messages, you may need to develop a code book that’s more like a dictionary.[11]

- Make your codes even more complex by using several different codes in rotation or combination. Just keep in mind that the more codes you use, the more code books you’ll need to make for decoding.

-

3

Come up with code words or phrases to replace common words. Start by using constrained writing to condense common phrases into a single code word. For example, “Reading you loud and clear” can be a random name like “Roy.” Then, replace words that are especially critical to the subject matter of your message with their own unique code words. Things like names, locations, and actions are best to replace with code words.[12]

- Write down these code words and their meaning in your code book, kind of like a dictionary.

- You don’t need to make a code word for every single word in your message. Partially coding what you want to say will be just as effective.

- For example, the following message replaces just the most important words with code words. In this case, “tango” means “walk,” “restaurant” means “museum,” and “Roy” means “reading you loud and clear.”

- Message: About yesterday. I wanted to say, Roy. I’ll tango to the restaurant as planned. Over and out.

- Meaning: About yesterday. I wanted to say, reading you loud and clear. I’ll walk to the museum as planned. Over and out.

-

4

Apply your code book to messages. Use the code words in your code book to start encoding messages. Use just a singular code to make it easier to encode your message, or use multiple codes to make it more complex.

-

5

Use a key word as an alternative way to encode your message. Write one letter of the key word under each letter of your message. Repeat the key word until you get to the end of your message. Count how many spaces each letter of your message is away from the letter in the key word. Write this number down and repeat for each letter in your message. The encoded message will be a string of numbers that the recipient will need to decode using the key word.[13]

- For example, with the key word «SECRET,» each letter of your message would convert to the number of letters between it and the corresponding letter of the keyword as you move along the alphabet. One letter of the keyword is assigned to each letter in your message.

- Keep repeating the keyword until all the letters in your message have a corresponding letter.

- Message: Hello

-

Encoding:

/H/ is 11 letters away from the key /S/

/e/ is the same (zero) as the key /E/

/l/ is 9 letters away from the key /C/

And so on… - Coded Message: 11; 0 ; 9 ; 6 ; 10

-

6

Decode messages using your code book or key. As you receive coded messages, refer back to your code book or key to make sense of them. This may take you a bit longer at first, but it’ll become more intuitive as you become more familiar with the code. Soon, you’ll be able to read your code like it’s nothing.

Advertisement

-

1

Employ the code used by Mary, Queen of Scots. While trying to send messages during a time of political turmoil, Mary, Queen of Scots, used symbols as a substitute code for English letters and common words. View the code by visiting the UK’s National Archives’ cipher website. Some features of Mary’s code you might find useful for your own attempts at code-creating include:[14]

- The use of simple shapes for high frequency letters, like Mary’s use of a circle for the letter /A/. This saves time while encoding.

- Common symbols used as part of the new code language, like Mary’s use of «8» as code for the letter «Y.» These can confuse code breakers who might interpret this as a number and not a code symbol.

- Unique symbols for common words. In Mary’s day, «pray» and «bearer» received unique symbols, but these were more common then than they are today. Still, using symbols for frequent words and phrases saves time and adds complexity.[15]

-

2

Use color code words similar to emergency alerts. Code phrases can pack a lot of meaning into a single phrase. Many kinds of organizations use specific colors to indicate a certain emergency or other situation, such as the DEFCON system, security alerts, and medical alerts.[16]

To mimic this system, come up with some colors to use as code words that apply to your everyday life. They also don’t have to be emergency-related.- For example, instead of saying «I’ve got to run to my locker» among your friends, you might use the code word «Code green.»

- To let your friends know that the person you want to date has entered the room, you might say the code phrase, «Code pink!»

-

3

Encode messages using a book key code. Thankfully, books are fairly easy to come by. Using this method, first decide on a book to use as the key to your code. When encoding a message, locate the word you want to send within the book, then send the recipient 3 numbers: the page number, the line number the word is in, and the position of your word within the line starting from the left.[17]

- Different editions of books might use different page numbers. To ensure the right book is used as a key, include publication information, like edition, year published, and so on with your book key.

- For example, you might decide on using Frank Herbert’s Dune, with the code looking like the following:

- Encoded Message: 224.10.1 ; 187.15.1 ; 163.1.7 ; 309.4.4

- Decoded Message: I’m hiding my words.

Advertisement

-

1

Come up with ideas about how you can strengthen your cipher. A cipher uses an algorithm, which is like a process or transformation that is applied to a message consistently. This means that anyone who knows the cipher can translate it. On the other hand, ciphers can be a lot more complex than simple code words, and so might keep your messages more secure form regular folks.[18]

- Many cryptographers add a key, like the date, to strengthen ciphers. This key adjusts the output values by the corresponding number of the day of the month (on the first, all output values would be changed by one).[19]

- Many cryptographers add a key, like the date, to strengthen ciphers. This key adjusts the output values by the corresponding number of the day of the month (on the first, all output values would be changed by one).[19]

-

2

Invent an algorithm to apply to messages. You can either invent a completely new algorithm, or use an existing one, such as the ROT1 Cipher (also called the Caesar Cipher). This method simply rotates each letter in your message forward by a single letter.[20]

- ROT1 Message: Hello

- ROT1 Enciphered: i ; f ; m ; m ; p

- Caesar Ciphers can be modified to rotate forward by a different number of letters. So you could make it so that you rotate forward 3 letters instead of just one. In this case “Hello” would become k ; h ; o ; o ; r

-

3

Apply your algorithm to start enciphering messages. Add to your algorithm to make it more complex. For example, include a rotating condition to your cipher, like the day of the week. For each day of the week, assign a value, such as 1 through 7. Adjust your cipher by this value when encrypting a message on that day. So on Monday, you shift letters forward by 1. On Tuesday, it’s 2 letters, and so on.[21]

-

4

Start deciphering incoming messages that follow your cipher. Reading your cipher over and over will help make the deciphering process a whole lot easier as you gain experience. The great thing about ciphers is that their algorithms are consistent and usually follow some kind of pattern. Getting in the habit of reading ciphers will help you notice trends and crack them a lot faster.

Advertisement

-

1

Master Morse Code. In spite of its name, Morse Code is actually a cipher, not a code. Dots and dashes represent long and short electrical signals which in turn represent the letters of the alphabet. Common letters in Morse, represented as long ( _ ) and short (.) signals, include:[22]

- R ; S ; T ; L = ._. ; _.. ; _ ; ._..

- A ; E ; O : ._ ; . ; _ _ _

-

2

Make use of transposition ciphers. Many greats in history, like the genius Leonardo da Vinci, have written out messages as they would look reflected in a mirror. Because of this, enciphering in this fashion is often called “mirror writing.”[23]

When you write your message, write from right to left instead of left to right, and write each letter backwards.- Transposition ciphers generally treat messages or the formation of letters visually. The image of the message is physically transformed into something else to hide its meaning.[24]

- Transposition ciphers generally treat messages or the formation of letters visually. The image of the message is physically transformed into something else to hide its meaning.[24]

-

3

Hide messages by writing them in binary. Binary is the language of 1’s and 0’s used by computers. Use a binary alphabet chart to help encipher and decipher your messages. When enciphering your message, be sure to space out each line of binary clearly so the other person knows where one letter ends and the next begins.[25]

- The name «Matt» would encipher to binary as: 01001101 ; 01000001 ; 01010100 ; 01010100.

Advertisement

Add New Question

-

Question

Are there any codes that use pictures instead of letters?

This answer was written by one of our trained team of researchers who validated it for accuracy and comprehensiveness.

wikiHow Staff Editor

Staff Answer