Данная инструкция позволит вам самостоятельно создать свой собственный VPN-сервер и настроить VPN-соединения на iPhone, iPad и Mac. Вы получите доступ к заблокированным в стране ресурсам, а также скроете ваш трафик от злоумышленников, провайдеров и спецслужб.

Последнее обновление статьи: 22 марта 2022 года.

Инструкция была обкатана и проверена сотни раз и гарантированно сработает без каких-либо ошибок, если вы будете ей следовать. Актуальна для всех версий macOS, вплоть до macOS Monterey, а также всех версий iOS, вплоть до iOS 15.3+.

Настройка займет от 15 минут времени, в зависимости от скорости вашей работы.

Оглавление:

- Преамбула

- Немного теории: как работает VPN

- Плюсы использования VPN

- Недостатки VPN

- О коммерческих VPN-сервисах: NordVPN, ExpressVPN, Cyberghost, и почему не стоит их использовать

- В какой стране поднять свой VPN-сервер

- Выбираем хостера и инструментарий

- Сама инструкция по созданию собственного VPN-сервера на базе Linux Debian

Преамбула

В январе 2019 года я путешествовал по Азии. Находясь в Гуанчжоу, мне не удалось получить доступ к Google, YouTube и ряду других популярных сервисов. Они в принципе не работают на территории Китая и заблокированы правительством.

Помимо этого, в путешествиях вообще всегда есть определенная проблема с безопасным доступом в Интернет. Не всегда удается купить местную SIM-карту, поэтому приходится подключаться к Wi-Fi-сетям отелей, аэропортов и кафе. Фактически, мы ничего не знаем об этих сетях: кем они были созданы и насколько надежны.

То же самое и в родной стране. Если вы беззаботно подключаетесь к Wi-Fi-сети кафе, то у меня для вас плохие новости. Возможно прямо сейчас весь ваш трафик прослушивается злоумышленниками за соседним столиком.

Вывод: всегда, когда мы подключаемся к сети, которая не является нашей собственной, наша сетевая активность находится под перманентной угрозой.

Использование VPN — оптимальное решение двух обозначенных проблем сразу. Мы получаем доступ к заблокированным в стране ресурсам, а по пути еще и защищаем себя от прослушки.

Реализовать VPN можно двумя способами:

- Воспользоваться коммерческим VPN-сервисом, например, Nord VPN.

- Создать свой VPN-сервер.

Для меня использование коммерческого VPN было в принципе неприемлемым решением, и по ходу статьи я объясню почему я категорически не рекомендую пользоваться подобными сервисами. А так как я уже имел навык настройки серверов на Linux, я решил поднять собственный VPN-сервер: размять пальцы, прокачать скилл.

Однако, побродив по Интернету, я не нашел ни одной нормально работающей инструкции: все они были либо с ошибками, либо были заточены под слишком специфические кейсы, что не подойдет для обычного пользователя. Поэтому, я решил написать свою.

На мой взгляд, сегодня VPN должен быть у любого пользователя, который более-менее заботится о безопасности своих данных.

Инструкция написана для широкого круга читателей, однако, предполагает хотя бы минимальные знания Linux на уровне начального пользователя, который умеет обращаться с базовыми командами консоли (это правда очень и очень просто!). Настройка займет от 15 минут времени, в зависимости от скорости вашей работы.

К сожалению, Windows и Android в данной статье не рассматриваются, поскольку Windows последний раз я пользовался лет 15 назад, а Android — вообще совокупно 2 часа за всю жизнь, поэтому не представляю, что и как как сегодня все устроено в этих ОС. Не исключаю, что подходы, описанные здесь, сработают и для них. Инструкция в первую очередь создана для пользователей iPhone, iPad и Mac.

Сначала будет немного теории для понимания происходящего, желающие же сразу могут перейти к инструкции.

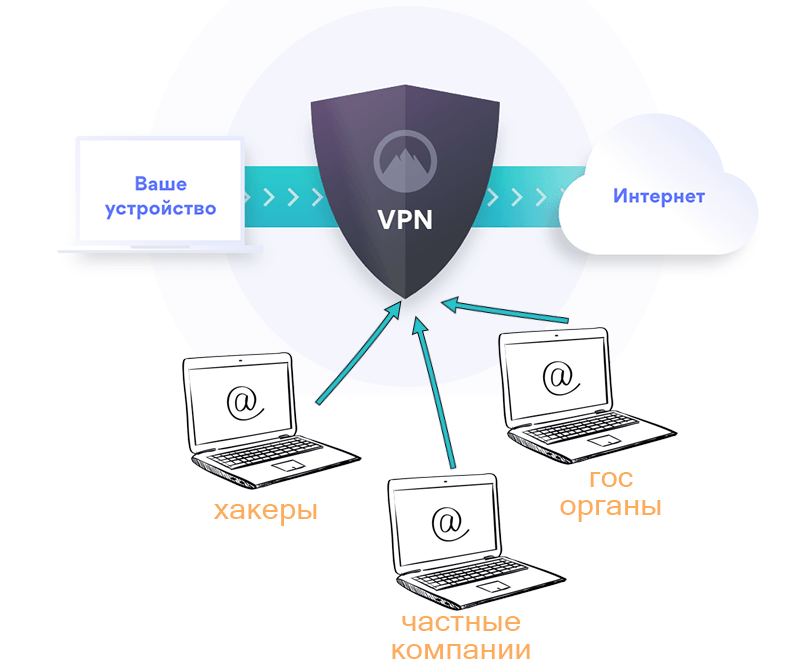

Немного теории: как работает VPN

С помощью вашего обычного интернет-соединения между вашим устройством и VPN-сервером устанавливается специальное соединение — VPN-туннель. Все передаваемые и получаемые данные в этом соединении шифруются. С этого момента вся ваша сетевая активность осуществляется через данный туннель, а не через основной канал провайдера, и вы пользуетесь Интернетом как бы с самого VPN-сервера, а не с вашего устройства.

Для простоты понимания можно представить, что основной канал провайдера — это большая труба, а внутри этой трубы вы прокладываете свою собственную, защищенную, отсекая всем доступ в нее. И через эту трубу попадаете на свой сервер и сидите в Интернете как бы со своего сервера: там, где он физически располагается. That’s all.

Для вашего провайдера, администратора Wi-Fi-сети или же злоумышленников, которые сканируют трафик в Wi-Fi-сетях, вся ваша сетевая активность выглядит как одно единственное соединение к одному единственному IP-адресу — адресу вашего VPN-сервера. Это все, что они видят. Что же именно происходит внутри этой вашей трубы, они не знают и не узнают.

Случаи взлома VPN-туннеля (вашей трубы), при условии, что применяются нормальные алгоритмы шифрования и все настроено корректно, мне не удалось найти. Можно попробовать взломать и сам VPN-сервер и получить доступ к вашему трафику уже на нем, но это так же весьма сложная задача, и при условии нормальной защищенности сервера, стремится к невыполнимой. Никто просто не будет этим заниматься.

Плюсы использования VPN

-

VPN полностью скроет ваш трафик от прослушки при подключении к ненадежным (не лично вашим) Wi-Fi-сетям, и особенно полезен в путешествиях. Ни администратор Wi-Fi-сети, ни злоумышленники, сканирующие трафик, не смогут понять на какие сайты вы ходите, какие данные передаете или получаете.

-

VPN обеспечит доступ к ресурсам, заблокированным в стране. Поскольку VPN-сервер находится за пределами текущего государства, а вместе с ним виртуально и вы, то вам становятся доступны любые сервисы и сайты. Если, конечно, они не заблокированы в стране нахождения самого VPN-сервера.

-

VPN позволяет скрыть трафик от интернет-провайдера и, соответственно, от спецслужб. В России уже имеются прецеденты посадки людей в тюрьмы за комментарии в соцсетях, а согласно «закону Яровой» весь ваш трафик и сетевая активность записываются сроком на 1 год. Некоторые считают, что законопослушному гражданину бояться вроде бы нечего, однако, на мой взгляд, это существенное упущение в персональной безопасности. Кто знает, как изменится ваша личная ситуация или ситуация в стране. Вполне возможно, что в один прекрасный день к вам придут и предъявят обвинения за посещение неугодного правительству сайта. В конце концов, зачем вам давать кому-то больше информации о себе, если можно дать меньше? Соответственно, с использованием VPN, будет совершенно невозможно установить характер вашей интернет-деятельности.

Однако, не стоит воспринимать VPN как панацею. Тем паче не стоит думать, что с использованием VPN вы можете начать заниматься хакингом, ломать сети и воровать кредитки, как это часто показывают в популярных кинофильмах, а ля Mr.Robot. Во-первых, такая деятельность в принципе незаконна. Во-вторых, вас очень быстро обнаружат, обратившись к хостеру, у которого размещен ваш VPN-сервер, и последний сдаст ваши реальные координаты с потрохами. В-третьих, для этого существуют совершенно другие методы и подходы.

Поэтому, созданием собственного VPN-сервера мы в первую очередь обеспечиваем свободу пользования Интернетом, а также защиту от злоумышленников и излишне милитаризованной системы государства.

Недостатки VPN

-

Некоторые сайты начнут загружаться на языке страны, в которой располагается VPN-сервер. Однако, это легко исправить. Чаще всего мы приходим на какие-либо сайты через поиск в Google, и достаточно один раз настроить его выдачу на нужные вам языки, и с этого момента вы будете направляться на сайты с нужной вам локализацией. В конце концов, всегда можно выбрать другой язык на самом сайте.

- Вы увидите рекламу для страны, в которой расположен ваш VPN-сервер. Какие-то площадки уже научились понимать, что на самом деле вы русскоговорящий пользователь и находитесь совсем не в Германии, однако, YouTube, например, по-прежнему этого не умеет и шпарит видео-рекламу на немецком даже при принудительной установке страны в настройках. Иногда это даже интересно: можно посмотреть какие продукты и услуги сейчас актуальны в других странах.

- Некоторые сервисы, например, Амедиатека или Авито блокируют доступ с нероссийских IP-адресов, поэтому VPN при их использовании придется на время отключать. Опять же, для Амедиатеки есть хак: достаточно выключить VPN, запустить видео в сервисе и сразу же включить VPN обратно. Видео будет проигрываться дальше.

-

Снизится скорость загрузки сайтов. По замерам это действительно так, однако, на практике падение скорости для обычного пользователя настолько незначительно и усредняется (ведь какие-то ресурсы наоборот начнут загружаться быстрее), что данным недостатком в целом можно пренебречь.

-

В играх, критичных к пингу, а ля CS:GO, VPN придется выключать.

О коммерческих VPN-сервисах: NordVPN, ExpressVPN, Cyberghost, и почему не стоит их использовать

В настоящее время существуют так называемые коммерческие VPN-сервисы — компании, которые предоставляют вам свои VPN-сервера за определенную месячную плату. Например, NordVPN, ExpressVPN, CyberGhost и прочие.

На мой взгляд, использование подобных сервисов, несмотря на их предназначение, еще больше снижает безопасность ваших данных. Все просто: эти компании видят весь ваш трафик. Все, что вы получаете и передаете, на какие сайты ходите, какими сервисами пользуетесь. Конечно, все они заявляют о том, что не хранят клиентские логи и данные, однако, это невозможно проверить на практике. Более того, некоторые VPN-сервисы изначально были созданы именно для того, чтобы воровать ваши данные, и, по-факту, это является их основной «бизнес-моделью».

Кроме того, вы получите большие пинги и существенные просадки в скорости. Ведь на одном VPN-сервере располагаются тысячи таких же клиентов, как и вы.

Таким образом, использование коммерческих VPN-сервисов «для всех» абсурдно само по себе. Лучше уж тогда вообще не использовать никакой VPN, чем сливать свои данные неизвестно кому.

Использование коммерческих VPN может быть оправдано, но исключительно как эпизодическая и экстренная мера. Например, вы попали в страну, где какой-то нужный вам ресурс заблокирован, своего VPN-сервера у вас нет, а доступ нужен срочно.

В целом: не делайте этого.

В какой стране поднять свой VPN-сервер

Выбирайте страну для размещения VPN-сервера исходя из следующих критериев:

- Кратчайшее расстояние до вас: это обеспечит наименьший пинг и просадки по скорости.

- Минимальное количество запретов на свободу Интернета, доступность любых популярных мировых сервисов в этой стране.

-

Наименьшая политическая напряженность между вашей страной и страной VPN-сервера. В этом случае ваш трафик теперь уже с VPN-сервера не будут читать спецслужбы другого государства. Наверное

Но здесь палка о двух концах. Например, многие российские пользователи предпочитают располагать VPN-сервер в Великобритании именно из-за высокой напряженности между странами, ведь в случае чего, последняя ни за что не сдаст ваш трафик российским спецслужбам. Поэтому, данный подход также может быть оправданным.

Для российских пользователей в целом подходит любая страна Евросоюза, однако, практика показывает, что лучшим решением является Германия: минимальный пинг, высокая скорость и великолепная доступность любых мировых ресурсов.

Выбираем хостера и инструменты

Выбираем хостера

Внимание!

С 8 марта Amazon Web Services (AWS) закрыл регистрацию аккаунтов из России. Услуги же прочих зарубежных хостеров невозможно оплатить из-за неработающих карт Visa/MasterCard.

Рекомендую попробовать хостера VDSina.ru по моей партнерской ссылке, у них есть серверы в Нидерландах. Данная инструкция не зависит от хостера и сработает на любой площадке, просто делайте все по образу и подобию.

Для того, чтобы создать свой VPN-сервер, нам нужно арендовать виртуальный сервер (Virtual Private Server) у одного из хостинг-провайдеров. На него мы установим Linux и затем настроим его.

Наиболее популярные хостинговые компании сегодня:

- Amazon Web Services (AWS)

- DigitalOcean

- Hetzner

- Vultr

- Bluehost

- Arubacloud

-

и прочие, которые вы найдете в бесчисленных топиках на форумах в духе «где поднять свой VPN-сервер»

Для себя я выбрал AWS. В основном, из-за большого количества доступных географических зон для размещения сервера и высокой стабильности. Многие популярные интернет-сервисы работают на базе AWS, арендуя там сервера для своих нужд, например, Facebook. Компания была пионером в облачных технологиях и, по сути, открыла эту отрасль.

Сегодня AWS предоставляет множество решений для облачных вычислений на любой вкус и цвет, но нам с вами нужна обычная виртуальная машина. Ее мы возьмем в одной из разработок AWS — Lightsail.

Lightsail — это упрощенное решение для создания виртуальных серверов, в отличие от своего старшего собрата EC2. Все завернуто в очень простой интерфейс, в котором разберется даже новичок. И для нашей столь нетребовательной к вычислительным ресурсам задаче как VPN-сервер, AWS Lightsail подходит лучше всего.

Вообще, вы можете арендовать сервер у любой компании. Данная инструкция не сильно зависит от площадки и сработает у любого хостера.

Сколько стоит

Использование VPN-сервера на базе AWS Lightsail будет обходиться вам в $3,5/мес.. За эти деньги вы получаете машину с 512 Мб оперативной памяти. Подобная конфигурация легко справляется с обработкой VPN-трафика с трех устройств, даже если вы нагружаете их по самые помидоры. В комплекте идет 1TB трафика в месяц, сверх нормы — за деньги. Первые три месяца у AWS будут бесплатными.

Почему Debian, а не Ubuntu

Поднимать VPN-сервер мы будем на основе операционной системы Linux Debian, а не Ubuntu, которая довольно часто фигурирует в подобных инструкциях.

Лично я не люблю Ubuntu с самого ее появления из-за какой-то умозрительной нестабильности и общей аляповатости. К тому же, Ubuntu изначально создавалась именно как пользовательская система, а не серверная. Debian же надежен и стабилен как слон. В моей компании мы используем Debian во всех интернет-проектах последние 11 лет и никогда не имели с ним никаких проблем, получая великолепные быстродействие и надежность. С Ubuntu же вечно что-то происходит.

Протоколы VPN-соединения: почему IPsec IKEv2, а не Open VPN

Сегодня существуют разные протоколы VPN-соединения, их детальный разбор выходит за рамки этой статьи. Среди них наиболее популярны IPsec IKEv2 и OpenVPN.

Оба хороши и надежны, но мы будем использовать IKEv2, поскольку у OpenVPN, на мой взгляд, имеется огромный недостаток, который перекрывает его прочие достоинства.

OpenVPN требует установки своего приложения, которое всегда должно быть запущено на устройствах, что, во-первых, неудобно в использовании, а во-вторых, дополнительно жрет процессор и как следствие быстрее расходует батарею iPhone, iPad и, в меньшей степени, Mac.

IKEv2 же вшит в iOS и macOS и является для этих ОС нативным, не требуя установки никакого дополнительного ПО. Так же, считается, что IKEv2 гораздо быстрее и безопасней, чем OpenVPN.

В качестве серверной части мы будем использовать strongSwan — популярный VPN-сервер для Linux.

Готовые скрипты для развертывания VPN-сервера: Algo, Streisand и почему не стоит их использовать

Сегодня существуют готовые решения для развертывания своего VPN-сервера на платформе Linux, например, скрипт Algo (для IKEv2) или Streisand (для OpenVPN), которые нужно просто скачать, распаковать и запустить на сервере. Данные скрипты сами установят и настроят все необходимые пакеты и на выходе предоставят для вас работающий VPN-сервер.

Streisand нам не подходит в принципе, поскольку заточен под OpenVPN. Что же касается Algo, то пробежавшись по диагонали, я увидел, что данный скрипт устанавливает много лишних пакетов, без которых вполне можно обойтись, а также каких-то подозрительных пакетов, неизвестно кем созданных и кем проверенных. Кроме того, Algo устанавливается только на Ubuntu, что нам, опять же, не подходит.

Таким образом, мы будем создавать свой VPN-сервер, используя следующие технологии:

- AWS Lightsail в качестве виртуального сервера

- IKEv2 как протокол VPN

- Linux Debian в качестве серверной ОС

- strongSwan в качестве VPN-сервера

- никаких готовых скриптов, всё настроим руками.

Итак, с теоретической частью покончено, приступаем к созданию своего VPN-сервера.

Инструкция по созданию собственного VPN-сервера на базе Linux Debian

Внимание!

С 8 марта Amazon Web Services (AWS) закрыл регистрацию аккаунтов из России. Услуги же прочих зарубежных хостеров невозможно оплатить из-за неработающих карт Visa/MasterCard.

Рекомендую попробовать хостера VDSina.ru по моей партнерской ссылке, у них есть серверы в Нидерландах. Данная инструкция не зависит от хостера и сработает на любой площадке, просто делайте все по образу и подобию.

Регистрируемся в Amazon AWS и подключаемся к серверу

Процесс регистрации в AWS очень прост и вы пройдете его самостоятельно. После регистрации перейдите в Lightsail, выберите гео-зону в которой вы хотите поднять свой VPN-сервер. Создайте новый инстанс, выберите «OS Only» и операционную систему Debian самой высокой версии:

Нам подойдет простейшая машина с 512 Мб оперативной памяти:

Чтобы закрепить за сервером статический IP-адрес и он не менялся после каждой перезагрузки, перейдем в «Networking» и выделим себе Static IP. Назначим его на созданный нами инстанс:

Осталось скачать уже созданный самим Lightsail дефолтный приватный ключ для доступа по SSH. Он находится в разделе «Account > SSH keys»:

Подключаемся

Открываем Terminal в macOS.

В первую очередь, чтобы избежать кое-какой известной проблемы терминала с локалью, зайдем в настройки Терминала, перейдем в Profiles и снимем галочку с “Set locale environment variables on startup”:

Закроем терминал с помощью Cmd+Q и запустим его снова.

Ограничим права нашему скачанному с Lightsail ключу, иначе macOS не позволит его использовать. Исхожу из того, что ключ вы скачали через Safari в папку Downloads. Если нет — подставьте свой путь до папки с ключем.

cd ~/Downloads/

chmod 600 YOUR_DOWNLOADED_KEY.pem

Совет: введите несколько первых символов имени файла ключа и нажмите Tab, терминал подставит остальное автоматически.

И подключимся к нашей Lightsail-машине, вписав вместо YOUR_LIGHTSAIL_IP ее внешний статический IP-адрес, который мы создали в разделе Static IP, а вместо YOURD_DOWNLOADED_KEY имя вашего ключа:

Нас спросят:

…

Are you sure you want to continue connecting (yes/no/[fingerprint])?

Напишем “Yes” и нажмем Enter.

Нас приветствует радостная надпись, мы подключились:

Обновим Debian

Все манипуляции будем осуществлять из-под пользователя root. Поехали:

sudo su

Обновим индекс пакетов в репозиториях, возможно, есть обновления:

apt-get update

А затем установим эти обновления:

apt-get upgrade

Установим strongSwan

apt-get install strongswan

И набор стандартных плагинов:

apt-get install libstrongswan-standard-plugins

К детальной настройке strongSwan мы вернемся чуть позже, а пока создадим сертификаты доступа, чтобы наши устройства смогли подключиться к VPN серверу.

Создаем сертификаты доступа

Мы будем использовать самозаверенные сертификаты, поскольку VPN-сервером планируем пользоваться только мы. Для того чтобы создать сертификаты, нам потребуется пакет strongswan-pki. Установим его:

apt-get install strongswan-pki

Теперь нам нужно создать корневой сертификат, он же “CA” (Certificate Authority), который выпустит нам все остальные сертификаты. Создадим его в файле ca.pem.

В следующих двух блоках вместо YOUR_SERVER_IP подставляйте внешний IP-адрес машины в AWS Lightsail. Команды вводятся одна за другой:

cd /etc/ipsec.d

ipsec pki —gen —type rsa —size 4096 —outform pem > private/ca.pem

ipsec pki —self —ca —lifetime 3650 —in private/ca.pem

—type rsa —digest sha256

—dn «CN=YOUR_SERVER_IP»

—outform pem > cacerts/ca.pem

Далее создадим сертификат для самого VPN-сервера в файле debian.pem:

ipsec pki —gen —type rsa —size 4096 —outform pem > private/debian.pem

ipsec pki —pub —in private/debian.pem —type rsa |

ipsec pki —issue —lifetime 3650 —digest sha256

—cacert cacerts/ca.pem —cakey private/ca.pem

—dn «CN=YOUR_SERVER_IP»

—san YOUR_SERVER_IP

—flag serverAuth —outform pem > certs/debian.pem

И сертификат для самих устройств в файле me.pem. В следующем блоке ничего (в том числе в “CN=me”) менять не нужно:

ipsec pki —gen —type rsa —size 4096 —outform pem > private/me.pem

ipsec pki —pub —in private/me.pem —type rsa |

ipsec pki —issue —lifetime 3650 —digest sha256

—cacert cacerts/ca.pem —cakey private/ca.pem

—dn «CN=me» —san me

—flag clientAuth

—outform pem > certs/me.pem

Для надежности удалим файл ca.pem, он нам больше не потребуется:

rm /etc/ipsec.d/private/ca.pem

Создание сертификатов завершено.

Настроим strongSwan

Очистим дефолтный конфиг strongSwan командой:

> /etc/ipsec.conf

И создадим свой в текстовом редакторе nano:

nano /etc/ipsec.conf

Вставьте в него данный текст, заменив YOUR_SERVER_IP на внешний IP-адрес машины в AWS Lightsail. Больше в конфиге ничего менять не нужно.

config setup

uniqueids=never

charondebug=»ike 2, knl 2, cfg 2, net 2, esp 2, dmn 2, mgr 2″

conn %default

keyexchange=ikev2

ike=aes128gcm16-sha2_256-prfsha256-ecp256!

esp=aes128gcm16-sha2_256-ecp256!

fragmentation=yes

rekey=no

compress=yes

dpdaction=clear

left=%any

leftauth=pubkey

leftsourceip=YOUR_SERVER_IP

leftid=YOUR_SERVER_IP

leftcert=debian.pem

leftsendcert=always

leftsubnet=0.0.0.0/0

right=%any

rightauth=pubkey

rightsourceip=10.10.10.0/24

rightdns=8.8.8.8,8.8.4.4

conn ikev2-pubkey

auto=add

Внимание! strongSwan требователен к отступам в конфиге, поэтому убедитесь, что параметры каждого раздела конфига отбиты через Tab, как это показано на примере, или хотя бы через пробел, иначе strongSwan не запустится.

Сохраним файл с помощью Ctrl+X и пойдем дальше.

Добавим в файл ipsec.secrets, который является хранилищем ссылок на сертификаты и ключи аутентификации, указатель на наш сертификат сервера:

nano /etc/ipsec.secrets

Вставим в этот файл последней строкой указатель на наш сертификат сервера (да, прям вот так, начиная с двоеточия):

: RSA debian.pem

На этом настройка Strongswan завершена, можно рестартнуть службу:

ipsec restart

Если все хорошо, то сервер запустится:

…

Starting strongSwan 5.7.2 IPsec [starter]…

Если упадет в ошибку, то можно посмотреть, что именно произошло, почитав логи. Команда выведет 50 последних строк лога:

tail -n 50 > /var/log/syslog

Настроим сетевые параметры ядра

Теперь нам необходимо внести некоторые изменения в файл /etc/sysctl.conf:

nano /etc/sysctl.conf

Через Ctrl+W найдем в файле следующие переменные и внесем в них изменения:

#Раскомментируем (уберем решетку перед параметром) данный параметр, чтобы включить переадресацию пакетов

net.ipv4.ip_forward=1

#Раскомментируем данный параметр, чтобы предотвратить MITM-атаки

net.ipv4.conf.all.accept_redirects = 0

#Раскомментируем данный параметр, чтобы запретить отправку ICMP-редиректов

net.ipv4.conf.all.send_redirects = 0

#В любом месте файла на новой строке добавьте этот параметр, запретив поиск PMTU

net.ipv4.ip_no_pmtu_disc = 1

Сохраним файл через Ctrl+X и подгрузим новые значения:

sysctl -p

Настройка сетевых параметров завершена.

Настроим iptables

iptables — это утилита, которая управляет встроенным в Linux файрволом netfilter. Для того, чтобы сохранить правила iptables в файле и подгружать их при каждом запуске системы, установим пакет iptables-persistent:

apt-get install iptables-persistent

После установки нас спросят, сохранить ли текущие правила IPv4 и IPv6. Ответим «Нет», так как у нас новая система, и нечего сохранять.

Перейдем к формированию правил iptables. На всякий пожарный, очистим все цепочки:

iptables -P INPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -F

iptables -Z

Разрешим соединения по SSH на 22 порту, чтобы не потерять доступ к машине:

iptables -A INPUT -m state —state ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -p tcp —dport 22 -j ACCEPT

Разрешим соединения на loopback-интерфейсе:

iptables -A INPUT -i lo -j ACCEPT

Теперь разрешим входящие соединения на UDP-портах 500 и 4500:

iptables -A INPUT -p udp —dport 500 -j ACCEPT

iptables -A INPUT -p udp —dport 4500 -j ACCEPT

Разрешим переадресацию ESP-трафика:

iptables -A FORWARD —match policy —pol ipsec —dir in —proto esp -s 10.10.10.0/24 -j ACCEPT

iptables -A FORWARD —match policy —pol ipsec —dir out —proto esp -d 10.10.10.0/24 -j ACCEPT

Настроим маскирование трафика, так как наш VPN-сервер, по сути, выступает как шлюз между Интернетом и VPN-клиентами:

iptables -t nat -A POSTROUTING -s 10.10.10.0/24 -o eth0 -m policy —pol ipsec —dir out -j ACCEPT

iptables -t nat -A POSTROUTING -s 10.10.10.0/24 -o eth0 -j MASQUERADE

Настроим максимальный размер сегмента пакетов:

iptables -t mangle -A FORWARD —match policy —pol ipsec —dir in -s 10.10.10.0/24 -o eth0 -p tcp -m tcp —tcp-flags SYN,RST SYN -m tcpmss —mss 1361:1536 -j TCPMSS —set-mss 1360

Запретим все прочие соединения к серверу:

iptables -A INPUT -j DROP

iptables -A FORWARD -j DROP

Сохраним правила, чтобы они загружались после каждой перезагрузки:

netfilter-persistent save

netfilter-persistent reload

Настройка iptables завершена.

Перезагрузим машину:

reboot

И посмотрим работают ли правила iptables:

sudo su

iptables -S

…

[email protected]

X.XX.XX:/home/admin# iptables -S

-P INPUT ACCEPT

-P FORWARD ACCEPT

-P OUTPUT ACCEPT

-A INPUT -m state —state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -p tcp -m tcp —dport 22 -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -p udp -m udp —dport 500 -j ACCEPT

-A INPUT -p udp -m udp —dport 4500 -j ACCEPT

-A INPUT -j DROP

-A FORWARD -s 10.10.10.0/24 -m policy —dir in —pol ipsec —proto esp -j ACCEPT

-A FORWARD -d 10.10.10.0/24 -m policy —dir out —pol ipsec —proto esp -j ACCEPT

-A FORWARD -j DROP

Да, всё работает.

Работает ли strongSwan:

ipsec statusall

…

[email protected]:/home/admin# ipsec statusall

Status of IKE charon daemon (strongSwan 5.7.2, Linux 4.19.0-14-amd64, x86_64):

uptime: 71 seconds, since Mar 05 23:22:16 2022

…

Да, всё работает.

Разрешаем соединения в файрволе Lightsail

AWS Lightsail использует также и свой файрвол для защиты виртуальных машин. Если в нем не разрешить соединения на UDP-портах 500 и 4500, к VPN-серверу нельзя будет подключиться. Выберем наш инстанс в Lightsail, перейдем в «Networking», добавим эти порты и по пути удалим ненужный нам 80-й порт:

Удалите 80-й порт так же и в разделе IPv6 firewall, ниже по странице.

Настройка файрвола Lightsail завершена.

Создаем .mobileconfig для iPhone, iPad и Mac

Мы будем использовать один и тот же VPN-профайл .mobileconfig для всех наших устройств.

Конфиг, который мы сделаем, устроен таким образом, чтобы инициировать соединение “On Demand”. Это означает, что при попытке любой службы или приложения выйти в Интернет, VPN-соединение будет всегда устанавливаться принудительно и автоматически. Таким образом, удастся избежать ситуации, когда вы забыли установить VPN-соединение, например, после перезагрузки девайса, а трафик в итоге пошел через провайдера, что нам совсем не нужно.

Скачаем скрипт, который сгенерирует для нас данный конфиг:

wget https://gist.githubusercontent.com/borisovonline/955b7c583c049464c878bbe43329a521/raw/b2d9dba73da633fcfcca6a03d877517c5b2d9485/mobileconfig.sh

Для того, чтобы скрипт отработал, нам потребуется пакет zsh, установим его:

apt-get install zsh

Отредактируем название сервера по вкусу, а также пропишем внешний IP-адрес машины Lightsail:

nano mobileconfig.sh

SERVER=»AWS Frankfurt»

FQDN=»YOUR_LIGHTSAIL_IP»

Запустим скрипт и на выходе получим готовый файл iphone.mobileconfig:

chmod u+x mobileconfig.sh

./mobileconfig.sh > iphone.mobileconfig

Заберите этот файл с сервера, подключившись по SFTP, например, с помощью Cyberduck. Для подключения используйте тот же ключ от Lightsail, внешний IP-адрес сервера и имя пользователя admin.

Отправьте скачанный файл iphone.mobileconfig на все ваши устройства через Airdrop. Подтвердите на устройствах установку конфигурации.

В macOS профайл устанавливается из System Preferences > Profiles. В iOS он появится в Settings > Profile Downloaded:

Готово! Соединения с VPN-сервером установятся автоматически.

Если захочется временно отключить VPN, чтобы получить доступ, например, к Авито, в macOS зайдите в System Preferences > Network, выберите VPN-соединение и снимите галочку “Connect on Demand”, нажмите Apply.

В iOS: Settings > General > VPN & Device Management > VPN > нажмите на иконку “i” у установленной VPN конфигурации и выключите тумблер “Connect On Demand”. Чтобы вернуться обратно к автоматическому принудительному установлению соединений, соответственно, верните эти галки/тумблеры обратно:

Кстати, в macOS так же стоит поставить галку “Show VPN status in menu bar”. Будет удобно быстро чекать активно ли сейчас VPN-соединение.

Приберемся за собой:

rm mobileconfig.sh

rm iphone.mobileconfig

Если соединения VPN успешно установились, но нет интернета

Скорее всего, ваш хостер переименовал обычно принятый дефолтным сетевой интерфейс eth0 во что-то другое по своему усмотрению (это нормально). И созданные нами правила роутинга iptables просто не могут отработать, поскольку обращаются к интерфейсу, которого нет.

Выполните команду ip addr или ifconfig, чтобы отобразить ваши сетевые интерфейсы:

И если вместо eth0 вы увидите что-то типа ens3, enp0s5 и т.п, как на скриншоте выше, то просто замените через

nano /etc/iptables/rules.v4

название eth0 в строках

-A POSTROUTING -s 10.10.10.0/24 -o eth0 -m policy —dir out —pol ipsec -j ACCEPT

-A POSTROUTING -s 10.10.10.0/24 -o eth0 -j MASQUERADE

-A FORWARD -s 10.10.10.0/24 -o eth0 -p tcp -m policy —dir in —pol ipsec -m tcp —tcp-flags SYN,RST SYN -m tcpmss —mss 1361:1536 -j TCPMSS —set-mss 1360

на ваше название интерфейса. Перезагрузите сервер. Интернет заработает.

Прокачаем безопасность SSH (необязательный пункт)

Наш VPN-сервер уже работает и неплохо защищен, однако, я предлагаю еще чуток прокачать безопасность SSH, не вдаваясь в дебри.

Для того, чтобы ботнеты не пытались пробиться к нам по SSH через дефолтный порт, перебирая пароли и оставляя в логах кучу мусора, изменим его на какой-нибудь другой, а также внесем ряд косметических изменений.

Вы можете выбрать любой порт по вкусу, начиная с 1024, однако, я рекомендую поискать такой порт, который не был замечен в использовании вирусами, троянами, а также не используется какими-либо известными сервисами, программным обеспечением или производителями оборудования. Найдите себе такой «чистый» порт на SpeedGuide или adminsubnet.

В нашем примере мы будем использовать порт 45323.

Внимание! Не перезапускайте службы SSH и iptables и не перезагружайте машину, пока не пройдете данный раздел до конца, иначе вы потеряете доступ к машине!

Добавим новый 45323 TCP-порт в Lightsail:

Теперь настроим сам SSH:

nano /etc/ssh/sshd_config

#Раскомментируем и пропишем новый порт

Port 45323

#Раскомментируем и запретим попытки соединения с пустым паролем

PermitEmptyPasswords no

#Раскомментируем и настроим автоматический разрыв соединения при бездействии через 360 секунд. Это будет полезно, если вы забыли, что у вас на экране осталась активная сессия и отошли от компьютера. Сервер автоматически разорвет SSH-соединение через 6 минут.

ClientAliveInterval 360

ClientAliveCountMax 0

Теперь обновим информацию в правилах iptables и заменим старый порт SSH на новый:

nano /etc/iptables/rules.v4

Заменим «22» в строке

-A INPUT -p tcp -m tcp —dport 22 -j ACCEPT

на «45323»:

-A INPUT -p tcp -m tcp —dport 45323 -j ACCEPT

Сохраним файл через Ctrl+X и перезапустим машину:

reboot

После перезагрузки сервера проверьте соединение по SSH, добавив флаг «-p» и новый порт:

Всё должно работать.

Не забудьте удалить старый порт 22 в настройках файрвола Lightsail.

Заключение

Итак, мы с нуля настроили свой собственный защищенный VPN-сервер и получили VPN-конфигурации для всех наших устройств. Теперь весь наш трафик зашифрован и недоступен ни провайдеру, ни администратору Wi-Fi-сети, ни злоумышленникам, которые раньше могли его прослушивать. Теперь мы можем свободно подключаться к любым Wi-Fi сетям, не опасаясь за собственные данные. Кроме того, теперь нам доступны любые заблокированные в стране ресурсы.

Вообще, вы можете создать себе сколько угодно VPN-серверов и переключаться между ними. Если вы часто путешествуете, то можно создать серверы в тех географических зонах, где вы чаще всего бываете: это обеспечит меньший пинг и более высокую скорость передачи данных. Для замера этих параметров удобно использовать приложение Speedtest.

Бывает и так, что для определенной страны какой-либо ресурс недоступен по техническим причинам, в то время как из другой он работает корректно. В этом случае достаточно просто подключиться к другому VPN-серверу.

Делитесь инструкцией с друзьями, распространяйте в соцсетях.

Если вы нашли какие-либо ошибки в статье, пожалуйста, сообщите об этом.

Спасибо!

Дополнительные материалы к статье, которые могут быть интересны:

- Ассиметричное шифрование. Как это работает?

VPN не только позволяет обходить региональные ограничения, но и обеспечивает безопасное использование интернета в общественных местах и постоянный доступ к локальной сети. Бесплатные VPN-сервисы ненадёжны, платные слишком уж завышают ценник и тоже могут блокировать пользователей или быть недоступны. Остаётся лишь настроить личный сервер, который выйдет и дешевле, и безопаснее. Это не так сложно, как кажется на первый взгляд.

Что для этого потребуется: 4 этапа

Поднятие своего собственного VPN-сервера состоит из нескольких шагов. Это под силу даже неопытному пользователю, достаточно следовать инструкции в статье.

- Нужен удалённый компьютер, на который будет устанавливаться специальное ПО. Проще всего арендовать его в одном из крупных и надёжных сервисов — далее в статье я расскажу о таких.

- Надо подключиться к серверу по SSH-протоколу с помощью программы Termius и установить на него WireGuard — софт для настройки VPN-соединения.

- После установки VPN надо его правильно сконфигурировать.

- После настройки WireGuard останется лишь инсталлировать приложение на клиентское устройство и присоединиться к настроенному серверу.

Этап №1. Аренда сервера (выбираем с оплатой криптовалютой)

Поднимать VPN будем на удалённом сервере. Существует огромное количество сервисов, предоставляющих VPS (Virtual Private Server) по адекватным ценам. Ниже представлены популярные поставщики услуг:

- AWS: первые 12 месяцев бесплатно, затем 10 долларов в месяц, 15 ТБ трафика;

- Hetzner: 3 евро в месяц, 20 ТБ трафика, требуется подтверждение личности по документу;

- Vultr: 3,5 доллара в месяц (только при выборе VPS в США), 500 ГБ трафика;

- Pulseheberg: 4 евро в месяц;

- DigitalOcean: 5 долларов в месяц, 1 ТБ трафика.

К сожалению, сейчас их невозможно оплатить российскими картами, поэтому в этой статье я буду использовать и рекомендовать сервис СrownСloud. Его прелесть в том, что оплатить сервер можно с помощью криптовалюты (только BTC), которая доступна к использованию даже пользователям из России.

Самый дешёвый сервер можно арендовать за 2,5 доллара в месяц, правда, оплатить придётся на весь год — 30 долларов в сумме. За эту сумму вы получите 512 ГБ трафика ежемесячно. Оплата помесячно доступна для более дорогих решений — от 4 долларов в месяц за 1 ТБ трафика. Можно купить этот план для проверки, а затем сменить на более дешёвый, заплатив сразу за весь год.

Для тех, кто уже знает, как настраивать WireGuard, я советую взять KVM-сервер, ибо установка на нём будет проще и быстрее. В этом же материале я покажу на примере OpenVZ VPS.

На главной странице выбираем раздел Classic OpenVZ Plans.

Выбираем подходящий план — достаточно и самого дешёвого, но, как я сказал ранее, его придётся оплатить сразу на год. Поэтому для примера я выбрал вариант за 4 доллара в месяц. Переходим к оплате, кликнув на расположение сервера справа — США или Германия.

На этом этапе выберите операционную систему Ubuntu 20.04 x86_64 и перейдите к оплате, нажав кнопку Continue и затем Checkout.

Далее придется заполнить регистрационную форму — можете ввести туда абсолютно любые данные. Главное, чтобы они выглядели достоверно. Только укажите свою почту, к которой имеете доступ, а также запомните пароль. В самом низу выберите способ оплаты Bit-pay (Bitcoin) и поставьте флаг около условий обслуживания. Нажмите Complete Order и перейдите к окну оплаты.

Откроется окно сервиса BitPay. Если потребуется регистрация в этом сервисе — сделайте это, она занимает несколько минут и не требует ввода личных данных. Далее выберите подходящий кошелёк, на котором хранятся ваши цифровые активы. Я рекомендую использовать Electrum Wallet. Показывать пример буду также на нём, предполагая, что вы уже создали его и храните на нём средства.

Когда появится сумма, необходимая к оплате, нажмите «Пополнить кошелёк». Откроется приложение кошелька и сразу после этого — окно транзакции с заполненными данными.

Обязательно зайдите в «Инструменты» > «Настройки» и временно отключите пункт «Использовать возможность замены комиссии» или RBF (Replace-by-fee). Затем в поле «Комиссия» введите число, которое было указано на сайте (черная плашка внизу с надписью Required Fee Rate на изображении выше). Нажмите «Отправка», чтобы отправить транзакцию сразу. Возможно, потребуется ввести пароль от вашего кошелька.

Как только транзакция попадёт в сеть, сервис BitPay сообщит об успешной оплате. Вернитесь на CrownCloud.

На открывшейся странице выберите вкладку Services > My services. Откроется список приобретённых серверов. Сразу после оплаты вы увидите статус Pending — это из-за того, что транзакция попала в сеть, но еще не подтвердилась. После получения первого подтверждения VPS станет активным. Этот процесс занимает не более 20 минут.

Как только удалённая машина станет активна, кликните на неё — вы увидите её IP-адрес, по которому будете подключаться к ней в следующем пункте.

Нажмите на вкладку Hello, <ваш юзернейм>, выберите Email History. Найдите сообщение с темой CrownCloud — New VPS Information и откройте его. Там вы увидите пароль от root-пользователя сервера и данные для панели управления VPS. Запомните их.

Сразу же перейдите в панель управления. Введите пароль и логин, которые получили выше, и выберите Manage под нужным сервером. Нажмите на панель Settings и кликните на кнопку Re-enable TUN/TAP. Подождите 2-3 минуты и переходите к следующему шагу настройки.

Этап №2. Настройка сервера и подключение

Для настройки VPS надо подключиться к нему по SSH-протоколу. Рекомендую использовать для этого программу Termius. Она удобная, простая в использовании и кроссплатформенная.

Скачав её с официального сайта и установив, запускаем и нажимаем кнопку New host. В поле Address вводим IP-адрес выданного сервера — скопировали его ранее. В строке Username пишем root, в поле пароля вводим то, что сохранили ранее из электронного письма внутри сервиса CrownCloud. Сохраняем всё кнопкой Save. Теперь можно подключиться к серверу, дважды кликнув на созданный хост.

Прежде чем выполнять какие-либо действия, я обновляю список доступных к установке пакетов и сами пакеты. Для этого выполняем команду, написав её и нажав Enter:

apt update && apt upgrade -y

Переходим к установке и настройке самого VPN-сервиса.

Этап №3. Установка VPN

На сегодняшний день существует несколько разных протоколов VPN:

- PPTP — старый протокол, быстрый, но небезопасный, поэтому подойдёт только для просмотра контента, недоступного в некоторых регионах;

- L2TP/IPSec — безопасен, прост в настройке, но скорость не самая высокая и может блокироваться файрволом;

- SSTP — проприетарный протокол от Microsoft, который не поддерживается в GNU/Linux нативно;

- IKEv2 — весьма быстр, стабилен и безопасен, но поддерживается не на всех устройствах;

- SoftEther — свежий протокол, не поддерживается нативно в системах, но обеспечивает качественное шифрование с высокой скоростью;

- OpenVPN — быстрый и очень безопасный, но непростой в конфигурации и требует установки специальных приложений;

- WireGuard — активно развивающийся протокол, внедрена поддержка в ядро Linux, высокопроизводительный и надёжный, прост в развёртывании, хотя и требует установки дополнительных клиентских программ.

Для этой статьи я выбрал WireGuard. При относительно быстрой и лёгкой настройке он предоставляет отличную скорость и высокую безопасность, и, на мой взгляд, является идеально сбалансированным протоколом.

Для KVM-серверов достаточно установить его командой sudo apt install wireguard -y. Но так как я рассматриваю OpenVZ-решение, то инструкция по установке будет другая. Настройка подключения (четвёртый пункт) будет одинакова для всех вариантов.

Установим некоторые инструменты WireGuard:

apt install wireguard-tools —no-install-recommends

Так как мы используем OpenVZ-сервер, придётся использовать версию WireGuard, написанную на языке Go и не интегрированную в ядро ОС. Это не отразится на опыте использования, но придётся проделать чуть больше действий и скомпилировать утилиту самостоятельно.

Для начала установим среду для выполнения языка Go. По очереди выполните следующие команды:

cd /tmp

wget golang.google.cn/dl/go1.18.linux-amd64.tar.gz

tar zvxf go1.18.linux-amd64.tar.gz

sudo mv go /opt/go1.18

sudo ln -s /opt/go1.18/bin/go /usr/local/bin/go

Загрузим и скомпилируем wireguard-go. Последняя версия, которая без проблем запустилась у меня — 0.0.20201118. Последовательно введите команды:

cd /usr/local/src

wget git.zx2c4.com/wireguard-go/snapshot/wireguard-go-0.0.20201118.tar.xz

tar xvf wireguard-go-0.0.20201118.tar.xz

cd wireguard-go-0.0.20201118

Скомпилируем и «установим»:

make

sudo cp wireguard-go /usr/local/bin

Проверьте, установилось ли всё успешно, командой wireguard-go —version. Если появится сообщение с версией, можно переходить к следующему этапу.

Откройте файл в редакторе текста:

vi /lib/systemd/system/wg-quick@.service

Нажмите клавишу i — внизу должна появиться надпись INSERT. Найдите строчку:

Environment=WG_ENDPOINT_RESOLUTION_RETRIES=infinity

Под этой строчкой вставьте другую сочетанием клавиш Ctrl+Shift+V:

Environment=WG_I_PREFER_BUGGY_USERSPACE_TO_POLISHED_KMOD=1

Нажмите клавишу Esc, введите :wq и нажмите Enter.

Если вы незнакомы с vi или просто предпочитаете более простой редактор текста, установите nano — он пригодится далее:

apt install nano

Этап №4. Конфигурация VPN

Сгенерируем пару ключей для сервера. server_privatekey — это название файла с приватным ключом сервера, server_publickey — файл с публичным ключом сервера:

wg genkey | tee server_privatekey | wg pubkey > server_publickey

Для каждого клиентского устройства также создадим пару ключей. Это можно сделать и позже, но тогда придётся возвращаться к файлу конфигурации и редактировать его. 1 устройство — 1 выполнение команды ниже и, соответственно, 1 пара ключей. Не забывайте для каждого девайса менять названия файлов в команде. Во всех командах я выделил жирным то, что можно заменить. Например, для второго клиента могут быть client2_privatekey и client2_publickey. Опять же, название можно дать любое, главное, чтобы оно не повторялось и позволяло различить тип ключа и девайс. Я сгенерирую только для одного смартфона:

wg genkey | tee client_privatekey | wg pubkey > client_publickey

Выполним следующую команду для того, чтобы вывести сразу все сгенерированные ключи для сервера и клиента. Если у вас несколько клиентских устройств, то добавьте в конец команды названия всех созданных для них файлов и только потом выполните её. Например, если у вас 3 клиента, напишите cat server_privatekey server_publickey client1_privatekey client1_publickey client2_privatekey client2_publickey client3_privatekey client3_publickey.

Сохраним полученное содержимое в отдельный текстовый файл allKeys.txt на основном компьютере. Каждые две строки — это пара ключей. Первый — приватный, второй — публичный. Соответственно, первая пара — это ключи сервера, другие пары ключей принадлежат клиентам:

cat server_privatekey server_publickey client_privatekey client_publickey

Создадим конфигурационный файл:

nano /etc/wireguard/wg0.conf

Вставим в него следующее содержимое, заменив <PRIV_SERV> строкой из сохранённого текстового файла allKeys.txt со всеми ключами (самая первая строчка), а <PUB_CLIENT> — строкой оттуда же, но для клиентского устройства (второй ключ в паре).

Для каждого клиентского устройства надо добавить раздел Peer по подобному принципу, указав IP-адрес, отличающийся четвёртым числом от ранее введённых (например, для второго клиента я введу AllowedIPs = 10.0.0.3/32, для третьего — AllowedIPs = 10.0.0.4/32 и так далее), и добавив его публичный ключ:

[Interface]

Address = 10.0.0.1/24

ListenPort = 51820

PrivateKey = <PRIV_SERV>

PreUp = iptables —table nat —append POSTROUTING —jump MASQUERADE —out-interface venet0

PreDown = iptables —table nat —delete POSTROUTING —jump MASQUERADE —out-interface venet0

[Peer]

PublicKey = <PUB_CLIENT>

AllowedIPs = 10.0.0.2/32

[Peer]

PublicKey = <PUB_CLIENT2>

AllowedIPs = 10.0.0.3/32

Сохраним файл комбинацией клавиш Ctrl+X, нажмем Y и подтвердим клавишей Enter. Запустим сервис и сразу добавим его в автозапуск, чтобы VPN автоматически стартовал после перезагрузки сервера:

systemctl enable wg-quick@wg0

systemctl start wg-quick@wg0

Готово, можно подключаться с клиентского устройства.

Подключение к VPN

Подключение настроенного VPN требует установки специального приложения WireGuard на клиентское устройство. Оно доступно на все популярные десктопные и мобильные девайсы.

Android/iOS

Если нужно подключить смартфон, то наиболее удобным вариантом будет создание файла конфигурации прямо на VPS с последующей генерацией и сканированием QR-кода. Для этого введём через всё тот же Termius команду:

sudo apt install qrencode -y

Создадим файл конфигурации. Каждому новому устройству — новый файл конфигурации с уникальным именем (к примеру, client2.conf):

sudo nano client.conf

Вставим в файл содержимое, заменив <PRIV_CLIENT> на приватный ключ клиента (client_privatekey), сгенерированный ранее и сохранённый в отдельный файл allKeys.txt на основной машине. Вместо <PUB_SERV> подставим публичный ключ сервера (server_publickey) из того же файла. В Endpoint заменим <IP> на IP-адрес сервера (использовали его для подключения через Termius, нашли на шаге 11). В строке DNS можно указать желаемые DNS-сервера. Я выбрал DNS от Google.

[Interface]

Address = 10.0.0.2/32

PrivateKey = <PRIV_CLIENT>

DNS = 8.8.8.8, 8.8.4.4

[Peer]

PublicKey = <PUB_SERV>

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = <IP>:51820

Сохраним файл комбинацией клавиш Ctrl+X, нажмем Y и подтвердим клавишей Enter. Сгенерируем QR-код:

qrencode -t ansiutf8 < client.conf

QR-код отсканируем в мобильном приложении, дадим имя туннелю и подключим VPN. Если всё прошло успешно, на любом сайте для проверки IP (например, ipleak.net) будет отображаться адрес удалённого сервера.

Windows/macOS

Что касается компьютеров на Windows и macOS, файл конфигурации с расширением .conf лучше создать в любом текстовом редакторе на самом клиенте. Его содержимое будет аналогично тому, что предлагается выше для мобильных устройств. Только пункт с созданием QR-кода можно пропустить. Созданный файл импортируем в приложении WireGuard кнопкой Add Tunnel и активируем.

GNU/Linux

На компьютере с операционной системой GNU/Linux установим WireGuard таким же образом, каким установили его на сервер:

sudo apt install wireguard -y

Не забываем настроить пересылку трафика:

sudo sed -i ‘s/#net.ipv4.ip_forward=1/net.ipv4.ip_forward=1/g’ /etc/sysctl.conf

И сразу же обновим конфигурацию:

sudo sysctl -p

На машине с Ubuntu 20.04 LTS мне пришлось установить дополнительный пакет, так как без него возникала ошибка:

sudo apt install openresolv

Создадим всё тот же файл конфигурации:

sudo nano /etc/wireguard/wg0.conf

Только в этот раз вставим в него содержимое, которое я указал чуть выше для мобильных устройств. Сохраним файл комбинацией клавиш Ctrl+X, нажмем Y и подтвердим клавишей Enter. Активируем VPN:

sudo wg-quick up wg0

Отключить VPN так же просто:

sudo wg-quick down wg0

Для экономии времени я советую создать псевдонимы (aliases). Они позволят вместо таких комплексных команд вводить простые: wgon для подключения к VPN и wgoff для отключения. Откроем файл, который определяет конфигурацию терминала при запуске:

nano ~/.bashrc

Добавим в самый конец несколько строк:

# Aliases for WireGuard

alias wgon=’sudo wg-quick up wg0′

alias wgoff=’sudo wg-quick down wg0′

Сохраним файл комбинацией клавиш Ctrl+X, нажмем Y и подтвердим клавишей Enter.

Предисловие

Я один из тех, кто использует VPN и для серфинга, и для работы.Тут нужна и скорость и бесперебойность. За последний год я перепробовал около десятка сервисов которые не могли похвастаться ни тем, ни другим. Ряд из них просто перестал работать, а некоторые и вовсе остановил работу на Российском рынке (например Касперский).

Основная цель

В связи с этим я заинтересовался поднятием своего сервиса на базе Российского хостинга с минимальным количеством приседаний и потраченных рублей.

Введение

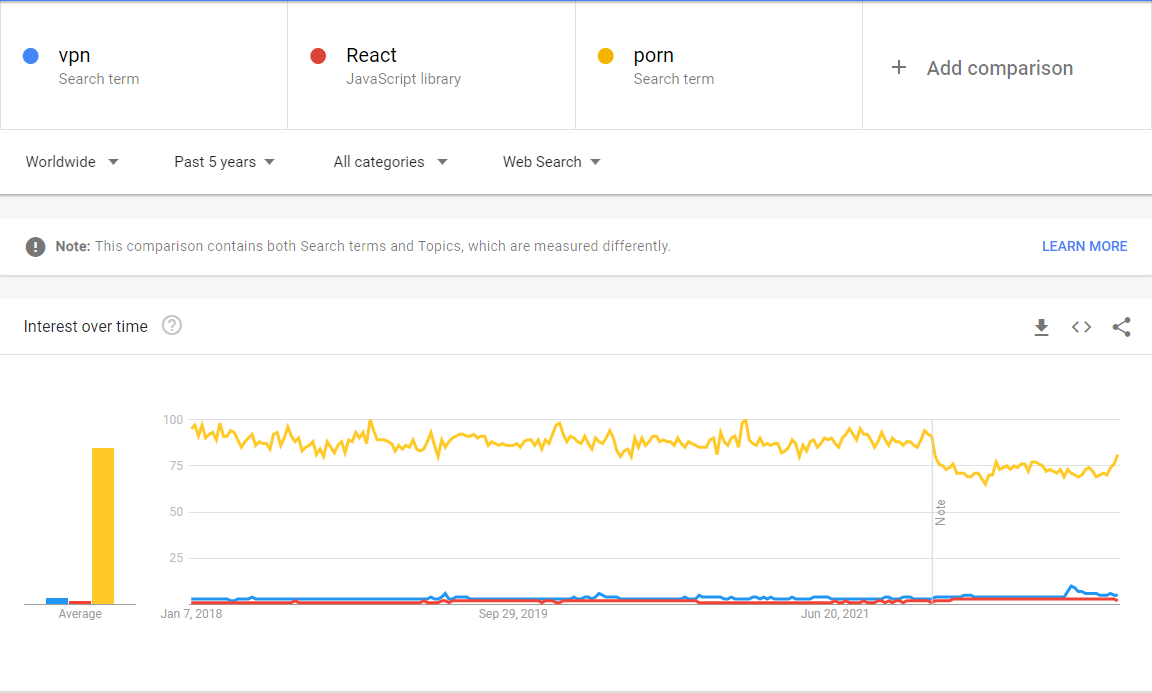

Актуальность темы подтвержу цифрами взятыми с GoogleTrends.

Очевидно, что тренд выходит на качество новый уровень интереса. По России, плюс/минус такая-же картина. Интерес к VPN обгоняет даже React.js.

Хотя конечно есть темы и попопулярнее.

Я буду настраивать VPN на базе хостинга TimeWeb так как пользуюсь их сервисом с 2014г. Мне нравится панель, быстрая обратная связь и набор услуг которые они предоставляют

Шаг 1 — поиск подходящего хостинга / создание аккаунта

Так как я зарегистрирован и у меня есть активный «план», то я просто кликаю на кнопку «Вход для клиентов»

Затем кликаем на кнопку VDS/VPS Серверы (слева внизу)

Открывается модальное окно с запросом на регистрацию

После клика на кнопку произойдет два действия — отправится письмо на почту с данными вашего нового аккаунта и переход на страницу панели Cloud

Переходим на новое окно, я сразу переключил на темную тему (хорошо бы и на хабре такую получить). Удаляем облачный сервер который создался автоматически (в моем случае это Honest Maxwing). Иначе когда будете на этапе оплаты, то вам накинут пару десятков тысяч рублей. Я сначала не заметил и потом не сразу понял за что с меня столько хотят взять

Шаг 2 — покупка нужной конфигурации сервера

Жмем кнопку «Создать» -> «Облачный сервер». Переходим на окно конфигурации сервера. Я себе накликал следующие параметры (scalable NVMe, и плюс бэкапы)

Жмем кнопку «Заказать» и оплачиваем

Ура, у нас появился облачный сервер

На почту должно придти письмо с данными доступа

Переходим на главную страницу

Кликаем на новый сервер. Я его назвал VPN. Статистика пока по нулям

Шаг 3 — установка VPN на компьютер

Проходим на Github для того, чтобы скачать amnesia клиент. В моем случае актуальная версия — 2.1.2. Скачиваем нужный дистрибутив и устанавливаем. Вцелом там нужно кликнуть пару раз кнопку «Далее»

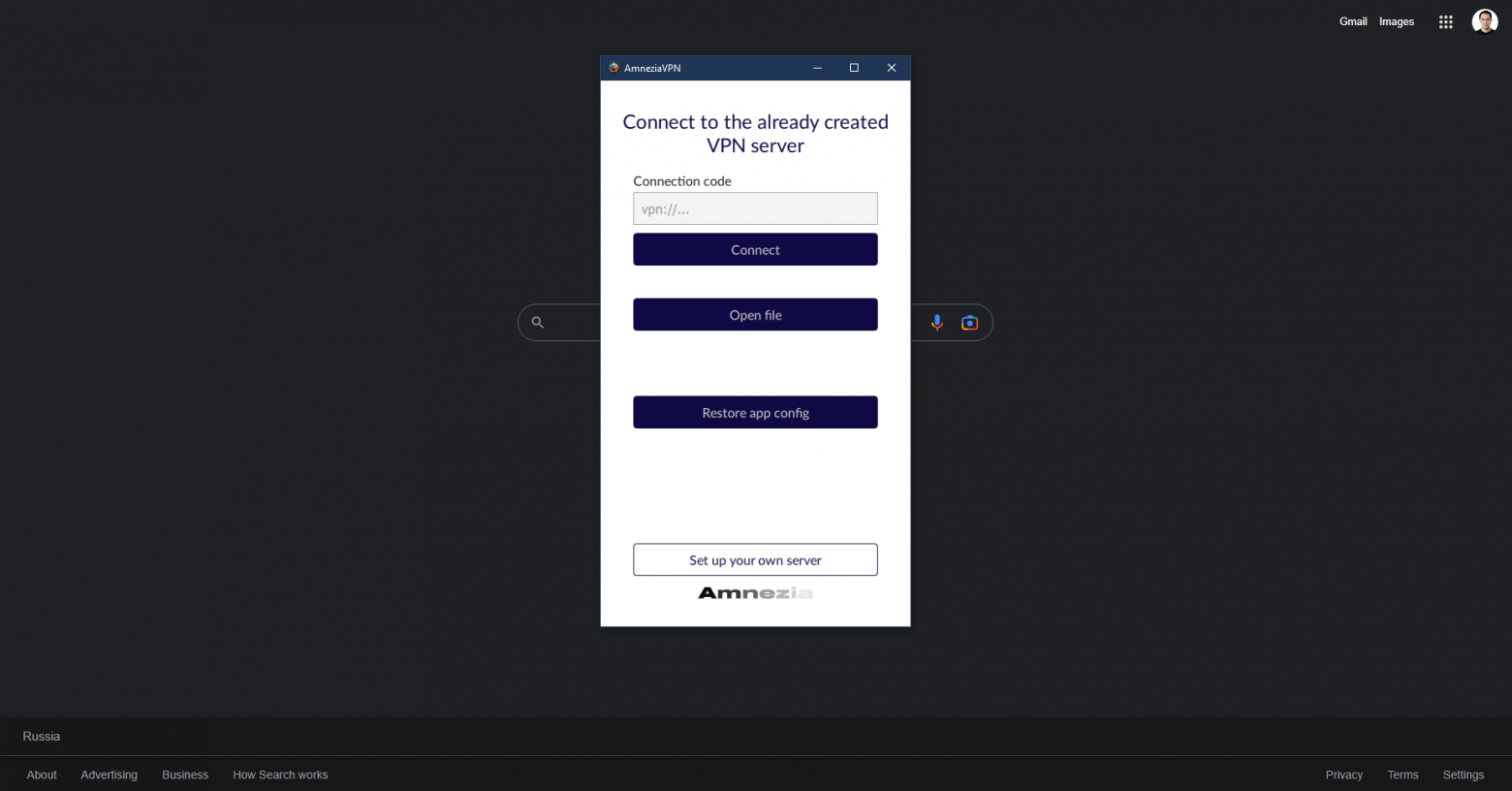

Появляется мастер настройки

Кликаем на кнопку «Setup your own server» и вписываем в поля данные которые пришли в последнем письме. Жмем кнопку «Connect»

Нажимаем «Run setup wizard»

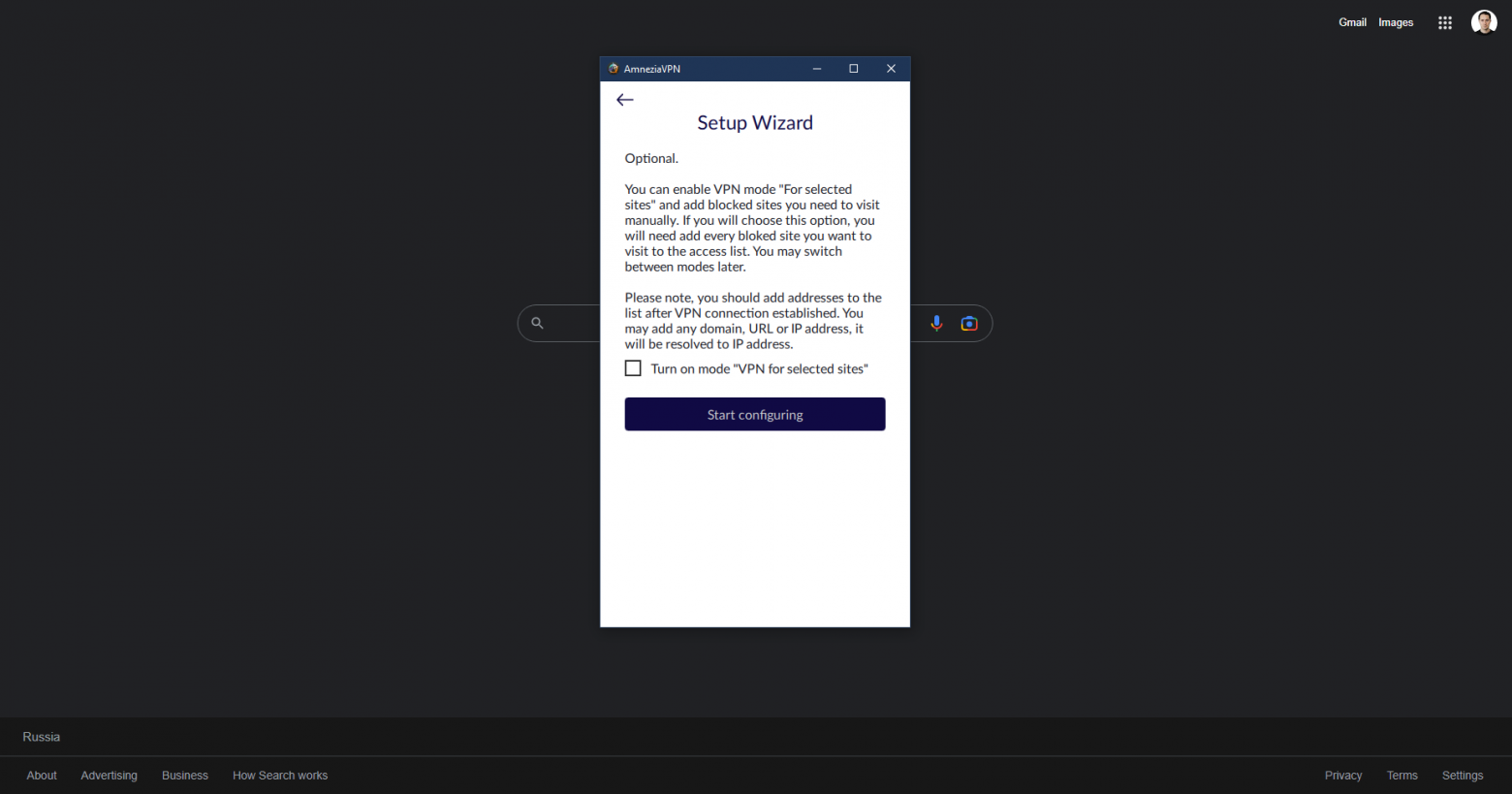

Дальше жмем пару раз кнопку «Next» ничего не меняя пока не встретите кнопку «Start configuring»

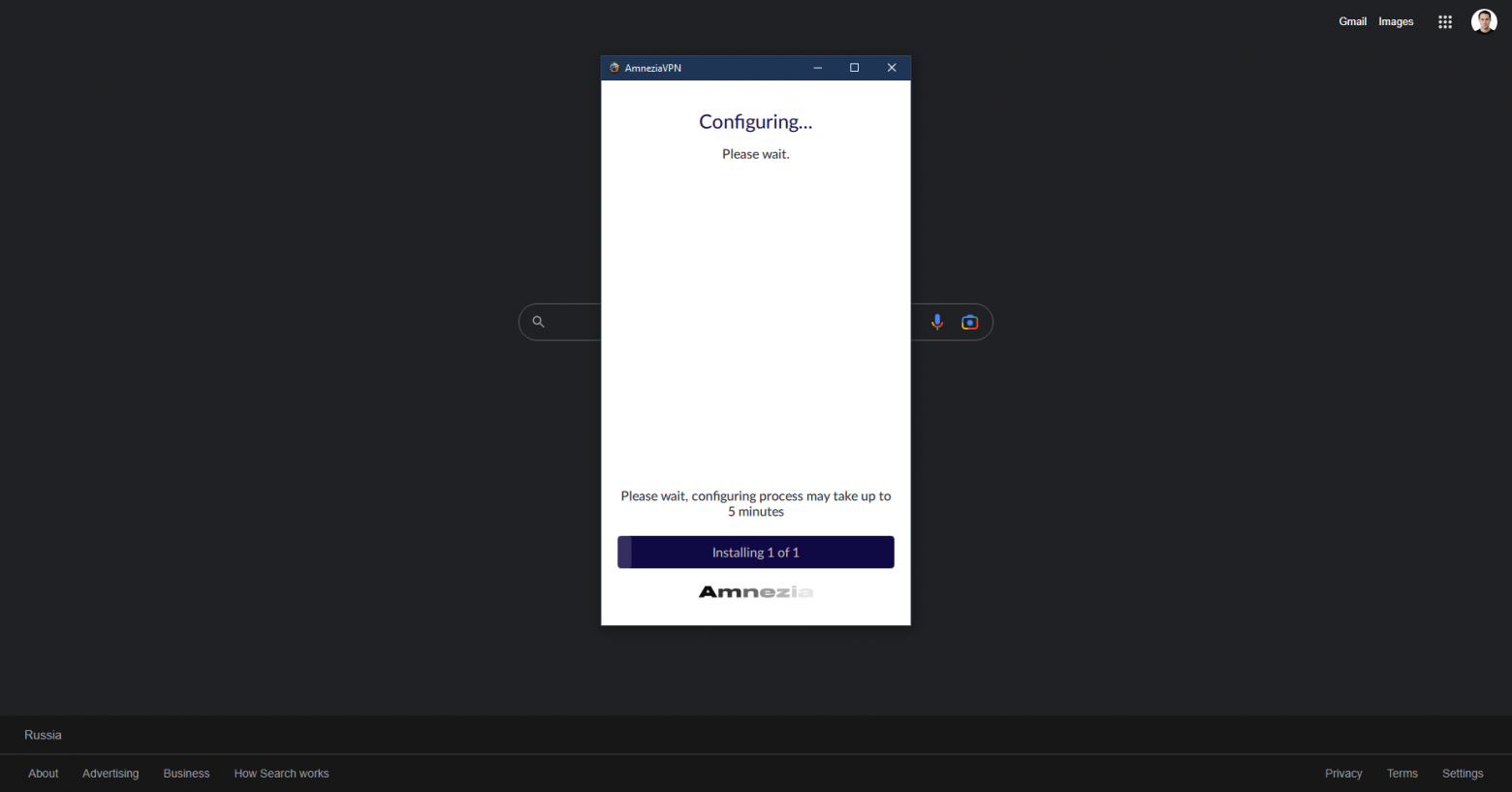

Операция настройки может занять несколько минут

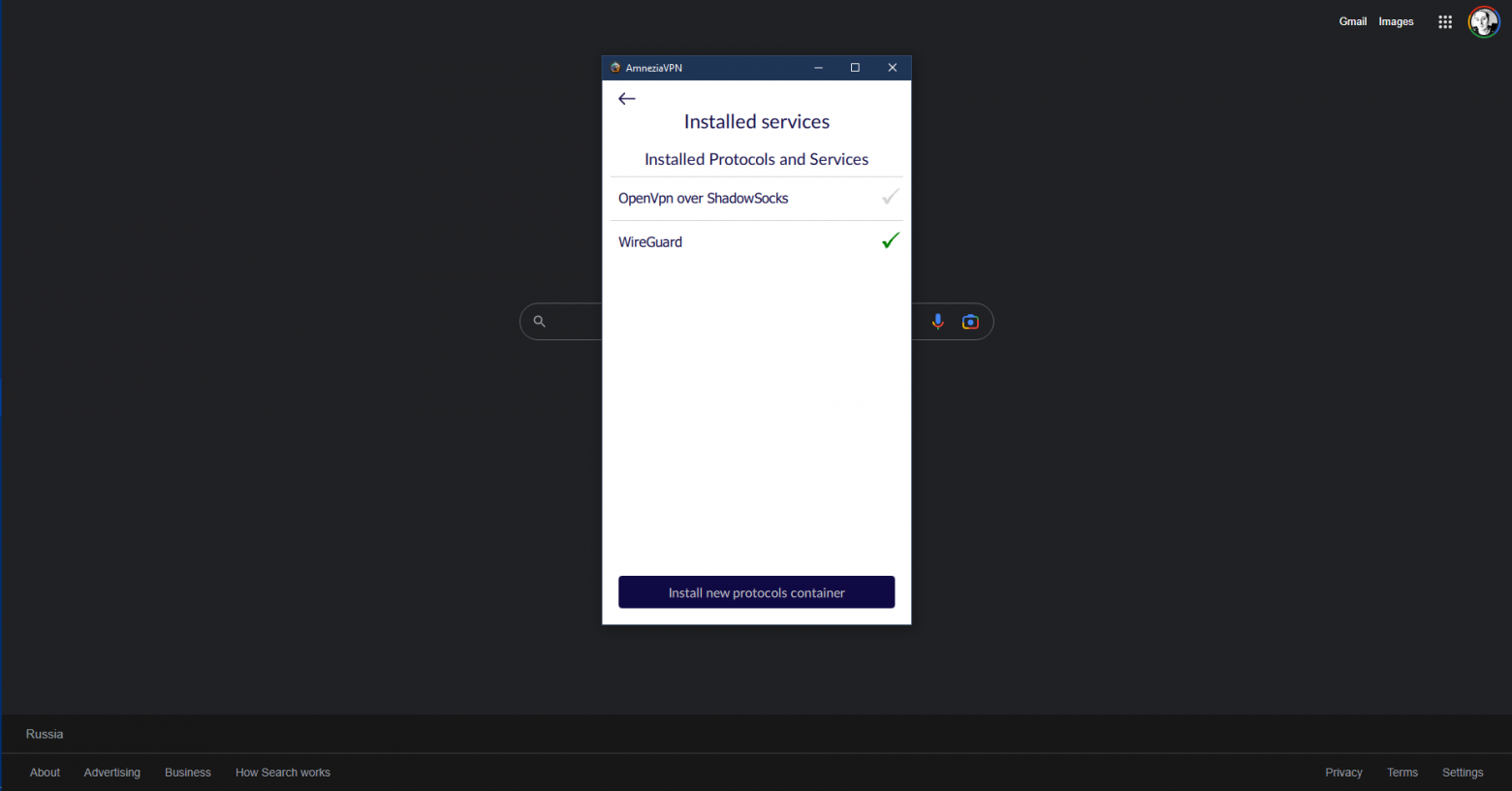

Как только настройка завершиться вы увидите следующее окно. Теперь нам нужно добавить новый протокол. Жмем на строчку напротив Proto

Тут стоит стрелочка напротив OpenVpn. Снимаем ее и добавляем новый — я добавлю WireGuard. Я его выбрал руководствуясь данной статьей

.

Протокол установлен и настроен. Возвращаемся на главную

Жмем кнопку «Подключиться»

Давайте сходим куда-нибудь, проверим

Ура, на компе работает

Шаг 4 — установка VPN на телефон

Устанавливаем на телефон приложение WireGuard (Iphone, Android). В моем случае я ставлю на iPhone но там нет разницы. Но прежде чем пойдем «туда», давайте сгенерируем конфиг для настройки VPN. Кликаем опять на строчку наротив Proto и кликаем на протокол WireGuard

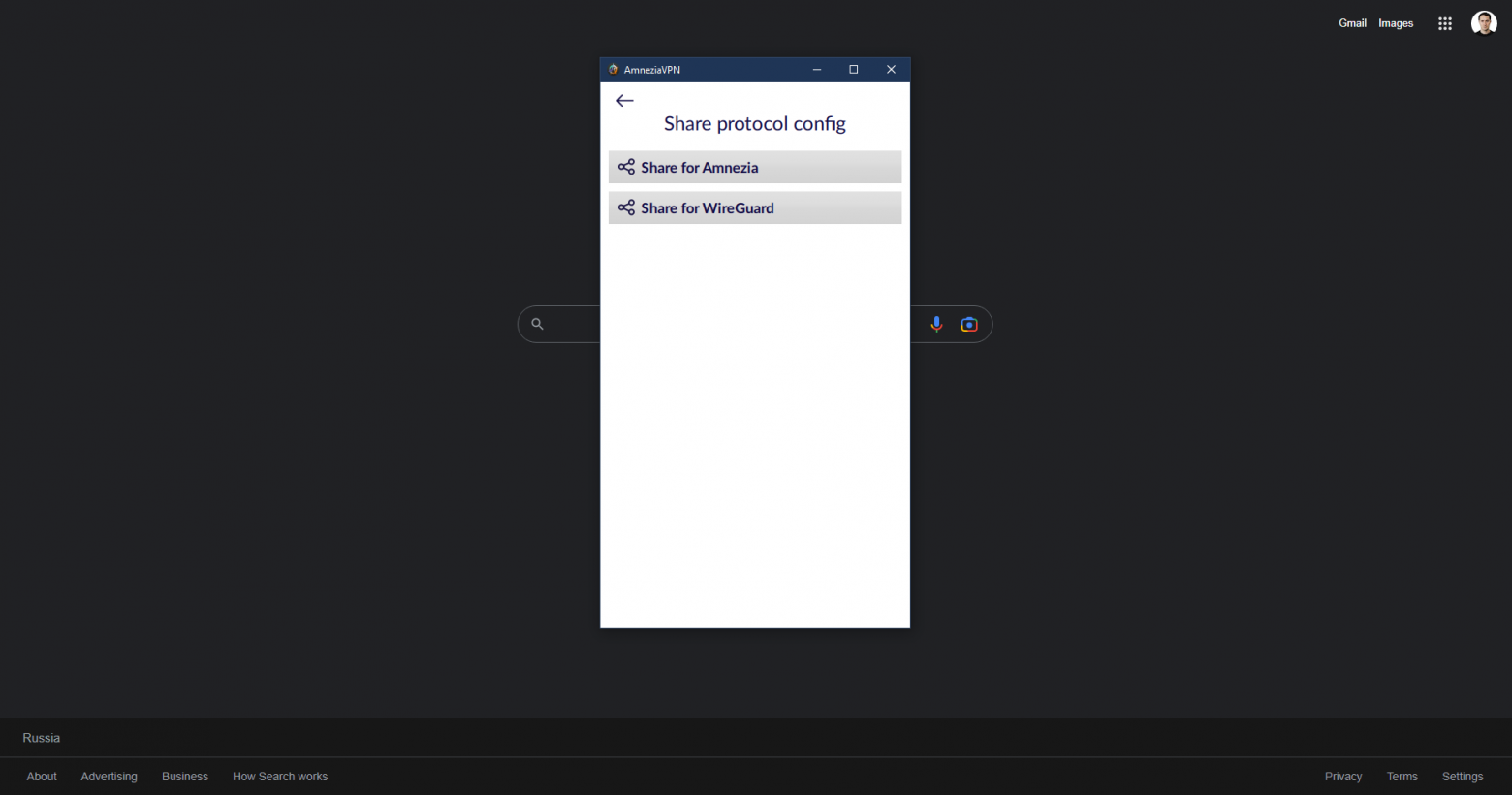

Далее кликаем на иконку «Поделиться»

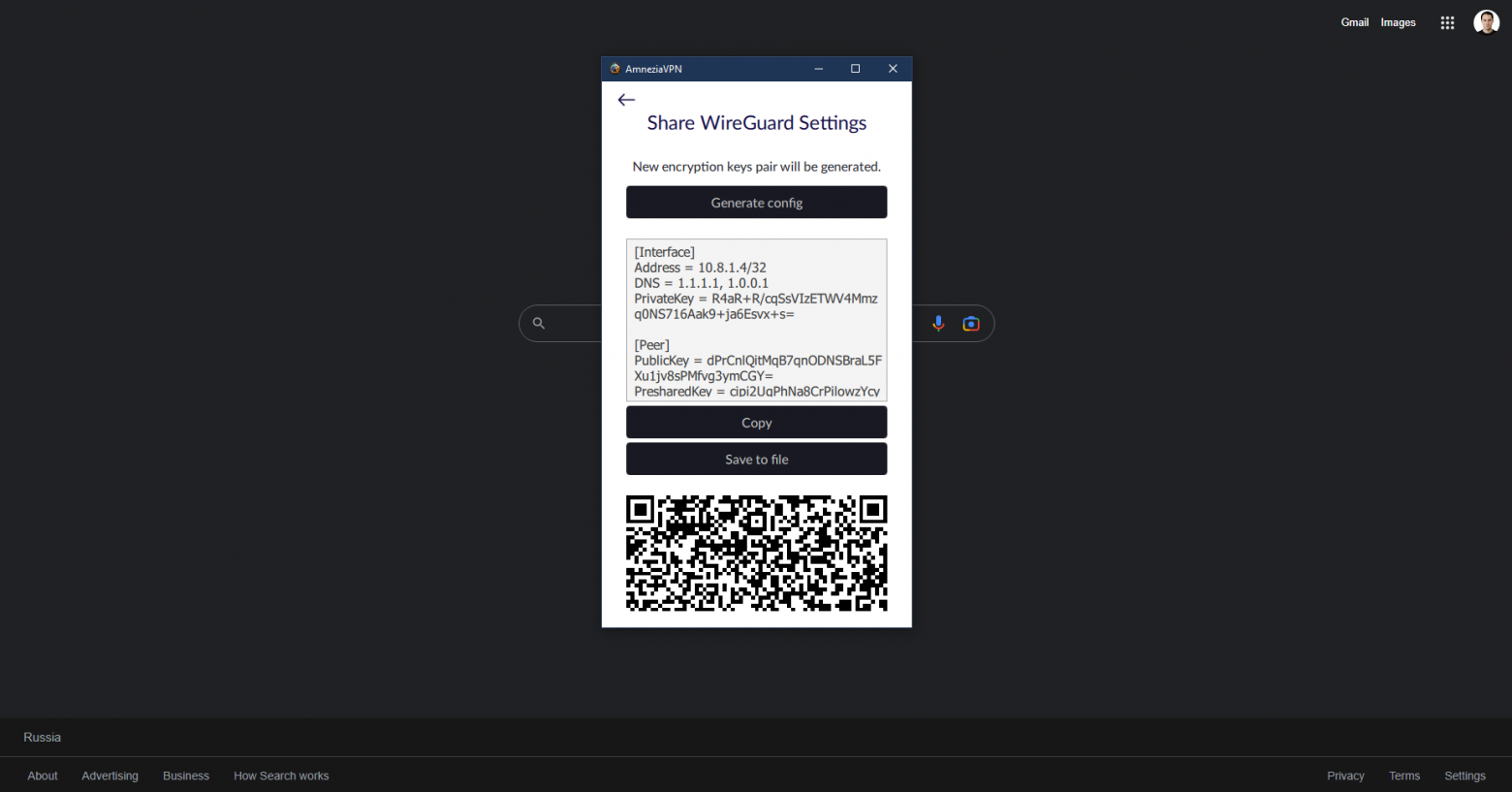

«Share for WireGuard» -> «Generate config»

Все, этот QR код не закрываем. Он нам пригодится для настройки VPN на телефоне.

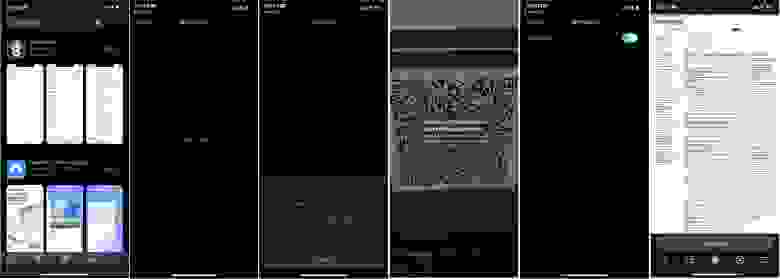

Идем в магазин приложений, устанавливаем WireGuard -> «Add a tunnel» -> «Add from QR code» -> «Allow» -> называем свое соединение как вам угодно -> включаем VPN и проверяем его. Ура, работает )

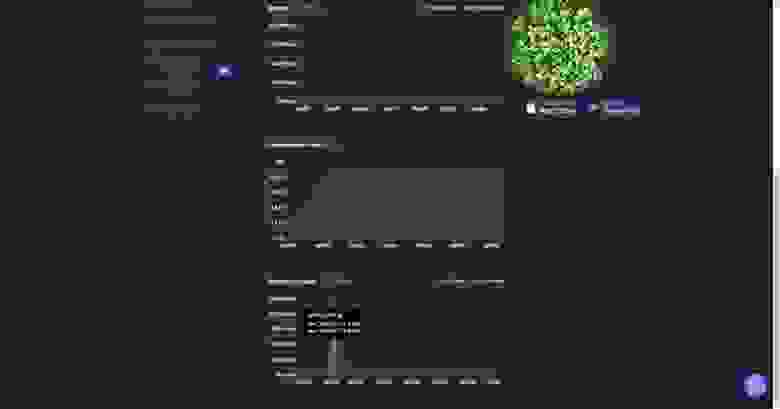

Кстати, статистика в панели вашего cloud сервера уже должна обновиться. Пики показывают на тот момент где мы настраивали соединение. Потом оно так сильно уже не скачет

Заключение

В результате проделанной работы вы настроете VPN который вполне годится как для серфинга, так и для работы

Потратили

-

~10 минут

-

2279 рублей

Благодарности

-

@a_povalза грамматические правки

-

всем кто оставил комментарии

-

всем кто проголосовал

Спасибо всем за участие, буду более ответственно подходить к теме и содержимому. Статью оставлю, будет мне напоминанием о том как писать не нужно

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Стоит ли публиковать подобные посты?

16%

хочу посмотреть результаты

28

Проголосовали 175 пользователей.

Воздержались 20 пользователей.

- »

- »

Что такое «VPN»?

Слово «VPN»: значение и основная суть

Что?

Принцип работы сети VPN

Какой?

Типы и возможности VPN, популярные программы

Какие?

Какие браузеры со встроенным VPN лучше использовать для Android?

Какие?

VPN-расширения, которые можно использовать для Яндекс.Браузера

Какие?

Как в России регулируется VPN?

Как?

«VPN — это набор технологий и методов по созданию собственной (частной) закрытой, изолированной и защищенной от внешнего вмешательства логической информационной сети»

Источник: roxburyclub.ru

Слово «VPN»: значение и основная суть

VPN сейчас требуется для домашних роутеров, его приобретают корпорации, крупные и мелкие компании и… хакеры. VPN в переводе с английского языка (Virtual Private Network) означает «частная виртуальная сеть». «Сетью» называют объединение двух и более узлов каким-либо видом связи, чтобы они могли обмениваться информацией. «Частная» — значит непубличная. Эта составляющая VPN и есть самое главное, так как она определяет ряд требований к этой самой «частности». В ней находится один пользователь или ограниченный круг лиц, которых VPN маркирует и защищает от третьих лиц путем шифрования передаваемой ими информации. VPN не пускает пользователей со стороны, проверяет источник трафика и следит, чтобы передаваемые данные не утекали за пределы сети. Возьмем, к примеру, приватную вечеринку: шума от гостей много, и все его слышат, а кто и что там делает – никому не известно.

С понятием «виртуальная» все чуть проще. Это значит, что такая сеть абстрагирована от физической составляющей — ей неважно, по каким и скольким каналам связи она проложена, так как для участников этой сети она работает прозрачно. Или же, с другой стороны, физическая сеть чаще всего просто не принадлежит пользователю виртуальной.

Итак, под VPNом обобщенно понимают анонимные интернет-сообщества, которые создаются внутри или «поверх» других общедоступных каналов связи.

Благодаря VPN пользователь может подключиться к сети, обойдя ограничения Роскомнадзора или «вражеских» стран, которые могут заблокировать общедоступные подключения. VPN – подключение зашифрованное и безопасное, позволяющее сохранить конфиденциальность, поэтому эта технология позволяет обойти ограничения и даже уйти от ответственности.

Принцип работы сети VPN

Обычно мы пользуемся серверами, которые нам «навязывают», т.е. которые доступны для нас. Мы устанавливаем приложения, активируем, и нашему устройству (компьютеру, смартфону) присваивается уникальный IP-адрес, по которому третьи лица могут нас идентифицировать, а также шпионить за нами: знают, какие сайты нам интересны, какую информацию мы чаще всего ищем, какие делаем покупки и т.п.

VPN же не позволяет делать видимым оригинальный IP-адрес, а вместо него отображается адрес виртуальной частной сети. Пользователь может уже свободно обходить локальные ограничения. Можно выбрать иностранный VPN, например, купить сервер в Голландии, в Нидерландах, в Великобритании, и тогда местные запреты на доступ в интернете к каким-то сайтам перестанут действовать, и пользователю станут доступны заблокированные на территории именно его страны сайты.

В 2018 году была история с мессенджером Telegram: в России его заблокировали, т.е. не разрешали загружать на устройствах с российскими IP-адресами. Юзерам владелец приложения Павел Дуров рекомендовал использовать прокси-сервера и VPN-сервисы, потому что они меняют оригинальный IP-адрес на иностранный (сервер же там куплен!), и пользователю открывается доступ к забаненному ресурсу, сохранив свою анонимность. В таком случае «левые» лица получат лишь непонятный набор символов, перевести который не получится без ключей шифрования, которые есть только у участников частной сети. Павлу Дурову практически приказали выдать ключи от IP-адресов пользователей, на что он в ответ сфотографировал обычные ключи и выложил их в сеть.

Из-за того, что VPN — защищенная сеть, шифрующая данные, службы безопасности рекомендуют компаниям использовать именно ее, т.к. она помогает защититься от набирающих с каждым годом оборот кибератак хакеров. В связи с этим повышается и спрос на подключение виртуальной частной сети.

Схема работы с VPN

Схема работы без VPN

Типы и возможности VPN, популярные программы

Здесь уместно вспомнить о двух его типах: 1) удаленный доступ и 2) «узел-узел».

1) С помощью удаленного доступа можно подключиться к частной корпоративной сети по зашифрованному туннелю, если, например, у публичного Wi-Fi ненадежная точка доступа.

2) «Узел-узел» лучше использовать в корпоративной среде. Например, у компании есть несколько офисов в разных городах. Он соединяет головной офис с филиалами, тем самым создается закрытая внутренняя сеть, где все офисы подключены между собой, а VPN шифрует данные с помощью протоколов.

Итак, зачем же нужен VPN?

— Надежная защита (передаваемая информация доступна только при наличии ключа шифрования.

— Маскировка геолокации. Данные о геолокации поступают не с компьютера или телефона, а с VPN-сервера, который может находиться в другой стране, поэтому определить местонахождение невозможно. Нет истории действий пользователя.

— Доступ к родному (региональному) контенту. Допустим, если вы уехали за границу, то можно лишиться возможности смотреть контент, предназначенный для родного региона. Например, российские онлайн-кинотеатры работают только в России. VPN «подменяет» ваше местоположение на местонахождение сервера, который вами был приобретен в другой стране.

— Передача ваших или корпоративных данных защищена шифрованием от третьих лиц. Поэтому вероятность их утечки сведена на нет.

В обычной жизни VPN делает сеть надежнее, например, чтобы провайдер не смог передать историю вашего браузера рекламодателям и другим лицам; чтобы не было кибератак хакеров и чтобы ваши личные данные и секреты не получили заинтересованные лица. У провайдера будет перекрыт доступ к вашим данным.

Популярные используемые программы: Radmin VPN (бесплатная и простая в использовании программа для создания виртуальных частных сетей, без рекламы); Рroton VPN (бесплатная высокоскоростная швейцарская VPN, разрушает барьеры цензуры в Интернете, позволяя получить доступ к любому сайту); Turbo VPN (приватный браузер, используется на iPhone, iPad или iPod touch).

Какие браузеры со встроенным VPN лучше использовать для Android ?

Сейчас есть браузеры с бесплатной встроенной VPN и повышенным уровнем конфиденциальности и безопасности, которые можно использовать на Android. Среди них:

1. Opera Browser

В Opera есть бесплатная встроенная служба VPN, поэтому, чтобы начать работу, нет необходимости создавать учетную запись. Нужно открыть приложение, далее нажать на логотип Opera, выбрать НАСТРОЙКИ и затем активировать VPN. Бонусы: нет ограничений по пропускной способности и нет навязчивой рекламы. Можно использовать VPN в приватном и обычном режимах или только в приватном.

2. Tenta Private VPN Browser

Tenta — это браузер со встроенным VPN для мобильных устройств, также обеспечивающий безопасность и конфиденциальность. Доступ к нему бесплатный, но с некоторыми ограничениями. Tenta предлагает платную версию своего VPN-сервиса, которая разблокирует все VPN-локации, и этот сервис дает возможность использовать версию на всем устройстве без дополнительной загрузки, а не только в браузере.

3. Aloha Browser. Основные возможности: неограниченный трафик, скрытый IP-адрес для предотвращения отслеживания, отсутствие журналов регистрации активности пользователя. У Aloha — более 10-ти VPN-серверов, расположенных в Азии, Европе, Африке и Америке, но бесплатная версия не дает возможности выбрать конкретное местоположение сервера.

4. Tor Browser. Tor — это не совсем VPN-сервис, но положительное в нем — обеспечение анонимности, и это — одна из причин для использования VPN. У него иной подход к защите личности пользователя: он направляет его трафик через сеть Tor с открытым исходным кодом, используя многоуровневое шифрование. Скачать Tor Browser можно бесплатно.

5. Epic Privacy Browser. Он тоже предлагает встроенный VPN, но загрузить его придется в качестве расширения. У VPN Epic Privacy Browser неограниченная пропускная способность, а доступные прокси-серверы расположены в США, Великобритании, Германии, Канаде, Франции, в Нидерландах, Сингапуре и Индии. Версию можно скачать бесплатно.

6. Cake Web Browser тоже обеспечивает конфиденциальность и безопасность, есть защита паролем, функция «Не отслеживать», таймер личной вкладки и, что важно, бесплатный неограниченный VPN-сервис. Но бесплатная версия ограничивает возможности Cake, поэтому нужно приобрести платную, чтобы самому выбрать сервер и поддержку всего устройства.

7. AVG Browser. Плюсы: бесплатный браузер со встроенной VPN, его программа обеспечивает безопасность; у VPN-сервиса — более 30 серверов, есть поддержка на всех устройствах, можно просматривать конфиденциальные страницы. Минус: за использование некоторых функций нужно заплатить.

VPN-расширения, которые можно использовать для Яндекс.Браузера

Для установки плагина VPN в Яндекс.Браузере нужно открыть магазин расширений Google или Opera, выбрать плагин и затем нажать на «Установить». При этом большая часть расширений представлена в интернет-магазине Google Chrome, но некоторые из них можно загрузить и через магазин Opera, официально используемый Яндексом.

Наиболее популярные и лучшие расширения:

Первопроходец – Browsec VPN. Создан, чтобы обеспечить анонимность и безопасность личных данных в интернете. Совместимо с Yandex Browser, Google Chrome, Mozilla Firefox и Opera, но есть и версии для Android, iOS.

Yandex Access – помогает получить доступ к запрещенным сайтам на территории Украины. С его помощью можно открыть Яндекс, соцсети «ВКонтакте» и «Одноклассники». Плагин работает в скрытом режиме, что позволяет работать с почтой, отправлять сообщения, смотреть видеоклипы и выполнять прочие действия в интернете полностью анонимно. Отсутствует реклама, максимальная скорость работы.

Hola. Можно найти в бесплатном доступе. Особенность расширения в том, что можно устанавливать соединение с разными серверами для каждого сайта. Например, мы можем подключиться к одному ресурсу через Великобританию, а к другому – через Канаду. Все сайты в это время продолжают работать, что является преимуществом. Нет рекламы, высокая скорость, можно подключиться через любую страну параллельно к разным серверам.

NordVPN – тоже один из лидеров, но доступ к расширению платный с ежемесячной подпиской.

NordVPN – еще один лидер среди VPN-расширений. Распространяется исключительно в платном варианте. На Android или iOS в мобильной версии есть 7-дневный пробный период. Обходит любые блокировки, т.к. серверы – в 59 странах; также блокирует подозрительные программы.

Surfshark. Данное расширение было разработано по военным стандартам с целью шифрования трафика; компания официально зарегистрирована на Британских Виргинских островах, чьи законы позволяют расширению не хранить данные пользователей. Используется на платформах Windows, iOS, Android и т.д. Программа платная.

Как в России регулируется VPN?

В 2017 году Россия приняла закон о запрете на обход блокировок (а это как раз назначение VPN-сервисов), поэтому россияне даже с иностранным IP-адресом сайтов, которые внесены в реестр запрещенных, должны быть заблокированы (это, конечно, утопическая идея, если вспомнить о назначении ВПН и для чего он появился).

С 2022 года в стране уже начали блокировать наиболее популярные VPN-сервисы. Пользователей предупреждают, что не все VPN-сервисы безобидны. Например, те VPN, которые в бесплатном доступе, в принципе, могут зарабатывать на своих пользователях навязыванием рекламы либо собирать информацию о них — историю посещений, данные об устройстве и так далее. В этом плане все-таки надежнее платные VPN-сервисы.

В России сейчас заблокированы около 20-ти популярных VPN-сервисов. Как заявил председатель комитета по информационной политике, информационным технологиям и связи Александр Хинштейн на платформе «Вконтакте», Роскомнадзор продолжит эту работу и дальше. Он отметил, что, чтобы продолжать пользоваться Instagram, несмотря на блокировку, так или иначе используют VPN: «VPN ежедневно блокируется. Это не такая простая задача, но она выполняется», — заявил чиновник.

Эксперты компании Group-IB (занимаются информационной безопасностью) считают полную блокировку VPN-сервисов в России практически невозможной: «Заблокировать VPN — очень абстрактная задача, а вот заблокировать конкретные сетевые протоколы, по которым работают VPN-сервисы, можно. И это успешно реализовал Китай», — заявили в компании (цитата по ТАСС). По словам специалистов, для блокировки провайдерам необходимо специальное DPI-оборудование, с помощью которого они смогут заблокировать основные сетевые протоколы работы VPN. Специалисты также уверены, что нужно создавать российские платформы для публикации контента и популяризировать их. По словам генерального директора маркетингового агентства Tech Marketing Group, советника Центра компетенций НТИ по технологиям хранения и анализа больших данных на базе МГУ Марии Пешковой, «в перспективе в России возможен китайский сценарий развития национальных социальных сетей. IT-компании будут создавать и выводить на российский рынок новые продукты, успех которых зависит от того, насколько качественно они смогут закрыть новые потребности пользователей». Например, после аналогичных блокировок в Китае через VPN (допустим, соцсетями) продолжили пользоваться меньше трети населения, поэтому в стране появилось много местных мессенджеров и платформ для обмена информацией.

Марина Юрьевна Шевченко

Кандидат филологических наук, доцент

- Окончила Борисоглебский государственный педагогический институт по специальности «русский язык и литература».

- Работала в средней школе № 4 г. Борисоглебска учителем русского языка и литературы. Позднее перешла на кафедру русского языка БГПИ на должность ассистента.

- С 2008 года – работа по совместительству доцентом кафедры педагогики и русского языка.

- В 2007 году на базе Воронежского государственного университета защитила кандидатскую диссертацию на тему «Лексико-фразеологическая объективация концепта «культурный» в русском языке» под началом научного руководителя профессора кафедры общего языкознания и стилистики, доктора филологических наук Иосифа Абрамовича Стернина.

М.Ю. Шевченко имеет более 35 научных публикаций, в том числе активно участвует в международных научно-практических конференциях (заочно, в формате видео-конференц-связи) в городах Бостон, Мюнхен, Прага, Махачкала. Область исследований – когнитивная лингвистика, психолингвистика, культура речи, становление речи педагога, общая и возрастная педагогика, современные средства оценивания результатов обучения. В настоящее время – доцент кафедры русского языка и педагогики в ведущем воронежском вузе.

Роскомнадзор начал блокировать в России VPN-сервисы: по данным ведомства они нарушают российское законодательство. VPN-сервисы позволяют получить доступ к недоступным в России ресурсам, в том числе к популярным соцсетям Instagram и Facebook. Какой VPN-сервис выбрать, законно ли его использовать и как создать его самостоятельно?

Что такое VPN

Технология VPN (англ. Virtual Private Network — виртуальная частная сеть) позволяет создать безопасное зашифрованное подключение между несколькими устройствами поверх уже работающей сети. Благодаря ей пользователи могут получить удаленный доступ к закрытым сетям, а также замаскировать свой трафик и действия в интернете.

По определению VPN-сеть частная, поэтому доступ к ней есть только у ограниченного количества устройств, и у этой сети есть свой администратор. Она маркирует всех участников сети, контролирует отправляемую ими информацию и не позволяет передать ее в расшифрованном виде за пределы сети.

Как работает VPN

При подключении пользователя к интернету его устройству присваивается IP-адрес. По нему оператор связи может отследить действия пользователя в интернете, в частности посещенные сайты, совершенные покупки и так далее. Операторы связи могут анализировать эту информацию и продавать ее в обезличенном виде, например, рекламным агентствам.

С помощью защищенного VPN-соединения пользователь может получить доступ к ресурсу не напрямую со своего устройства, а с VPN-сервера, расположенного в другой стране. Это происходит аналогично тому, как пользователь подключается к сети по Wi-Fi и получает доступ в интернет через роутер, только вместо роутера — VPN-сервер, объяснил главный специалист департамента аудита ИБ компании T.Hunter Владимир Макаров. При этом провайдер видит только трафик от устройства до VPN-сервера, а его содержание он посмотреть не может, поскольку оно зашифровано. Также программа позволяет скрыть реальное местоположение пользователя от администрации сайтов, маркетинговых роботов и других сборщиков информации.

По закону Яровой операторы обязаны хранить трафик пользователей, включая переписку и телефонные звонки, а также предоставлять властям по требованиям спецслужб, говорит директор «Общества защиты интернета» Михаил Климарев. Он отметил, что власти не смогут получить доступ к файлам и переписке, если они будут передаваться по VPN-сетям.

VPN-сервер могут организовать частные лица для собственных целей (для этого им необходимо арендовать компьютер или облачную виртуальную машину за рубежом) или организации для подключения своих сотрудников, пояснил Климарев. Однако для этого нужны определенные компетенции, и многие пользуются услугами частных VPN-провайдеров, которые позволяют подключиться к своим сетям, добавил он.

Зачем нужен VPN

Изначально VPN-сервисы использовались для корпоративных целей, рассказал технический директор общественной организации «Роскомсвобода» Станислав Шакиров. Например, крупные компании устанавливают его для подключения удаленных сотрудников, офисов или целых филиалов к корпоративной сети, обеспечивая им доступ к внутренним ресурсам. Дистанционный доступ к ней можно получить только через VPN. В некоторых компаниях использовать VPN-сервисы обязательно, чтобы злоумышленники не могли перехватить корпоративную информацию.

Сейчас технология массово используется для обхода ограничений и блокировок ресурсов, недоступных на территории страны. Это побочный эффект специфики ее работы — со стороны регуляторов и самих сайтов кажется, что доступ к ресурсу, заблокированному в России, запросило устройство из другой страны, и уже по зашифрованному подключению информация с сайта передается непосредственно пользователю VPN-сервиса, объяснил Климарев.

Таким образом жители России могут получить доступ, например, к Instagram и Facebook (принадлежат Meta, которая признана экстремистской и запрещена в России). По данным сервиса top10VPN на 14 марта, спрос на подобные сервисы вырос на 2692% по сравнению со среднесуточным показателем в середине февраля. Таким же образом в 2018 году пользователи из России получили доступ к тогда еще заблокированному Telegram.

Также эксперты советуют применять VPN при подключении к интернету именно через публичный Wi-Fi. В это время в одной сети с пользователем могут быть злоумышленники, способные перехватить трафик и похитить пароли, номера банковских карт и так далее. Однако получить данные из VPN-сети у него уже не получится.

Как выбрать VPN

Сервисы отличаются друг от друга по размеру серверной сети (сколько VPN-серверов и из каких стран доступно для подключения), максимальной скорости соединения, используемым протоколам шифрования, ограничению по объему трафика и количеству одновременно подключенных к сети устройств. При этом они могут быть как платными, так и бесплатными.

Бесплатные монетизируют свою деятельность за счет сбора информации о пользователях, поскольку они знают, какой пользователь к какому ресурсу подключался. Они могут продавать эту информацию — в лучшем случае рекламодателям, в худшем — злоумышленникам. Кроме того, бесплатные сервисы могут предоставлять недостаточно надежное шифрование трафика, из-за чего конфиденциальность информации может быть нарушена, рассуждает аналитик группы оперативного мониторинга Angara Security Татьяна Лынова.

Также бесплатные сервисы могут показывать рекламу во время доступа пользователя в интернет и ограничивать максимальную скорость трафика. У платных VPN-сервисов более очевидная бизнес-модель — пользователь платит деньги, на которые провайдер поддерживает инфраструктуру VPN-серверов.

Среди бесплатных VPN-сервисов есть и мошеннические, которые изначально предлагают свои услуги пользователям для сбора их персональных данных, информации о платежных картах и так далее, предупреждает Климарев из «Общества защиты интернета». Среди безопасных бесплатных сервисов он выделил Psiphon (разрабатывался за счет фонда канадского правительства для обхода «великого китайского фаерволла»), Lantern и Proton VPN, среди платных — Xeovo.

Важно обращать внимание на любые дополнительные ограничения со стороны VPN — у них могут быть свои правила, по которым они могут ограничить доступ к своим услугам, если пользователи качают пиратский контент с торрент-трекеров или нелегально смотрят кино в пиратском онлайн-кинотеатре, добавил Макаров из T.Hunter.

Предпочтение лучше отдавать коммерческим сервисам от известных разработчиков — с ними личные данные пользователя с большей вероятностью будут в безопасности: платный сервис зачастую предполагает больше ответственности со стороны вендора, согласен эксперт по кибербезопасности в «Лаборатории Касперского» Дмитрий Галов. Это подтверждает и Климарев: при выборе VPN-провайдера нужно ориентироваться на его популярность и авторитет, фактически их бизнес строится на доверии пользователей, и если станет известно об утечке данных, то ими попросту перестанут пользоваться. Для подтверждения собственной безопасности некоторые VPN-сервисы заказывают независимый аудит.

Дает ли VPN анонимность

Даже платные сервисы не гарантируют пользователю полную анонимность. «Для того чтобы повысить уровень безопасности, можно использовать несколько VPN или VPN вместе с браузером TOR. Также можно использовать VPN в той юрисдикции, власти которой не очень дружат с государством, в котором вы находитесь, и в таком случае запрос спецслужб одной страны будет обрабатываться около полугода, а за это время логи ваших действий уже скорее всего сотрут», — рассуждает Шакиров.

Он добавил, что отечественные VPN-сервисы использовать не рекомендуется, потому что они выполняют требования российской юрисдикции и, например, не дают доступ к заблокированным в России сайтам.

«Никто не гарантирует, что иностранные VPN-сервисы не сотрудничают с западными властями и не передают им информацию. Но если вы опасаетесь, что из-за ваших действий в сети к вам придут из ФБР, ЦРУ, Ми-6, «Моссад» и других спецслужб, то VPN вам будет мало», — полагает Климарев.

Законны ли VPN

Еще с 2017 года в России принят закон о запрете использования VPN-сервисов и анонимайзеров для обхода блокировок сайтов, которые признаны запрещенными в России, в противном случае они сами будут заблокированы. С 2019 года VPN-провайдеры были обязаны подключиться к федеральной государственной информационной системе Роскомнадзора с перечнем заблокированных сайтов, однако абсолютное большинство проигнорировали эти требования.

Блокировать VPN-сервисы Роскомнадзор начал только в 2021 году — сначала под ограничения попали VyprVPN и Opera VPN, а затем — еще шесть сервисов. В ведомстве объяснили, что их использование приводит к сохранению доступа к запрещенной информации и создает условия для незаконной деятельности, в том числе связанной с распространением наркотиков, детской порнографии, экстремизма и склонением к суициду.