-

1

Voice Interactive Paging Network

Information technology: VIP-Net , VIPNET

Универсальный русско-английский словарь > Voice Interactive Paging Network

См. также в других словарях:

-

Vipnet — Rechtsform AG Gründung 1998 Sitz Zagreb … Deutsch Wikipedia

-

VIPnet — est un opérateur de réseau de téléphonie mobile GSM en Croatie depuis juillet 1999. Il est souvent associé au préfixe 091. L arrivée de VIPnet mit fin au monopole d État de CRONET, le premier réseau de téléphonie mobile en Croatie (renommé plus… … Wikipédia en Français

-

VIPnet — Infobox Company | company name = VIPnet company type = Public company deletable image caption company slogan = Budi svoj. (translated: Be Yourself. foundation = 1999 location = Zagreb, Croatia key people = Mladen Pejković (CEO); Dino Dogan (CFO); … Wikipedia

-

VIPNET — abbr. Voice Interactive Paging Network (Netzwerk, MAN) Syn: VIP Net … United dictionary of abbreviations and acronyms

-

Communications in Croatia — Telephones main lines in use:1.950 million (1.700.000 POTS, 250.000 ISDN) (2006)Telephones mobile cellular:3.8 million (2006)ADSL lines:300.000 (2006)Mobile operators: * T Mobile Croatia (prefixes +38598, +38599; GSM 900 MHz, UMTS 2100 MHz, 2.300 … Wikipedia

-

Autobahnen in Kroatien — Der Infrastruktur und Telekommunikationssektor ist derzeit einer der sich am schnellsten entwickelnden Bereiche der kroatischen Wirtschaft. Die Investitionstätigkeit ist dabei wie schon in den letzten Jahren die Hauptstütze des Wachstums. [1] In… … Deutsch Wikipedia

-

Infrastruktur in Kroatien — Der Infrastruktur und Telekommunikationssektor ist derzeit einer der sich am schnellsten entwickelnden Bereiche der kroatischen Wirtschaft. Die Investitionstätigkeit ist dabei wie schon in den letzten Jahren die Hauptstütze des Wachstums. [1] In… … Deutsch Wikipedia

-

Mobilfunk in Kroatien — Der Infrastruktur und Telekommunikationssektor ist derzeit einer der sich am schnellsten entwickelnden Bereiche der kroatischen Wirtschaft. Die Investitionstätigkeit ist dabei wie schon in den letzten Jahren die Hauptstütze des Wachstums. [1] In… … Deutsch Wikipedia

-

Telekommunikation in Kroatien — Der Infrastruktur und Telekommunikationssektor ist derzeit einer der sich am schnellsten entwickelnden Bereiche der kroatischen Wirtschaft. Die Investitionstätigkeit ist dabei wie schon in den letzten Jahren die Hauptstütze des Wachstums. [1] In… … Deutsch Wikipedia

-

Verkehr in Kroatien — Der Infrastruktur und Telekommunikationssektor ist derzeit einer der sich am schnellsten entwickelnden Bereiche der kroatischen Wirtschaft. Die Investitionstätigkeit ist dabei wie schon in den letzten Jahren die Hauptstütze des Wachstums. [1] In… … Deutsch Wikipedia

-

List of deployed WiMAX networks — This is a list of deployed WiMAX networks and the bands they use.A;Angola: * MSTelcom is deploying a nationwide project at 2.5 GHz. About 60% of Luanda is covered. Data and voice over IP are among the services to be supplied to the end… … Wikipedia

Информация – один из наиболее важных ресурсов в наши дни. Для повышения уровня защиты и сетевой безопасности девелоперы из разных стран предлагают различные программы, способные сделать коннект более защищённым. Компания ИнфоТеКС, занимающая одно из лидирующих мест на отечественном рынке, предлагает свою личную разработку – ViPNet.

Что такое VipNet

VipNet (ВипНет) – комплект программного и аппаратного обеспечения, предлагающий гибкие VPN-решения для защищённой передачи информации.

При разработке ИнфоТеКС предусматривал решение нескольких ключевых задач, а именно:

- Способом создания виртуальной частной сети (VPN) с отдельным центром управления гарантировать безопасную передачу данных

- Разработать систему открытых ключей, главное назначение которой реализовать механизм электронно-цифровой подписи. Таким способом сделать возможным взаимодействие ИОК с продуктами других компаний, имеющих аналогичное оборудование (для работы с документами, бухгалтерией и т. д).

Сегодня ViPNet включает более десяти продуктов, среди которых наиболее востребованные: Administrator, Coordinator и Client. Именно эти модули являются основой для создания VPN и ИОК.

Для максимально продуктивного функционирования наиболее оптимально использовать операционные системы Виндовс 98SE, Me, 2000, XP, Server 2003.

Возможности VipNet для построения VPN

Основная функция ViPNet – создание межсетевого экрана для надёжного соединения, работы почтовой службы, системы обнаружения вторжений (IDS) и IM-клиента.

Для сети ViPNet не нужно покупать дополнительное оборудование. Также нет надобности в изменении существующей сети. Программа использует схему с автоматическим распределением, симметричными ключами шифрования и их обновлением.

Каждый пакет шифрует информацию, используя особенный производительный ключ, без любых процедур интеграции в сеть. Благодаря этому обеспечивается надёжная передача данных даже по небезопасным каналам, характеризующимся значительными потерями трафика.

ViPNet обеспечивает постоянную работу свойств безопасного соединения благодаря постоянной зашифровке всего IP-пакета, непрерывного обеспечения имитозащиты пакета, невозможности зашифровать определённую часть трафика, идущего в направлении защищенного узла. Софт использует протокол, обеспечивающий защиту даже через устройства NAT/PAT.

Пиринговые соединения оповещают объединённые узлы друг к другу автоматически. С помощью этой технологии появилась возможность реализовывать схему Client-to-Client, подразумевающую, что вне зависимости от точки подключения к сети и определённой VPN можно объединять компьютеры между собой.

ВАЖНО. ViPNet даёт возможность без временной раскодировки информации каскадировать соединения.

Влияние ViPNet на производительность системы

ViPNet имеет минимальное влияние на KPI системы. При реальной скорости в 88 Мбит в секунду (с пропускной способностью 100 Мбит/с) после установки программы скорость может уменьшиться до 80 Мбит/с. Аппаратная платформа непосредственно влияет на скорость зашифровки трафика.

Установка ViPNet Client

ViPNet Client — модуль обеспечения, разработанный с целью обезопасить рабочее пространство пользователя или сервера, где установлено прикладное программное обеспечение. Программа сортирует весь входящий и исходящий поток.

Установка ViPNet Client не составит трудностей. Непосредственно перед установкой нужно проверить сетевые настройки, наличие подсоединения к интернету, дату, время и месторасположение.

Также важно перепроверить, открыт ли порт UDP 55777 на всех сетевых устройствах.

ВипНет Клиент может некорректно работать с антивирусами, перед установкой его лучше удалить. Программа создаёт личный межсетевой экран ViPNet Firewall.

Инициализация ViPNet

Весь процесс установки занимает не более 10 минут:

- Откройте установщик, начинающийся с Client_RUSxxx, используя учётную запись администратора. Изначально пройдёт проверка наличия компонентов и их установка.

- Ознакомитесь с лицензионным соглашением, отметьте галочкой и нажмите «Продолжить».

- Высветится окно «Способы установки», нажимаем «Установить сейчас».

- В окне с запросом установить ключи выбирайте «Нет».

После завершения установки перезапустите компьютер. На этом этапе программа не готова к работе, так как не установлен ключевой набор. Его можно получить у администратора сети.

Настройка ViPNet

ВипНет Клиент настраивает администратор, используя программу Manager. В данной ситуации надобности в мануальных изменениях нет. Конфигурация Client применяется при изменении физического подключения.

Если же используется статическая трансляция адресов, меняют настройки на файерволе.

Первое, что нужно сделать — настроить сервер IP-адресов (определить адрес и выбрать сам сервер). Дальше, если есть необходимость соединения с другими узлами сети, зайдите в «Настройки», где нужно установить определённые параметры. Выполнив необходимые изменения, перейдите назад и из списка сетевых узлов кликните на нужный сервер. Перепроверьте наличие соединения. Если всё сделано корректно, выскочит сообщение о присоединении к серверу IP- адресов. В случае если ничего не появилось, перепроверьте настройки ещё раз.

Если установлено соединение с IP адресом, другие настройки будут выполнены автоматически.

Деинсталляция ViPNet Client

Удаление VipNet CSP – несложный процесс. Рассмотрим подробнее:

- Для начала, закройте все модули ViPNet.

- Войдите в «Пуск» и откройте папку с установленным обеспечением. Выберите «Удалить компоненты программы».

- Полностью удалить программу можно, выполнив такую последовательность: в окне «Добавить/Удалить», нажмите опцию «Удалить все компоненты», затем кликните «Далее».

ВНИМАНИЕ. Во время удаления программы появится окно, в котором нужно указать, можно ли удалять личные папки и файлы пользователя. В случае нажатия кнопки «Да» адресно-ключевые данные сетевого узла и хранилище почты будут полностью очищены.

Как только процесс удаления завершится, перегрузите компьютер.

Программа имеет ряд преимуществ, как технического, так и коммерческого характера. Кроме стандартных VPN-решений, компания ИнфоТеКС предлагает ряд дополнительных возможностей, среди которых чат, видеосвязь, собственная защищённая электронная почта и многое другое. Разработчик постоянно проводит различные курсы по подготовке администраторов и совершенствует собственный софт. ViPNet VPN – это самодостаточный продукт, не нуждающийся в дополнительных элементах и предлагающий оптимальную защиту для компаний. Пользуетесь ли Вы ViPNet? Поделитесь Вашим мнением в комментариях.

Время на прочтение

12 мин

Количество просмотров 117K

Жизнь сетевого инженера была счастливой и беззаботной, пока в ней не появился сертифицированный криптошлюз. Согласитесь, разбираться с решениями, предназначенными для шифрования каналов передачи данных по ГОСТу, задача не из легких. Хорошо, если это известные и понятные продукты. Вспомним ту же «С-Терра» (об их «С-Терра Шлюз» мы уже писали). Но что делать с более экзотичными решениями на базе собственных протоколов шифрования, например, «Континент» (от «Кода Безопасности») или ViPNet Coordinator HW (от «Инфотекса»)? В этой статье я постараюсь облегчить погружение в мир ViPNet (про «Континент» тоже когда-нибудь поговорим) и рассказать, с какими проблемами столкнулся сам и как их решал.

Сразу оговорюсь, что мы поговорим о сертифицированной на сегодня ФСБ и ФСТЭК версии 4.2.1. В актуальных версиях 4.3.х появилось много интересного, например, DGD (Dead Gateway Detection) и измененный механизм кластеризации, обеспечивающий практически бесшовное переключение, но пока это будущее. Я не буду глубоко погружаться в недра конфигурационных команд и файлов, акцентировав внимание на ключевых командах и переменных, а подробное описание по этим «ключам» можно будет найти в документации.

Для начала разберемся, как это все работает. Итак, координатор ViPNet выполняет несколько функций. Во-первых, это криптошлюз (КШ), который позволяет реализовать как Site-to-site, так и RA VPN. Во-вторых, он является сервером-маршрутизатором конвертов, содержащих зашифрованные служебные данные (справочники и ключи) или данные клиентских приложений (файловый обмен, деловая почта). Кстати, именно в справочниках хранятся файлы, содержащие информацию об объектах сети ViPNet, в том числе об их именах, идентификаторах, адресах, связях. Координатор также является источником служебной информации для своих клиентов.

Помимо этого, он может туннелировать трафик от компьютеров сети, где не установлено ПО ViPNet. Кстати, специалисты, работающие с этим решением, часто называют открытые хосты не «туннелируемыми узлами», а просто «туннелями». Это может сбить с толку инженеров, которые привыкли к другим VPN-решениям, где под туннелем подразумевают PtP-соединение между КШ.

В качестве протокола шифрования в ViPNet используется IPlir, также разработанный «Инфотексом». Для инкапсуляции трафика применяются транспортные протоколы IP/241 (если трафик не покидает широковещательный домен), UDP/55777 и TCP/80 (при недоступности UDP).

В концепции построения защищенных соединений лежат так называемые «связи», которые бывают двух типов. Первые (на уровне узлов) нужны для построения защищенного соединения между узлами, вторые (на уровне пользователей) необходимы для работы клиентских приложений. Но есть исключение: узлы администратора сети ViPNet требуют обоих типов связи.

Что же может в этой схеме пойти не так? Как показывает практика, особенностей работы действительно много, и далеко не все проблемы можно решить интуитивно, без «помощи зала», а что-то нужно просто принять как данность.

Координатор недоступен

«У нас недоступен координатор/клиент/туннель. Что делать?» – самый частый вопрос, с которым приходят новички при настройке ViPNet. Единственно верное действие в такой ситуации – включать регистрацию всего трафика на координаторах и смотреть в журнал IP-пакетов, который является важнейшим инструментом траблшутинга всевозможных сетевых проблем. Этот способ спасает в 80% случаев. Работа с журналом IP-пакетов также помогает лучше усвоить механизмы работы узлов ViPNet-сети.

Конверт не доставлен

Но журнал IP-пакетов, увы, бесполезен, когда речь заходит о конвертах. Они доставляются с помощью транспортного модуля (mftp), у которого есть свой журнал и своя очередь. Конверты по умолчанию передаются на «свой» координатор клиента (то есть тот, на котором зарегистрирован узел), и далее по межсерверным каналам, которые настроены между координаторами (то есть не напрямую по защищенному каналу). Значит, если вы захотите отправить письмо по деловой почте, то клиент упакует его в конверт и отправит сначала на свой координатор. Далее на пути могут быть еще несколько координаторов, и только после этого конверт попадет на узел адресата.

Из этого следуют два вывода. Во-первых, между клиентами не обязательно должна проверяться связь (по нажатию на F5 и соответствующей иконки в меню) для доставки конвертов. Во-вторых, если связь межу ними все-таки проверяется, это не гарантирует доставку, так как проблема может быть в одном из межсерверных каналов.

Диагностировать прохождение конвертов межсерверным каналам или между клиентом и координатором в неочевидных случаях можно с помощью журнала и очереди конвертов, а также логов на координаторе. Также транспортный модуль ViPNet-клиента можно настроить на прямую доставку конвертов, доставку через общую папку или SMTP/POP3 (но это совсем экзотичный вариант). Погружаться в эти настройки мы не будем.

Последствия перепрошивки

Проблемной может оказаться перепрошивка на актуальную версию старых железок, которые долго лежали, например, в качестве ЗИП. В процессе может появиться ошибка «unsupported hardware», которая сообщает либо о том, что у вас действительно неподдерживаемая аппаратная платформа устаревшей линейки G1 (это HW100 E1/E2 и HW1000 Q1), либо о проблемах в настройке BIOS или в некорректной информации, зашитой в DMI. Править ли самостоятельно DMI, каждый решает для себя сам, поскольку есть риск превратить оборудование в бесполезный «кирпич». С BIOS чуть проще: неверные настройки системы заключаются в выключенной функции HT (Hyper Threading) или выключенном режиме ACHI (Advanced Host Controller Interface) для HDD. Чтобы не гадать, в чем конкретно проблема, можно обратиться к флешке, с которой производится прошивка. На ней создаются файлы с диагностической информацией, в частности, в файле verbose.txt перечислены все поддерживаемые платформы с результатом сверки с вашей. Например, ошибка cpu::Vendor(#3)==’GenuineIntel’ 24 times => [Failed], скорее всего, сообщает о выключенном HT. Кстати, перепрошивку часто путают с обновлением, но это разные процессы. При обновлении сохраняются все настройки, а параметры, о которых было написано выше, не проверяются. А при перепрошивке вы возвращаетесь к заводским параметрам.

Неинформативные конфиги

Основным конфигурационным файлом HW является «iplir.conf», однако он не всегда отражает текущие параметры. Дело в том, что в момент загрузки драйвера IPlir происходит интерпретация этого конфига в соответствии с заложенной логикой, и не вся информация может быть загружена в драйвер (например, при наличии конфликтов IP-адресов). Инженеры, работавшие с программным координатором для Linux, наверняка знают о существовании команды «iplirdiag», которая отображает текущие настройки узлов, прогруженные в драйвер. В HW эта команда также присутствует в режиме «admin escape».

Самые популярные выводы это:

iplirdiag -s ipsettings —node-info <идентификатор узла> ##отображение информации об узле

iplirdiag -s ipsettings —v-tun-table ##отображение всех загруженных в драйвер туннелей

Немного остановимся на режиме «admin escape». По сути это выход из ViPNet shell в bash. Тут я солидарен с вендором, который рекомендует использовать данный режим только для диагностики и вносить какие-либо модификации только под присмотром техподдержки вендора. Это вам не обычный Debian, здесь любое неосторожное движение может вывести из строя ОС, защитные механизмы которой воспримут вашу «самодеятельность» как потенциальную угрозу. В связке с заблокированным по умолчанию BIOS это обрекает вас на негарантийный (читай «дорогой») ремонт.

(Un)split tunneling

Еще один факт, который знают далеко не все: по умолчанию ViPNet-клиент работает в режиме split tunnel (когда можно указать, какой трафик заворачивать в туннель, а какой нет). У ViPNet существует технология «Открытого Интернета» (позже переименована в «Защищенный интернет-шлюз»). Многие ошибочно приписывают этот функционал координатору, а не клиенту. На клиенте, который зарегистрирован за координатором с такой функцией, создается два набора предустановленных фильтров. Первый разрешает взаимодействие только с самим координатором и его туннелями, второй – с остальными объектами, но запрещает доступ к координатору ОИ и его туннелям. Причем, согласно концепции вендора, в первом случае координатор должен либо туннелировать прокси-сервер, либо сам являться прокси-сервером. Служебный трафик, а также прием и передача конвертов (как служебных, так и приложений), работают в любой конфигурации.

Служебные порты и TCP-туннель

Однажды я столкнулся с приложением, которое ни в какую не хотело работать через координатор. Так я узнал, что у координатора есть служебные порты, по которым незашифрованный трафик блокируется без возможности какой-либо настройки. К ним относятся UDP/2046,2048,2050 (базовые службы ViPNet), TCP/2047,5100,10092 (для работы ViPNet Statewatcher) и TCP/5000-5003 (MFTP). Тут подвела функции TCP-туннеля. Не секрет, что провайдеры любят фильтровать высокие порты UDP, поэтому администраторы, стремясь улучшить доступность своих КШ, включают функцию TCP-туннеля. Ресурсы в зоне DMZ (по порту TCP-туннеля) при этом становятся недоступны. Это происходит из-за того, что порт TCP-туннеля также становится служебным, и никакие правила межсетевых экранов и NAT (Network Address Translation) на него уже не действуют. Затрудняет диагностику тот факт, что данный трафик не регистрируется в журнале IP-пакетов, как будто его вовсе нет.

Замена координатора

Рано или поздно встает вопрос о замене координатора на более производительный или временный вариант. Например, замена HW1000 на HW2000 или программного координатора – на ПАК и наоборот. Сложность заключается в том, что у каждого исполнения своя «роль» в ЦУС (Центре управления сетью). Как правильно изменить роль, не потеряв связность? Сначала в ЦУС меняем роль на новую, формируем справочники, но не отправляем(!) их. Затем в УКЦ выпускаем новый DST-файл и проводим инициализацию нового Координатора. После производим замену и, убедившись, что все взаимодействия работоспособны, отправляем справочники.

Кластеризация и сбой ноды

Горячий резерв – это must have для любой крупной площадки, поэтому на них всегда закупался кластер старших моделей (HW1000, HW2000, HW5000). Однако создание кластера из более компактных криптошлюзов (HW50 и HW100) было невозможно из-за лицензионной политики вендора. В итоге владельцам небольших площадок приходилось серьезно переплачивать и покупать HW1000 (ну, или никакой отказоустойчивости). В этом году вендор, наконец, сделал дополнительные лицензии и для младших моделей координаторов. Так что с выходом версий 4.2.x появилась возможность собирать в кластер и их.

При первичной настройке кластера можно серьезно сэкономить время, не настраивая интерфейсы в режиме мастера или командами CLI. Можно сразу вписывать необходимые адреса в конфигурационный файл кластера (failover config edit), только не забудьте указать маски. При запуске демона failover в кластерном режиме он сам назначит адреса на соответствующие интерфейсы. Многие при этом боятся останавливать демон, предполагая, что адреса сменяются на пассивные или адреса сингл-режима. Не волнуйтесь: на интерфейсах останутся те адреса, которые были на момент остановки демона.

В кластерном исполнении существует две распространенные проблемы: циклическая перезагрузка пассивной ноды и ее непереключение в активный режим. Для того чтобы понять суть этих явлений, разберемся в механизме работы кластера. Итак, активная нода считает пакеты на интерфейсе и в случае, если за отведенное время пакетов нет, отправляет пинг на testip. Если пинг проходит, то счетчик запускается заново, если не проходит, то регистрируется отказ интерфейса и активная нода уходит в перезагрузку. Пассивная нода при этом отправляет регулярные ARP-запросы на всех интерфейсах, описанных в failover.ini (конфигурационный файл кластера, где указаны адреса, которые принимает активная и пассивная ноды). Если ARP-запись хоть одного адреса пропадает, то пассивная нода переключается в активный режим.

Вернемся к кластерным проблемам. Начну с простого – неперключение в активный режим. В случае если активная нода отсутствует, но на пассивной в ARP-таблице (inet show mac-address-table) ее mac-адрес все еще присутствует, необходимо идти к администраторам коммутаторов (либо так настроен ARP-кэш, либо это какой-то сбой). С циклической перезагрузкой пассивной ноды немного сложнее. Происходит это из-за того, что пассивная не видит ARP-записи активной, переходит в активный режим и (внимание!) по HB-линку опрашивает соседа. Но сосед-то у нас в активном режиме и аптайм у него больше. В этот момент пассивная нода понимает, что что-то не так, раз возник конфликт состояний, и уходит в перезагрузку. Так продолжается до бесконечности. В случае возникновения данной проблемы необходимо проверить настройки IP-адресов в failover.ini и коммутацию. Если все настройки на координаторе верны, то пришло время подключить к вопросу сетевых инженеров.

Пересечения адресов

В нашей практике нередко встречается пересечение туннелируемых адресов за разными координаторами.

Именно для таких случаев в продуктах ViPNet существует виртуализация адресов. Виртуализация – это своеобразный NAT без контроля состояния соединения один к одному или диапазон в диапазон. По умолчанию на координаторах эта функция выключена, хотя потенциальные виртуальные адреса вы можете найти в iplir.conf в строке «tunnel» после «to» в секциях соседних координаторов. Для того, чтобы включить виртуализацию глобально для всего списка, необходимо в секции [visibility] изменить параметр «tunneldefault» на «virtual». Если же хотите включить для конкретного соседа, то необходимо в его секцию [id] добавить параметр «tunnelvisibility=virtual». Также стоит убедиться, что параметр tunnel_local_networks находится в значении «on». Для редактирования виртуальных адресов параметр tunnel_virt_assignment необходимо перевести в режим «manual». На противоположной стороне нужно выполнить аналогичные действия. За настройки туннелей также отвечают параметры «usetunnel» и «exclude_from_tunnels». Результат выполненной работы можно проверить с помощью утилиты «iplirdiag», о которой я говорил выше.

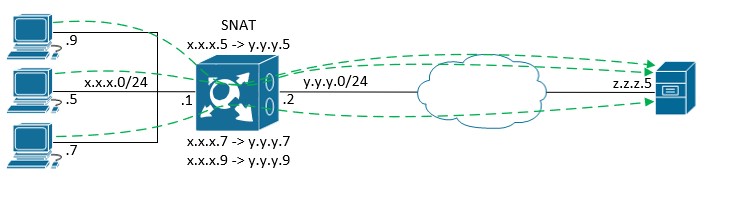

Конечно, виртуальные адреса приносят некоторые неудобства, поэтому администраторы инфраструктуры предпочитают минимизировать их использование. Например, при подключении организаций к информационным системам (ИС) некоторых госорганов этим организациям выдается DST-файл c фиксированным диапазоном туннелей из адресного плана ИС. Как мы видим, пожелания подключающегося при этом не учитываются. Как вписываться в этот пул, каждый решает для себя сам. Кто-то мигрирует рабочие станции на новую адресацию, а кто-то использует SNAT на пути от хостов к координатору. Не секрет, что некоторые администраторы применяют SNAT для обхода лицензионных ограничений младших платформ. Не беремся оценивать этичность такого «лайфхака», однако не стоит забывать, что производительность самих платформ все-таки имеет предел, и при перегрузке начнется деградация качества канала связи.

Невозможность работы GRE

Само собой, у каждого решения в IT есть свои ограничения по поддерживаемым сценариям использования, и ViPNet Coordinator не исключение. Достаточно назойливой проблемой является невозможность работы GRE (и протоколов, которые его используют) от нескольких источников к одному адресу назначения через SNAT. Возьмем, к примеру, систему банк-клиент, которая поднимает PPTP-туннель к публичному адресу банка. Проблема в том, что протокол GRE не использует порты, поэтому после прохождения трафика через NAT, socketpair такого трафика становится одинаковым (адрес назначения у нас одинаковый, протокол тоже, а трансляцию адреса источника мы только что произвели также в один адрес). Координатор реагирует на такое блокировкой трафика на фоне ошибки 104 – Connection already exists. Выглядит это так:

Поэтому, если вы используете множественные GRE-подключения, необходимо избегать применения NAT к этим подключениям. В крайнем случае выполнять трансляцию 1:1 (правда, при использовании публичных адресов это достаточно непрактичное решение).

Не забываем про время

Тему блокировок продолжаем событием номер 4 – IP packet timeout. Тут все банально: это событие возникает при расхождении абсолютного (без учета часовых поясов) времени между узлами сети ViPNet (координаторы и ViPNet-клиенты). На координаторах HW максимальная разница составляет 7200 секунд и задается в параметре «timediff» конфигурационного файла IPlir. Я не рассматриваю в этой статье координаторы HW-KB, но стоит отметить, что в версии KB2 timediff по умолчанию 7 секунд, а в KB4 – 50 секунд, и событие там может генерироваться не 4, а 112, что, возможно, собьет с толку инженера, привыкшего к «обычным» HW.

Нешифрованный трафик вместо зашифрованного

Новичкам бывает сложно понять природу 22 события – Non-encrypted IP Packet from network node – в журнале IP-пакетов. Оно означает, что координатор ждал с этого IP-адреса шифрованный трафик, а пришел нешифрованный. Чаще всего это происходит так:

- пользователь забыл залогиниться в ViPNet-клиент, или случайно разлогинился, но при этом пытается попасть на защищаемые ресурсы. В этом случае драйвер IPlir неактивен, а трафик, который по маршрутизации дошел до координатора, не был зашифрован на АРМ пользователя. По заголовкам пакета координатор видит, что все легально: адрес источника принадлежит АРМ с ViPNet-клиентом, адрес назначения – защищенному или туннелируемому узлу. Значит, и трафик должен приходить зашифрованным, но это не так, поэтому его надо заблокировать. Частным случаем данного сценария является ситуация, когда в сети поменялись адреса, и на том адресе, на котором был защищенный ViPNet-клиент, АРМ оказался туннелируемый. Но координатор все еще считает, что на этом адресе есть ViPNet-клиент, и поэтому нешифрованный трафик блокируется;

- с одной стороны взаимодействия отсутствуют связи. Например, вы связали два координатора, а справочники и ключи отправили только на один (или до второго они не дошли). В этом случае первый будет ждать зашифрованный трафик, но второй, так как не знает о существовании первого, будет присылать только незашифрованный;

- туннели прописываются вручную локально на КШ. Чтобы смоделировать такой сценарий, нужно два связанных координатора. На одном прописываем собственные туннели и туннели соседа, на втором «забываем» это сделать. При такой настройке трафик, исходящий от туннелей второго координатора к туннелям первого, шифроваться не будет, и на первом координаторе возникнет 22 событие.

Обработка прикладных протоколов (ALG)

На многих межсетевых экранах, включая ViPNet Coordinator, могут возникать проблемы с прохождением SIP через NAT. С учетом того, что виртуальные адреса – это внутренний NAT, проблема может возникать, даже когда в явном виде NAT не используется, а используются только виртуальные адреса. Координатор обладает модулем обработки прикладных протоколов (ALG), который должен эти проблемы решать, но не всегда это работает так, как хотелось бы. Не буду останавливаться на механизме работы ALG (на эту тему можно написать отдельную статью), принцип одинаков на всех МСЭ, изменяются лишь заголовки прикладного уровня. Для корректной работы протокола SIP через координатор необходимо знать следующее:

- при использовании NAT должен быть включен ALG;

- при использовании виртуальной адресации ALG должен быть включен на обоих узлах, участвующих во взаимодействии (координатор-координатор, координатор-клиент), даже если виртуальная видимость установлена только с одной стороны;

- при использовании реальной видимости и отсутствии NAT необходимо выключить ALG для того, чтобы он не вмешивался в работу SIP;

- ALG-линейки 3.х и 4.х несовместимы (строго говоря, в линейке 3.х вообще не было возможности как-то им управлять). В таком сценарии гарантировать корректную работу SIP вендор не может.

Управляется модуль командами группы «alg module» из привилегированного режима (enable).

В заключение

Я постарался рассмотреть самые злободневные проблемы, обозначить их корни и рассказать о решениях. Конечно, это далеко не все особенности ViPNet, поэтому рекомендую не стесняться – обращаться в поддержку и спрашивать совета в коммьюнити (на форуме вендора, в телеграмм-канале, в комментариях под этим постом). А если вам не хочется погружаться во все сложности работы с ViPNet или это слишком трудозатратно, то всегда можно отдать управление вашей ViPNet-сетью в руки профессионалов.

Автор: Игорь Виноходов, инженер 2-ой линии администрирования «Ростелеком-Солар»

Российский разработчик программно-аппаратных VPN-решений и средств криптографической защиты информации. Входит в ТОП-5 крупнейших компаний России в сфере защиты информации.

Компания ИнфоТеКС выпускает более 50 различных продуктов (программных и программно-аппаратных комплексов), каждый из которых может содержать в себе несколько функциональных модулей.

Ключевой разработкой ИнфоТеКС является технология ViPNet. На сегодняшний день это самое масштабируемое отечественное решение для построения универсальных защищенных сетей.

VIPNET NETWORK SECURITY

- ViPNet Administrator — Программное обеспечение, предназначенное для развертывания и администрирования сети ViPNet корпоративного масштаба

- ViPNet Client — программный комплекс для защиты рабочих мест пользователей.

- ViPNet Coordinator HW — семейство шлюзов безопасности, входящих в состав продуктовой линейки ViPNet Network Security

- ViPNet StateWatcher — Программный комплекс мониторинга защищенных сетей

- ViPNet xFirewall — шлюз безопасности — межсетевой экран следующего поколения

- ViPNet Connect — Приложение для конфиденциального общения корпоративных пользователей

- ViPNet IDS HS — система обнаружения вторжений, осуществляющая мониторинг и обработку событий внутри хоста.

- ViPNet Coordinator KB — Модельный ряд шлюзов безопасности ViPNet, удовлетворяющий требованиям к средствам криптографической защиты информации по классу KB

- ViPNet Coordinator VA — Виртуализированный шлюз безопасности для защиты каналов связи

- ViPNet HSM — Высокопроизводительная программно-аппаратная криптографическая платформа

- ViPNet IDS NS — программно-аппаратный комплекс для обнаружения вторжений в информационные системы.

VIPNET PKI

- ViPNet PKI Client — Универсальный клиент для работы в инфраструктуре открытых ключей

- ViPNet Administrator — Программное обеспечение, предназначенное для развертывания и администрирования сети ViPNet корпоративного масштаба

- ViPNet CSP 4 — Cертифицированный криптопровайдер

- ViPNet PKI Service — Программно-аппаратный комплекс для генерации ключей, формирования и проверки электронной подписи (ЭП), шифрования данных

- ViPNet Coordinator IG — Индустриальные шлюзы безопасности с поддержкой промышленных протоколов, обеспечивающие защиту каналов связи и сетевое экранирование

- ViPNet SIES — ViPNet SIES — встраиваемые решения для индустриальной безопасности

- ViPNet HSM — Высокопроизводительная программно-аппаратная криптографическая платформа в составе продуктовой линейки ViPNet PKI

VIPNET MOBILE SECURITY

- ViPNet Connect — Приложение для конфиденциального общения корпоративных пользователей

- ViPNet JCrypto SDK — Провайдер криптографических функций

VIPNET INDUSTRIAL SECURITY

- ViPNet Coordinator IG — Индустриальные шлюзы безопасности с поддержкой промышленных протоколов, обеспечивающие защиту каналов связи и сетевое экранирование

- ViPNet SIES — ViPNet SIES — встраиваемые решения для индустриальной безопасности

THREAT DETECTION AND RESPONSE

- ViPNet IDS HS — система обнаружения вторжений, осуществляющая мониторинг и обработку событий внутри хоста.

- ViPNet IDS MC — Cистема централизованного управления и мониторинга состояния сенсоров

- ViPNet IDS NS – это программно-аппаратный комплекс для обнаружения вторжений в информационные системы, функционирующий на основе динамического анализа сетевого и прикладного трафика стека протоколов TCP/IP

VIPNET ENDPOINT SECURITY

- ViPNet Client 4

- ViPNet Connect — Приложение для конфиденциального общения корпоративных пользователей

- ViPNet SafeBoot — Высокотехнологичный программный модуль доверенной загрузки уровня UEFI BIOS

- ViPNet IDS HS

- ViPNet SafePoint — Комплексная система защиты информации от несанкционированного доступа уровня ядра операционной системы.

- ViPNet Terminal 4 — Защищенный терминальный клиент сети ViPNet

- ViPNet EndPoint Protection — Защита рабочих станций от внешних и внутренних угроз

VIPNET EDI

- ViPNet EDI Client G2G 3 — ViPNet EDI Client G2G 3 – сертифицированный программный комплекс (ПК), предназначенный для подготовки запросов и ответов, отправляемых через систему межведомственного электронного взаимодействия (СМЭВ)

- ViPNet EDI Inspection G2G 3 — Программный комплекс для управления учетными записями пользователей ViPNet EDI G2G 3

- ViPNet EDI Soap Gate 3 — ViPNet EDI Soap Gate 3 – сертифицированный программно-аппаратный комплекс (ПАК), предназначенный для работы с системой межведомственного электронного взаимодействия (СМЭВ)

Возврат к списку

В данной статье вы познакомитесь с технологией ViPNet от компании «ИнфоТеКС» (АО «Информационные Технологии и Коммуникационные Системы») — ведущий отечественный разработчик и производитель высокотехнологичных программных и программно-аппаратных средств защиты информации.

Технология ViPNet — это собственная разработка компании ИнфоТеКС, которая позволяет не только строить полноценную VPN, но и обеспечивать межсетевое экранирование и защиту от несанкционированного доступа к конфиденциальной информации.

Технология ViPNet — технология, предназначенная для развертывания защищенных виртуальных частных сетей (VPN) поверх глобальных и локальных сетей.

ViPNet основана на проприетарном протоколе, не являющимся сессионным, как, например, IPSec. Основными преимуществами, которые обеспечивает технология ViPNet, являются устойчивость работы и бесшовное переключение между каналами связи.

Продукты ViPNet исходно задумывались и создавались под сценарии корпоративного рынка: для всех них доступно централизованное управление политиками информационной безопасности, ключевой информацией, версиями программного обеспечения на любом узле сети ViPNet.

Архитектура продуктов ViPNet состоит из управляющих, серверных (сетевых) и клиентских компонентов. В ряде случаев, для защиты достаточно установки серверных компонентов — программных и программно-аппаратных комплексов ViPNet Coordinator.

«Сердце» технологии — ViPNet-драйвер:

- обеспечивает контроль всего IP-трафика, шифрование (расшифрование) трафика;

- работает между канальным и сетевым уровнем модели OSI;

- обрабатывает IP-пакеты до того как они будут обработаны стеком протоколов TCP/IP и переданы на прикладной уровень;

- активизируется только после авторизации в ПО ViPNet до загрузки прикладных сервисов и системных служб операционной системы.

Задачей VPN-сети, развернутой с помощью технологии ViPNet, помимо типовой задачи VPN-сетей – защиты трафика в глобальных сетях, является задача обеспечить защиту трафика различных сетевых устройств в процессе информационного обмена между ними на всем пути от узла-источника к узлу-получателю независимо от расположения этих узлов.

На этом пути может находиться разнородная сетевая инфраструктура, включающая Интернет, корпоративные, локальные сети и их сегменты.

Виртуальная сеть строится как с использованием программных компонентов ViPNet, путем установки на компьютеры ПО ViPNet Client, ПО ViPNet Coordinator, ПО ViPNet Coordinator Linux, а также программно-аппаратных комплексов ViPNet серии HW100/1000/2000/5000.

В виртуальную сеть могут включаться также мобильные устройства на платформах IOS, Android c установленным специальным ПО ViPNet Client под эти платформы.

Идентификаторы объектов сети ViPNet

- Сеть ViPNet 1971 — уникальный 4-символьный шестнадцатеричный идентификатор (номер сети ViPNet);

- Сетевой Узел 19710012 — уникальный 8-символьный шестнадцатеричный идентификатор: 1971 – номер сети, 0012 – номер СУ;

- Пользователь 1971000D — уникальный 8-символьный шестнадцатеричный идентификатор: 1971 – номер сети, 000D – номер пользователя;

- Роль 001D — уникальный 4-символьный шестнадцатеричный идентификатор.

Структура сетевого адреса позволяет иметь до 65535 сетей ViPNet, в каждой сети может быть до 65535 сетевых узлов, на каждом из которых может быть зарегистрировано до 65535 пользователей.

Продукты ViPNet

1. ViPNet Administrator

Программное обеспечение, предназначенное для развертывания и администрирования сети ViPNet корпоративного масштаба Windows. ViPNet Administrator 4 — программный комплекс, предназначенный для настройки и управления защищенной сетью, включающий в себя:

- ViPNet NCC (Центр управления сетью, ЦУС) — приложение для конфигурирования и управления виртуальной защищенной сетью ViPNet.

- ViPNet KCA (Удостоверяющий и ключевой центр, УКЦ) — приложение, которое выполняет функции центра формирования ключей шифрования и персональных ключей пользователей.

- Функции Удостоверяющего центра — издание сертификатов для аутентификации, электронной подписи, шифрования и других криптографических операций.

- Криптографические алгоритмы зависят от используемого криптопровайдера в данном случае это ViPNet CSP.

2. ViPNet Client

ViPNet Client (Клиент) — это программный комплекс, выполняющий на рабочем месте пользователя или сервере с прикладным ПО функции VPN-клиента, персонального сетевого экрана, клиента защищенной почтовой системы, а также криптопровайдера для прикладных программ, использующих функции подписи и шифрования.

ViPNet Client поддерживает работу на компьютерных устройствах под управлением ОС Microsoft Windows, Linux, OS X, ios и Android.

3. ViPNet Coordinator HW

ViPNet Coordinator HW — семейство шлюзов безопасности, входящих в состав продуктовой линейки ViPNet Network Security.

Программно-аппаратные комплексы (ПАК) ViPNet Coordinator HW — модельный ряд шлюзов безопасности, предназначенных для построения виртуальной сети ViPNet и обеспечения безопасной передачи данных между ее защищенными сегментами, а также фильтрации IP-трафика.

ViPNet Coordinator HW 5 — шлюз безопасности, реализующий концепцию NGFW (Next-Generation Firewall — межсетевой экран нового поколения).

NGFW — межсетевой экран для глубокой фильтрации трафика, интегрированный с IDS (Intrusion Detection System, система обнаружения вторжений) или IPS (Intrusion Prevention System, система предотвращения вторжений) и обладающий возможностью контролировать и блокировать трафик на уровне приложений.

4. ViPNet Coordinator IG

Индустриальные шлюзы безопасности с поддержкой промышленных протоколов, обеспечивающие защиту каналов связи и сетевое экранирование.

Программно-аппаратный комплекс (ПАК) ViPNet Coordinator IG может быть использован на всех уровнях автоматизированных систем управления (АСУ) – полевом уровне, уровне автоматического управления и уровне оперативно-диспетчерского управления, а также для организации демилитаризованной зоны (DMZ) со стороны промышленной сети.

DMZ (Demilitarized Zone — демилитаризованная зона, ДМЗ) — сегмент сети, содержащий общедоступные сервисы и отделяющий их от частных.

В качестве общедоступного может выступать, например, веб-сервис: обеспечивающий его сервер, который физически размещён в локальной сети (Интранет), должен отвечать на любые запросы из внешней сети (Интернет), при этом другие локальные ресурсы (например, файловые серверы, рабочие станции) необходимо изолировать от внешнего доступа.

5. ViPNet Coordinator KB

Модельный ряд шлюзов безопасности ViPNet, удовлетворяющий требованиям к средствам криптографической защиты информации по классу KB.

Средства криптографической защиты информации (СКЗИ) класса КВ применяются, когда злоумышленники могут располагать исходными текстами прикладного ПО, входящего в среду функционирования и взаимодействующего с СКЗИ.

6. ViPNet Coordinator VA

Программный комплекс ViPNet Coordinator VA 4 — шлюз безопасности в виртуальном исполнении, предназначенный для обеспечения безопасной передачи данных между защищенными сегментами виртуальной сети ViPNet, а также фильтрации IP-трафика.

ViPNet Coordinator VA 5 — шлюз безопасности в виртуальном исполнении, реализующий концепцию NGFW (Next-Generation Firewall — межсетевой экран нового поколения).

7. ViPNet CryptoFile

ViPNet CryptoFile — ПО для ОС Windows, выполняющее прикладные функции шифрования и подписи файлов. ViPNet CryptoFile работает с сертификатами ключей проверки электронных подписей любого установленного в операционной системе криптопровайдера.

8. ViPNet CSP

ViPNet CSP 4 — российский криптопровайдер, сертифицированный ФСБ России как средство криптографической защиты информации (СКЗИ) и электронной подписи. ViPNet CSP поддерживает работу на компьютерных устройствах под управлением ОС Microsoft Windows, Linux.

9. ViPNet CSS Connect

ViPNet CSS Connect — приложение для защищенного общения корпоративных пользователей. ViPNet CSS Connect обеспечивает голосовые коммуникации, отправку текстовых сообщений, в том числе с вложениями, со стационарных компьютеров, ноутбуков и мобильных устройств. Пользователи ViPNet CSS Connect общаются конфиденциально по каналам защищенной сети ViPNet.

ViPNet CSS Connect поддерживает работу на компьютерных устройствах под управлением ОС Microsoft Windows, Linux, OS X, ios и Android.

10. ViPNet IDS HS

ViPNet IDS HS — система обнаружения вторжений, осуществляющая мониторинг и обработку событий внутри хоста. ViPNet IDS HS использует сигнатурный и эвристический методы анализа атак на основе правил и сигнатур, разработанных в России.

За счет централизованного управления агентами, настройками и группами правил на хостах администраторы по информационной безопасности могут оперативно реагировать на события безопасности в сети.

11. ViPNet IDS MC

ViPNet IDS MC (Management Center) – это центр управления и мониторинга, который позволяет осуществлять централизованное и групповое управление компонентами решения TDR (сетевыми средствами обнаружения вторжений ViPNet IDS NS, хостовыми средствами обнаружения вторжений ViPNet IDS HS и системой интеллектуального анализа угроз безопасности информации ПАК ViPNet TIAS).

12. ViPNet IDS NS

Программно-аппаратный комплекс (ПАК) ViPNet IDS NS – это сетевой сенсор обнаружения сетевых атак и вредоносного программного обеспечения в файлах, передаваемых в сетевом трафике, и предназначенный для интеграции в компьютерные сети с целью повышения уровня защищенности информационных систем, центров обработки данных, рабочих станций пользователей, серверов и коммуникационного оборудования

13. ViPNet TIAS

ViPNet TIAS (Threat Intelligence Analytics System) — программно-аппаратный комплекс, предназначенный для автоматического выявления инцидентов на основе анализа событий информационной безопасности.

ViPNet TIAS в автоматическом режиме анализирует весь поток входящих событий от сенсоров, находит взаимосвязи между ними и выявляет действительно значимые угрозы, являющиеся инцидентами информационной безопасности.

База метаправил и математическая модель принятия решений разрабатывается и обновляется экспертами компании «Перспективный мониторинг» на основе знаний об угрозах, получаемых в результате анализа инструментов и техник выполнения атак — Threat Intelligence.

Анализ угроз (Threat Intelligence) — это знания, которые получены на основе фактических данных о существующей или возникающей угрозе или опасности для активов и которые могут использоваться для принятия решений о реагировании субъекта на эту угрозу или опасность.

14. ViPNet Password Generator

Программа для генерации надежных паролей. Пароль пользователя формируется из специальной парольной фразы, которая состоит из набора грамматически согласованных между собой слов. Слова выбираются случайным образом из специальных словарей.

15. ViPNet Policy Manager

ViPNet Policy Manager — система централизованного управления политиками безопасности для отдельных узлов и групп узлов защищенной сети ViPNet.

16. ViPNet xFirewall

Программно-аппаратный комплекс (ПАК) ViPNet xFirewall 5 – это шлюз безопасности – межсетевой экран нового поколения (NGFW), сочетающий функции классического межсетевого экрана: анализ состояния сессии, проксирование, трансляция адресов; с расширенными функциями анализа и фильтрации трафика такими как: глубокая инспекция протоколов, выявление и предотвращение компьютерных атак, инспекция SSL/TLS-трафика, взаимодействие с антивирусными решениями, DLP и песочницами.

ПАК ViPNet xFirewall 5 устанавливается на границе сети, предназначен для комплексного решения задач информационной безопасности в корпоративных сетях, позволяет создать гранулированную политику безопасности на основе учетных записей пользователей и списка приложений, обеспечивает обнаружение и нейтрализацию сетевых вторжений.

В статье описан не полный список программных продуктов компании ИнфоТеКС. На официальном сайте компании можно ознакомиться со всем списком ПО, а на сайте Учебного центра ИнфоТеКС можно записаться на очные или дистанционные курсы по технологиям ViPNet.

ViPNet Client это клиентская часть программно-аппаратного комплекса Средств Криптографической Защиты Информации ViPNet Coordinator HW от компании Infotecs. Сертифицирован ФСТЭК и ФСБ России.

Vipnet client является программной частью виртуальной защищенной сети организации и отвечает за программное шифрование сетевых пакетов до координатора ViPNet HW1000 (существуют и HW100, HW2000 и HW5000). От координатора, за которым заведен конкретный ViPNet клиент до целевого координатора, за который заведен запрашиваемый информационный ресурс компании происходит уже аппаратное шифрование.

Сам ViPNet Client является хорошим межсетевым экраном, которым не сложно управлять. Куда-то не идёт трафик? Открываешь журнал IP-пакетов и смотришь почему эти пакеты были заблокированы и на основании указанной причины создаешь фильтр открытой или закрытой сети.

При установки ViPNet клиент создает свой сетевой драйвер, который инициирует до координатора VPN соединение. Драйвер они написали сами, и на базе какого типа VPN-соединения создан Infotecs не признаётся — оно и понятно, иначе ПО было бы менее безопасно. По умолчанию виртуальная сеть имеет нумерацию адресов 11.0.0.X.

ViPNet Client что это за программа? Защитная программа для сети организаций.

Кто использует этот программный продукт?

На самом деле ViPNet используется во множестве компаний, которые так или иначе обрабатывают персональные данные, например:

- банки;

- государственный структуры;

- коммерческие фирмы, взаимодействующие с гос. структурами;

- прочие организации, которые обрабатывают, хранят или используют персональные данные.

Существуют и другие СКЗИ, поэтому они могут использовать решения другой фирмы. Однако, если конкретная Гос. структура использует ViPNet, то коммерческая фирма, которая хочет с ней взаимодействовать тоже вынуждена использовать именно VIPNet. Тут вопрос чисто технический, так как иначе просто не получится подключиться.

Опасен ли ViPNet?

Он безопасен на 100%, так как его исходный код проверили ФСТЭК и ФСБ, подтвердив его безопасность. В нашей стране оставлять закладки для правительства не принято, да и в этом случае, уволенные сотрудники ФСБ давно бы об этом рассказали, по примеру Сноудена.

ViPNet Client мешает выходить в Интернет?

Может! Его задача в том и состоит, чтобы в организовать защищенную сеть, в которую не смогут проникнуть посторонние, поэтому при его работе интернет будет недоступен.

Как выключить ViPNet Client?

Если вы знаете пароль клиента и администратора, тогда достаточно открыть ViPNet клиент — ввести пароль пользователя. Далее открыть вкладку «Войти в режим администратора» — ввести пароль администратора (он задается администратором сети и имеет срок действия максимум 365 дней). Далее открываем вкладку Файл Конфигурации Отключить защиту — нажимаем отключить защиту. И всё, интернет должен быть вновь доступен.

Что делать, если не знаешь паролей от него?

В том случае, если указанных выше паролей вы не знаете, тогда можно зайти в безопасный режим. Открыть папку C:Program FilesInfotecsViPNet Client или C:Program FilesInfotecsViPNet Client и там переименовать файл Monitor.exe в Monitor1.exe. После перезагрузки в обычный режим ViPNet скажет ошибку и система успешно запустится — скорее всего интернет станет доступен.

Если и это не помогло — нужно его удалять и вручную вычищать остатки, но об этом я напишу в следующей статье.

Похожие материалы:

Все теги:

Lazarus,

Python,

ViPNet,

антивирус,

Веб-разработка,

вирус,

восстановление системы,

железо,

интернет,

Легальность ПО,

ноутбук,

обучение,

ОС,

пароли,

свободные программы,

СКЗИ,

социальные сети,

условно-бесплатное ПО,

учет заявок,