ViPNet CSP 4 | Инфраструктура открытых ключей, Шифрование

| Криптографические механизмы ViPNet CSP 4.2 | Windows | Linux | |

| Вычисление хэш-функции | ГОСТ Р 34.11-941 и ГОСТ 34.11-2012 | ✔ | ✔ |

| Шифрование и имитозащита данных | ГОСТ 28147-89 | ✔ | ✔ |

| Формирование и проверка электронной подписи | ГОСТ Р 34.10-2001

2 и ГОСТ 34.10-2012 |

✔ | ✔ |

| Генерация долговременных ключей | ГОСТ Р 34.10-20012 и ГОСТ 34.10-2012 | ✔ | ✔ |

| Симметричное шифрование | ГОСТ 28147-89 | ✔ | ✔ |

| Поддержка CMS | ✔ | ✔ | |

| Создание защищенного TLS-соединения | ✔ | ||

| Полные названия и типы устройств | Поддержка в ViPNet CSP для Windows | Поддержка в ViPNet CSP для Linux | |

| Универсальная электронная карта (УЭК) | ✔ | ||

| Смарт-карты и токены семейств ESMART Token, ESMART Token ГОСТ | ✔ | ||

| Infotecs Software Token — программная реализация стандарта PKCS#11 | ✔ | ✔ | |

| Смарт-карты aKey S1000, aKey S1003, aKey S1004 производства компании Ak Kamal Security | ✔ | ||

| Виртуальный токен ViPNet HSM производства ОАО «ИнфоТеКС» | ✔ | ||

| Персональные электронные ключи и смарт-карты JaCarta PKI

производства компании «Аладдин Р.Д.» |

✔ | ✔ | |

| Смарт-карты Gemalto Optelio Contactless D72, KONA 131 72K и JaCarta LT с апплетом от компании «Аладдин Р.Д.» | ✔ | ||

| Смарт-карты CardOS/M4.01a, CardOS V4.3B, CardOS V4.2B, CardOS V4.2B DI, CardOS V4.2C, CardOS V4.4 производства компании Atos (Siemens) | ✔ | ||

| Персональные электронные ключи eToken ГОСТ и JaCarta ГОСТ производства компании «Аладдин Р.Д.» | ✔ | ✔ | |

| Электронные идентификаторы Рутокен ЭЦП и Рутокен Lite производства компании «Актив» | ✔ | ✔ | |

| Электронные идентификаторы Рутокен и Рутокен S производства компании «Актив» | ✔ | ✔ | |

| Персональные электронные ключи eToken PRO (Java), eToken PRO,

смарт-карты eToken PRO (Java), eToken PRO, JaCarta PRO производства компании «Аладдин Р.Д.» |

✔ | ✔ |

Обзор возможностей VipNet Client — статьи Интелком.

VipNet Client — многофункциональный программный комплекс для защиты локальных и удалённых рабочих мест сотрудников, сертифицированный ФСБ России. Решение разработано отечественной компанией «ИнфоТеКС» на базе технологии ViPNet. На сегодняшний день это одна из самых масштабируемых технологий построения защищённых сетей на отечественном рынке. Программный комплекс «ВипНет Клиент» выпускается в модификациях для трёх операционных систем: Microsoft Windows, Linux и OS X. Версия ViPNet Client 4 for Linux включена в Единый реестр российского программного обеспечения и полностью соответствует требованиям государственной программы импортозамещения.

Назначение программного комплекса

«ВипНет Клиент» обеспечивает защиту корпоративных рабочих станций от внешних и внутрисетевых угроз путём фильтрации трафика. В дополнение к этому программный комплекс обеспечивает безопасную работу удалённых сотрудников в корпоративных системах и сервисах. Защищённый мобильный и веб-доступ к ресурсам компании организуется с помощью зашифрованного канала связи. Возможностей обычной виртуальной частной сети (VPN) в подобных ситуациях недостаточно, поскольку в технологии VPN не предусмотрены функции обнаружения и блокировки атак. ViPNet же отлично справляется с задачей обеспечения информационной безопасности при обмене данными между географически распределёнными сетями.

Сертификат соответствия требованиям Федеральной службы безопасности России подтверждает, что «ВипНет Клиент» может использоваться для криптографической защиты конфиденциальной информации, за исключением данных, составляющих гостайну. Приведённый в сертификате обзор возможностей ViPNet Client включает:

- создание и управление ключевой информацией;

- шифрование файлов и данных в оперативной памяти;

- шифрование IP-трафика;

- вычисление значения хэш-функции для файлов и данных в оперативной памяти;

- защита TLS-соединений;

- реализация функционала электронной подписи в соответствии с Федеральным законом от 06.04.2011 №63-ФЗ «Об электронной подписи».

Сценарии применения «ВипНет Клиента»

Программный комплекс может использоваться в различных назначениях.

- В качестве VPN-клиента с функциями шифрования трафика и имитозащиты IP-пакетов. Решение обеспечивает безопасность конфиденциальных данных, обмен которыми осуществляется через каналы связи общего пользования внутри корпоративной VPN-сети.

- В роли персонального сетевого экрана (данный сценарий применения актуален только для версий ПК для Windows и Linux). Путём фильтрации трафика программный комплекс надёжно защищает компьютеры локальной сети от всех типов внешних угроз.

- Как инструмент контроля сетевой активности приложений и компонентов ОС (данный сценарий применения актуален исключительно для версии ПК для Windows). ViPNet Client снимет со штатного специалиста по информационной безопасности значительную часть рутинной нагрузки, позволит всегда быть в курсе текущих сетевых активностей и оперативно реагировать на выявленные аномальные процессы.

- Для защиты сети от внутренних угроз. Соединение пользователей между собой, связь с корпоративными системами и сервисами осуществляется через защищённые каналы по схеме «точка – точка». Такой подход позволяет оградить информацию от постороннего доступа внутри локальной сети компании.

- Для защиты коммуникации пользователей. «ВипНет Клиент» легко интегрируется со всеми решениями линейки ViPNet Network Security. Его совместное использование с приложениями «ВипНет Коннект» и «ВипНет Деловая почта» позволяет создать всестороннюю и надёжную защиту для общения пользователей. Предусмотрена возможность интеграции программного комплекса с корпоративными системами IP-телефонии и видеоконференцсвязи.

- Для защиты виртуальных машин. «ВипНет Клиент» подходит для запуска на виртуальных серверах. Предусмотрена возможность использования средств защиты ViPNet в VDI-средах.

- Для организации повсеместного стабильного доступа. Программный комплекс обеспечивает одинаково качественный доступ к корпоративным системам и сервисам с мобильных и десктопных устройств, независимо от местоположения пользователей (при использовании решения ViPNet Network Security).

Завершая обзор ViPNet Client, следует отметить, что использование данного средства защиты информации не влияет на работу сторонних приложений на ПК пользователей.

Наше предложение

Купить программный комплекс «ВипНет Клиент», заказать его установку и настройку можно в ООО «Интелком». Мы являемся официальным партнёром компании-разработчика сертифицированных средств защиты информации «ИнфоТеКС». «Интелком» более 10 лет занимается обеспечением комплексной информационной безопасности на предприятиях государственного, промышленного и коммерческого секторов. Наша деятельность сертифицирована ФСТЭК и ФСБ России. Нам доверяют правительства Московской и Тульской областей, МФЦ 20 городов России, ведущие оборонные предприятия и крупнейшие вузы страны. Наши проекты отмечены благодарственными отзывами Госдумы, УФМС, МВД, ФСБ и МЧС РФ, госкорпораций «РОСТЕХ» и «Высокоточные комплексы». Обращаясь в ООО «Интелком», вы можете быть уверены в надёжной защите ваших информационных систем. На все работы предоставляются долгосрочные гарантии.

ViPNet Client

ViPNet Client представляет собой программный комплекс, предназначенный для защиты компьютеров корпоративных пользователей. Благодаря встроенной функции фильтрации трафика, обеспечивается надежная защита от внешних и внутренних сетевых атак. ViPNet Client поддерживает работу на компьютерах под управлением операционных систем Windows, Linux и OS X.

СКАЧАТЬ VIPNET CSP

СКАЧАТЬ VIPNET CLIENT 4.3

Установка и настройка ViPNet

Установка ViPNet Client

Установить ViPNet Client 4.3 на компьютер

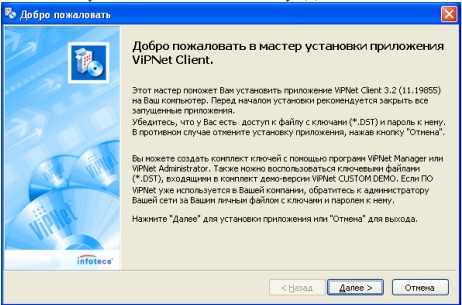

1 Для установки VipNet Client запустите установочный файл Setup.exe и в открывшемся окне установки нажмите на кнопку Далее.

Проблемы с ViPNet на Windows 10?

Возможно вас заинтересует, как установить ViPNet на Windows 10, читайте на нашем сайте. У многих пользователей возникают ошибки с программой в 10-й версии Windows. В статье приведено некоторое решение этой проблемы.

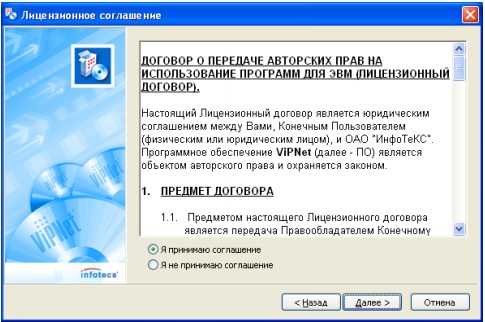

2 Примите условия лицензионного соглашения и нажмите на кнопку Далее.

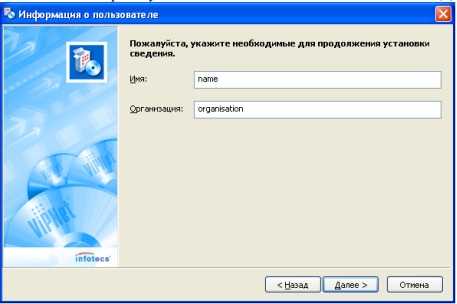

3 На все остальные вопросы установщика последовательно отвечайте Далее.

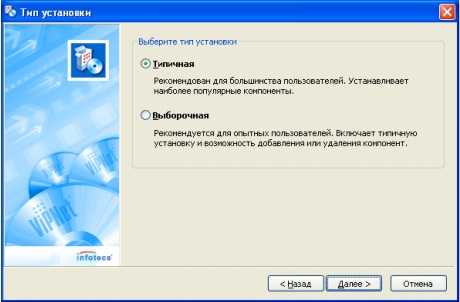

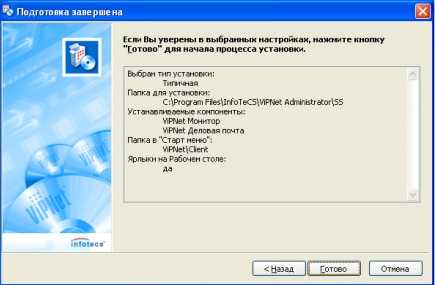

4 Выберите Типичную установку и нажмите на кнопку Далее.

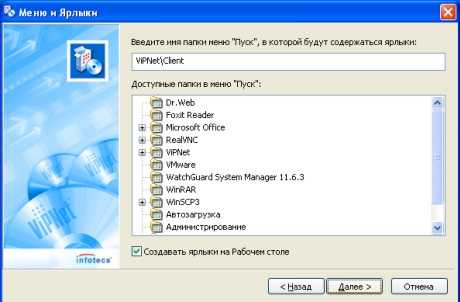

5 В следующем окне Меню и ярлыки нажмите на кнопку Далее.

6 Нажмите на кнопку Готово.

7 Дождитесь окончания установки и перезагрузите компьютер. Галочку с readme.txt можно снять.

Установка ViPNet Client 3.2 завершена. Если вам необходимо установить ViPNet Client 4.3 воспользуйтесь этой ссылкой.

Инициализация ViPNet

8 После перезагрузки компьютера появится сообщение о необходимости произвести первичную инициализацию с использованием ключевого набора и ввести пароль.

Ключевой набор представляет собой папку с названием вашей организации, в которой находятся файл с расширением .DST и пароль. Пароль содержится в файле с именем, начинающимся со слова «parols…». В файле содержится сам пароль — 9-значный набор английских символов и мнемоническая фраза для простого запоминания пароля – из трёх слов. Пароль складывается из первых трех букв каждого слова, набирается пароль на английской раскладке. Например, парольная фраза «командир дурит солдата» означает, что надо на англ. раскладке набрать комдурсол, что соответствует паролю rjvlehcjk.

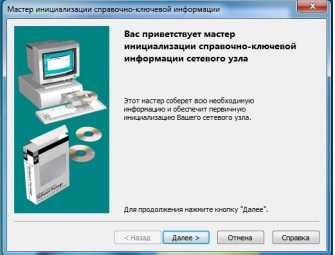

9 Для того чтобы произвести инициализацию, запустите приложение ViPNet Client [Монитор] и выберите пункт Первичная инициализация. Запустится мастер первичной инициализации.

10 В открывшемся окне нажмите на кнопку Далее.

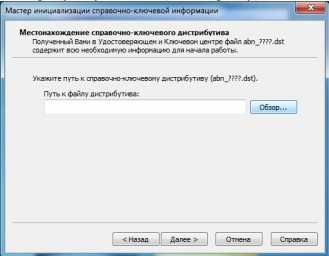

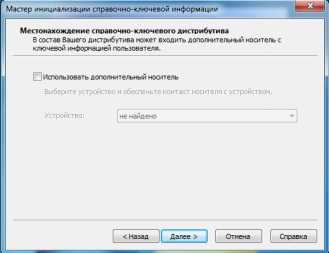

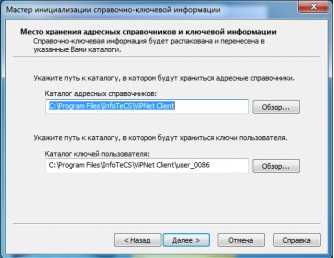

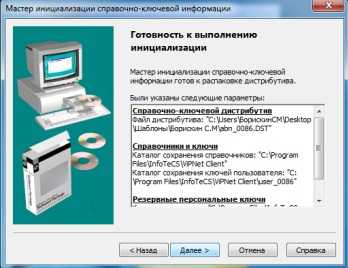

11 Следуя подсказкам мастера, укажите путь к файлу с расширением .DST и пароль. Остальные настройки оставьте по умолчанию, не изменяя их. В открывшемся окне нажмите на кнопку Далее и выберите путь к полученному дистрибутиву ключей (*.DST файлу).

12 В следующем окно нажмите на кнопку Далее.

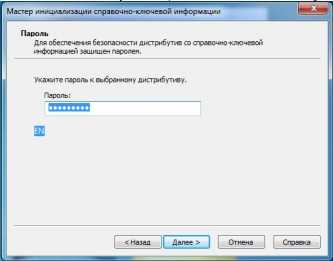

13 В следующем окне введите пароль для данного ViPNet Client (пароль отправляется вместе с .DST файлом) и нажмите на кнопку Далее.

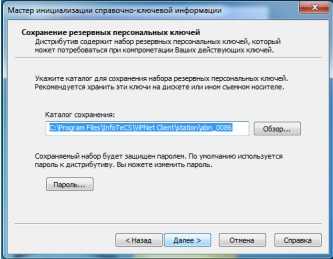

14 На все дальнейшие вопросы установщика отвечайте Далее.

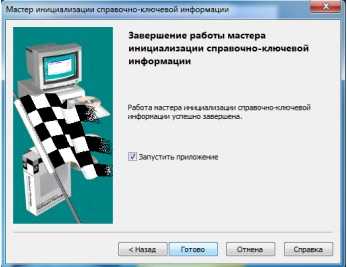

15 В конце завершения работы мастера инициализации установите галочку Запустить приложение и нажмите на кнопку Готово.

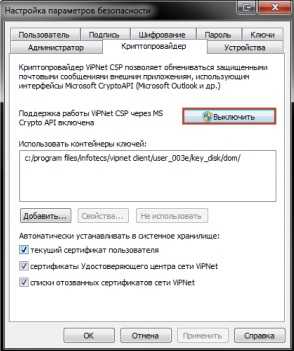

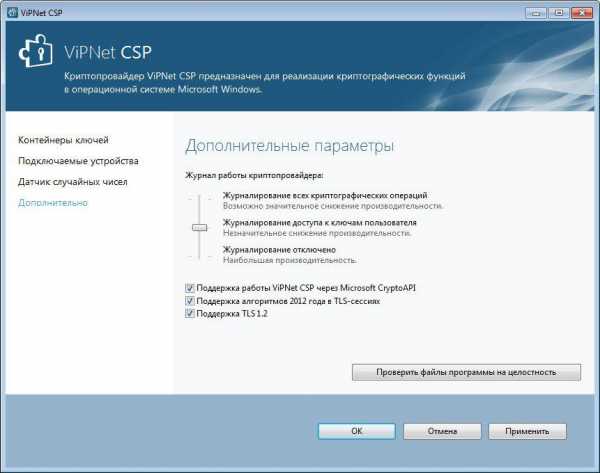

16 После инициализации в настройках ViPNet Client необходимо отключить криптопровайдер ViPNet CSP.

17 Запустите ViPNet Client [Монитор] и перейдите в раздел Сервис → Настройка параметров безопасности.

18 В открывшемся окне Настройка параметров безопасности перейдите на вкладку Криптопровайдер и проверьте, что Поддержка работы ViPNet CSP через MS CryptoAPI выключена. Если это не так, нажмите на кнопку Выключить.

19 Сохраните настройки, нажав на кнопку Оk, и согласитесь с предложением перезагрузить компьютер, нажав на кнопку Да и перезагрузите компьютер.

Настройка ViPNet

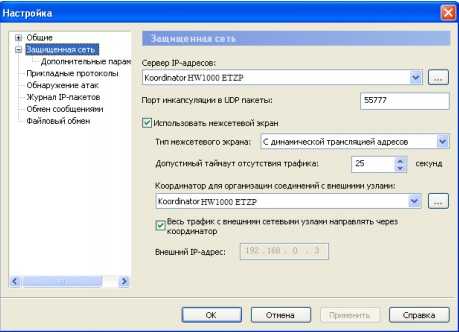

После перезагрузки компьютера запустите приложение ViPNet Client [Монитор] и выберите в нем пункт меню Сервис → Настройка → Защищённая сеть и убедитесь, что выбраны следующие параметры:

→ Стоит галочка Использовать межсетевой экран.

→ Тип межсетевого экрана С динамической трансляцией адресов.

→ Координатор для соединений с внешними узлами выбран Координатор HW1000 ETZP.

20 Разверните окно программы VipNet Client [Monitor]. Для этого дважды кликните на значок VipNet на панели задач.

21 В открывшемся окне слева выберите пункт Защищенная сеть и найдите абонентский пункт HW1000 ETZP.

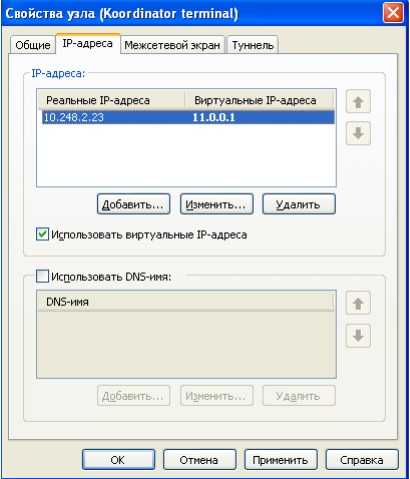

22 Далее откройте свойства абонентского пункта HW-1000 ETZP (дважды кликнув левой кнопкой мыши на записи HW-1000 ETZP). На вкладке IP- адреса убедитесь, что первым в списке стоит адрес 10.248.2.23 и стоит галочка Использовать виртуальные IP-адреса.

23 На вкладке Межсетевой экран убедитесь, что в настройках доступа через межсетевой экран на первом месте стоит IP-адрес 217.175.155.68, и, при необходимости, передвиньте его наверх списка. Также рекомендуется выставить метрику 10 для этого IP-адреса, если он не верхний в списке, а для остальных IP-адресов установить метрику 100.

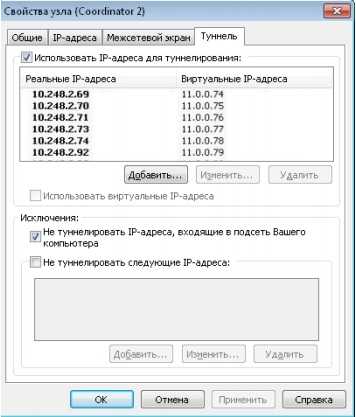

24 Перейдите на вкладку Туннель и убедитесь в наличие следующих туннельных IP-адресов:

Удостоверьтесь, что стоит галочка Использовать IP-адреса для туннелирования (если галки нет, поставьте её) и что не стоит галочка Использовать виртуальные IP-адреса.

25 Сохраните изменения – нажмите на кнопки Применить и Ок.

26 Убедитесь, что связь по защищенному каналу установлена. Для этого выделите в списке защищенной сети ПО VipNet-Монитор Координатор HW1000 ETZP и нажмите на клавишу F5 на клавиатуре. Должна появиться надпись, что узел доступен.

Сказ о том, как мы отечественного производителя поддерживали / Nexign corporate blog / Habr

Если долго мучиться — что-нибудь получится!

(с) народная мудрость

Настало время увлекательных историй, %username%!

Сразу оговорюсь, что описанной ниже истории никогда не случалось. Все совпадения случайны, все персонажи вымышлены.

В силу своей профессиональной деятельности, нам приходится работать с разными операторами связи. Практически все они — федерального уровня, либо их «дочки» в странах СНГ. Одной из таких компаний является… Пусть он будет Z.

История взаимоотношений с ним давняя и коллеги, наверное, расскажут много интересного. Но это как-нибудь потом, а пока расскажу свою историю я.

Требования к безопасности в этой компании серьезные — положение обязывает (А еще 152-ФЗ «О защите персональных данных»). Причем если раньше требования были драконовские (в духе «Миссия невыполнима»: изолированное помещение, сканер сетчатки, автоматчики…), то сейчас свелись к просто строгим: индивидуальные учетки и шифрованные каналы связи между нами и заказчиком. Шифрование — ГОСТовское, никакого вам буржуйского заграничного IPSec. Рынок таких решений мал, поставщиков — раз-два и кончились. Реализация… ну не Checkpoint и не Cisco, но терпимо.

Но это была присказка, а за сказкой прошу под кат!

1. Ты помнишь, как все начиналось?

Защищенная сеть партнера построена на базе решения ViPNet от отечественного производителя — компании Инфотекс. До недавнего времени использовались индивидуальные клиенты ViPNet client с именными ключами. Однако сотрудников у нас много, а ключей — всего десять, больше партнер не дает. Как-то справлялись, но было жутко неудобно, поэтому решили ставить выделенный шлюз.

После переговоров с менеджером Инфотекса и специалистами партнера остановились на ПАК ViPNet Coordinator HW1000 на базе сервера Aquarius. Импортозамещение же Внутри этого ПАК — обычный debian-based линукс с собственным шеллом (можно выйти в bash) и установленным софтом ViPNet Coordinator (тестовую версию можно скачать в виде пакета).

Т.к. рынок таких решений крайне небольшой, то стандартизацией там и не пахнет. Ты должен купить железку у того же производителя, что и твой партнер, иначе ничего не получится. Отсюда и уровень сервиса — никаких тебе NBD (хотя стоимость поддержки далеко не копеечная), хотя саппорт отвечает довольно оперативно, стоит отметить, чего, порой, не скажешь о менеджерах.

Первым «открытием» после получения оборудования было то, что управляющий софт требует для своей работы 16-bit MS-DOS подсистему (!). Учитывая, что программ две («Центр Управления Сетью» и «Удостоверяющий и Ключевой Центр»), используют они общие папки (хотя в документации описано их разнесение на разные АРМ), то наименее геморройным вариантом стала установка виртуалки с Win2003 x32. 2015й год говорите? x86-64? Не, не слышали. Версия софта, поддерживающего 64-битные ОС, в настоящий момент проходит сертификацию органами — был ответ саппорта.

Инструкция пользователя подробна и многостранична, а описание готовых схем занимает едва ли полтора десятка страниц и наполовину состоит из рисунков. Если бы не помощь коллег, которые уже запускали подобные ПАК (Саша, спасибо!), то процесс только настройки и освоения документации затянулся бы, думаю, на месяц-другой. Сам же Инфотекс настоятельно рекомендует пройти пятидневные курсы (разумеется, платные, но относительно дешевые), либо воспользоваться услугами интегратора. Но мы ведь не ищем легких путей, правда? К слову, краткую инструкцию саппорт мне, все же, прислал.

2. Поехали!

Начинается все с установки ПО администратора: Центр Управления Сетью (ЦУС), Удостоверяющий и Ключевой Центр (УКЦ) и ViPNet Client, которым мы будем проверять наш канал. Для работы потребуется лицензия (идет вместе с ПАК). Клиент пока не запускаем, нам для него еще ключи надо сделать. Файлик лицензии копируем в C:Program filesInfoTecs{NCC,KC}. Ребутаемся.

Запускаем ЦУС.

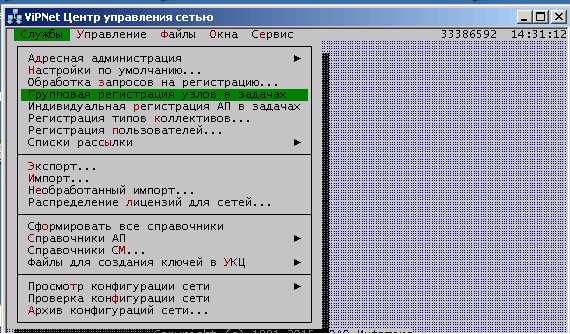

Интерфейс ЦУС

Принимаем настройки по умолчанию. Открываем Службы -> адресная администрация -> Структура сети ViPNet.

Создаем сервер-маршрутизатор (СМ). В подавляющем большинстве случаев он понадобится один, даже если у вас кластерная конфигурация. В СМ создаем Абонентский Пункт (АП) admin.

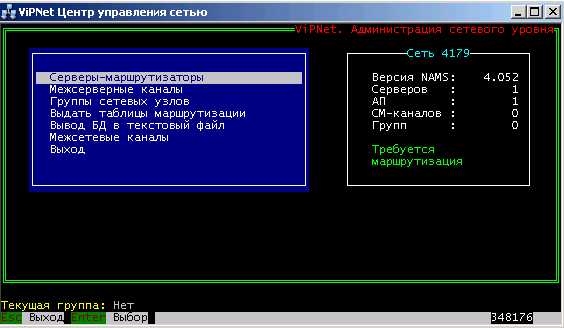

Структура сети ViPNet

Проверяем командой «Выдать таблицы маршрутизации«.

Далее все в том же меню «Службы«:

Групповая регистрация узлов в задачах -> Coordinator -> добавляем наши СМ.

Индивидуальная регистрация в задачах -> admin -> добавляем галки ЦУС + УКЦ.

Регистрация типов коллективов — admin -> связи -> добавляем СМ.

Регистрация пользователей -> Добавляем еще одного пользователя в ТК admin и vpn1000

Групповая регистрация узлов в задачах -> Coordinator -> регистрация в задаче hw1000 -> выбираем нужный СМ -> ip адреса -> вводим IP-адреса. (См. в документации «ViPNet NCC» пп. 13.4.2.1 и 13.5). Здесь нужно указать внутренний и внешний адрес нашего координатора и туннелируемые сети.

Теперь проверяем:

Проверка конфигурации

Сформировать все справочники

С ЦУС пока закончили, запускаем наш УКЦ

Внешний вид УКЦ

Первичная настройка происходит с помощью незамысловатого мастера. Описывать каждую кнопку не буду, пробегусь кратко.

Пользователь которого назначаем админом сети — admin, параметры по умолчанию не меняем. Отмечаем галкой «создать ассиметричный мастер ключ»

Задать пароль администратора для группы «Вся сеть» (в эту группу по умолчанию входят все сетевые узлы), который используется для входа в режим администратора на Сетевых Узлах (наших координаторах).

Созданные дистрибутивы будут отображены в УКЦ в разделе Ключевой центр > Своя сеть ViPNet > Ключи > Дистрибутивы ключей.

После этого перезапускаем УКЦ — он спросит пароль. Вводим тот самый пароль администратора, который только что сгенерировали.

Маленькая ремарка: если при первой установке какой-то из паролей вы вдруг забыли, то проще всего будет перенастроить все заново (удалить ЦУС и УКЦ, удалить папку InfoTecs) — со второго-третьего раза настройка занимает минут пятнадцать и идет почти на автомат).

Формируем экспорт для сети нашего партнера.

В ЦУС: Службы -> Экспорт. Т.к. у нас пока ничего нет, добавляем сеть для экспорта (это доверенная сеть вашего партнера). Добавляем туда все наши СУ и все ТК. Жмем Копировать.

Полученные файлики нужно будет забрать в папке NCCEXPORT, запихнуть в зашифрованный архив и передать администратору сети-партнера.

Принимаем импорт. Копируем содержимое архива в папку IMPORT, перезпускаем ЦУС. Службы -> необработанный импорт.

Возвращаемся в УКЦ

Принимаем симметричный мастер-ключ (см. мануал по УКЦ) либо создаем свой — тут как договоритесь с партнером

Создаем ключи узлов (см. мануал по УКЦ)

Своя сеть -> Ключи -> Ключи узлов. На каждом узле ПКМ -> перенести в ЦУС

ЦУС

Сформировать все справочники, затем делаем повторный экспорт и отсылаем партнеру. Принимаем импорт.

Готовим дистрибутивы ключей

УКЦ -> КЦ -> СУ -> Открыть. Задаем пароль администратора.

ЦУС -> Службы -> Файлы для… УКЦ -> Дистрибутивов… (копируем оба СУ: VPN1000 и admin)

УКЦ -> Сервис -> Автоматически создать -> Дистрибутивы ключей

Переносим дистрибутивы (файлы *.dst) на съемный носитель (с помощью команды Перенести в папку в контекстном меню).

Копируем на этот же носитель пароли пользователей (меню Сервис > Сохранить пароли в файле > Пароли пользователей).

Импортируем сертификаты

УКЦ -> УЦ -> Доверенные сети -> Входящие. Импортируем все сертификаты

Наконец, добираемся, собственно, до железа

Импортируем ключи и справочники на HW. С помощью мастера настраиваем сетевые интерфейсы. Это можно будет сделать позже из консоли. Пароль по умолчанию для входа vipnet/vipnet

После установки ключей логин: vipnet, пароль: пароль от дистрибутива с ключами СМ, enable: пароль администратора СУ (тот что для УКЦ).

В ЦУС добавляем связи между импортированным ТК и своими. Снова делаем у себя экспорт и принимаем импорт. Импорт-экспорт повторяем, пока с обеих сторон не прекратятся аномалии.

После каждого импорта делаем «Сформировать все справочники», Управление -> Отправить измененные файлы -> Справочники узлов -> выбираем наши СУ (admin, vpn1000) и отправляем.

В ViPNet-клиенте при этом должно появиться сообщение об обновлении адресных справочников и появиться координатор, с которым мы связываемся.

ЦУС -> Управление -> Отправить измененные файлы -> Ключи узлов. Отправляем ключи на координатор и клиент.

Краткая инструкция для лентяевИтак Номер вашей сети 1234

доверенная сеть 4321

В сети номер 1234 делаем следующее:

— Делаем резервную копию (архив)

— Формируем начальный экспорт как описано в документации

— Задаем шлюз для меж сеть

— Копируем начальный экспорт

— Генерируем ИСММК для сети 4321 в УКЦ

— Делаем экспорт для сети 4321

потом делаем следующее:

— Передаете начальный экспорт для сети 4321

— копируете начальный экспорт из сети 1234 в папки имопрта ЦУС и УКЦ сети 4321.

Теперь перейдем в сеть 4321:

— Делаем резервную копию (архив)

— Подключаем межсетевой канал

— Установить связи между ТК 2-х сетей 1234 и 4321

— Сформировать ответный экспорт для сети 1234

— Не забыть задать СМ_шлюз и скопировать ответный экспорт

— Так же не забыть проверить наличии аномальных ситуаций.

— Сформировать справочники

— Импортировать список сертификатов ЭЦП администраторов сети 1234 в УКЦ сети 4321

— Импорт ИСММК из сети 1234

— Сформировать новые КУ в ЦУС и перенести их в ЦУС

— Разослать обновления из ЦУС

Теперь перейдем к следующему этапу:

— Передать ответный экспорт для сети 1234. И далее все действия будет выполнять там.

— Провести импорт ответного экспорта в ЦУС и УКЦ и создать и создать заключительный экспорт.

— Подключить межсетевой канал. в ЦУС

— Посмотреть и проверить есть ли связь между ТК двух сетей 1234 и 4321.

— Проверить имеются ли аномалии

— Сформировать справочники.

— Сделать импорт списка сертификатов ЭП УЛ второй сети в УКЦ первой сети.

— Сформировать новые ключи узлов и перенести в ЦУС

— Рассослать обновления КУ и адресных справочников из ЦУС.

— Еще раз проверить правильность выполнения процедуры установки межсетевого взаимодействия

— Импортировать заключительный экспорт сети 4321

3. Бонус

Failover подразумевает, что железок у вас две, и они работают вместе, представляясь как один кластер. Работа основана на VRRP плюс синхронизация криптосессий.Настройка failover

[network] checktime = 10 timeout = 2 activeretries = 3 channelretries = 3 synctime = 5 fastdown = yes [channel] device = eth2 ident = iface-1 activeip = 192.168.1.3 passiveip = 192.168.1.1 testip = 192.168.1.4 checkonlyidle = yes [channel] device = eth3 ident = iface-2 activeip = 1.2.3.3 passiveip = 1.2.3.1 testip = 1.2.3.4 checkonlyidle = yes [sendconfig] activeip = 192.168.2.2 sendtime = 60 device = eth0 config = yes keys = yes journals = yes port = 10090 [misc] activeconfig = /etc/iplirpsw passiveconfig = /etc/iplirpsw maxjournal = 30 #days reboot = no [debug] debuglevel = 3 debuglogfile = syslog:daemon.debug [events] ###

eth2 — это линк в сторону наших внутренних сетей

192.168.1.3 — это внутренний IP кластера

192.168.1.1 — это внутренний IP ноды

192.168.1.4 — это IP-адрес шлюза, через который мы видим клиентские сети

eth3 — линк в сторону интернета

1.2.3.3 — это внешний IP кластера

1.2.3.1 — это внешний IP ноды

1.2.3.4 — это IP шлюза по-умолчанию

eth0 — это интерконнект между нодами кластера

192.168.2.2 — это IP-адрес второй ноды кластера

Обратите внимание на секцию [misc] и опцию «reboot = no». По умолчанию она установлена в yes, и если failover с первого раза не запустится, то вам придется переустанавливать ОС ПАК заново из образа. При этом в инструкции указано, что значение по умолчанию именно «no». Возможно, это уже пофиксили, но вы все равно имейте ввиду.

Проверяем, что и у вас и у партнера установлен одинаковый тип шифрования:iplir set cipher-mode cfb

Еще из полезного, настройки модуля шифрования:iplir show config

После всех импортов-экспортов тут должны быть ваши сети и сети партнера, между которым нужно настроить обмен. Ну и не забудьте правильно настроить маршрутизацию, чтобы трафик на узлы партнера заворачивался в координатор.

4. Через тернии — к звездам!

Итак, настройка завершена, но канал между нашим ПАК и сетью партнера не поднимается. И тут-то началось самое интересное.

Естественно, был заведен тикет в саппорте, были уточняющие вопросы, неоднократный сброс ПАК «в дефолт», перепроверка всех настроек, в т.ч. самим саппортом через удаленную сессию…

Через месяц стучания в бубен и копирования очередного файлика из одной папки в другую канал поднялся. Бинго? В общем, да, но осадочек-то остался немалый! Месяц, потраченный почти впустую, сотни писем в саппорт и администратору партнера, бесконечный обмен настройками (одна из фишек ViPNet — импорт-экспорт настроек между ПАК с ключевой информацией и настройками сетей) и письмо от руководства в сторону Инфотекс с предложением забрать глючную железку взад.

Были даже привлечены разработчики, ответ которых был, по-своему, гениален: «наверное, вы делали что-то не так». Ну разумеется, канал-то в итоге заработал. И работает до сих пор, тьфу-тьфу.

Коллеги подсказывают, что они мучались тоже с месяц, и оно, в итоге, «заработало само», когда подключилась техподдержка производителя.

Мистика, не иначе. А может, это, своего рода, посвящение — система покоряется только настойчивым.

В заключение хочу сказать, что не стремлюсь кого-то «полить грязью», просто описываю свой опыт. Особый диссонанс поначалу вызвала терминология, заточенная, как мне кажется, на специалистов ИБ, нежели на сетевиков: абонентские пункты, дистрибутивы ключей, коллективы пользователей, связи и прочее. Хотя, железо рассчитано на крупные компании, а в них, как правило, присутствуют айтишники-безопасники. С другой стороны, явная заточка под госструктуры (а кто еще в здравом уме будет пользовать ГОСТовское шифрование?) накладывает требования по локализации, ну а заодно и на терминологию, похоже.

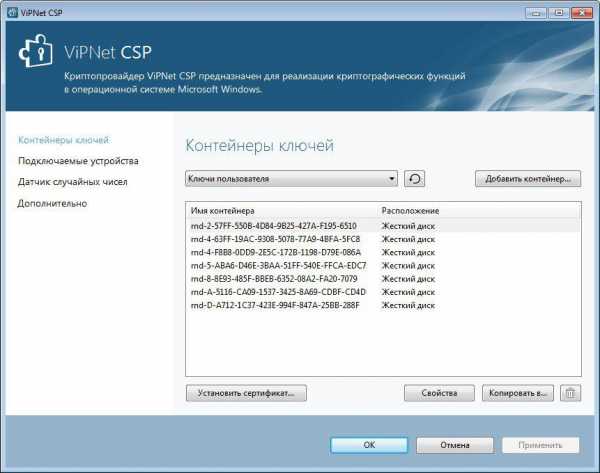

Что такое ViPNet CSP 4.2

Программный комплекс для электронной подписи совместим с системами Windows, служит для создания ключей, хэширования и шифрования данных. Программа выполняет следующие функции:

- создание ключей электронной подписи, формирование и проверка ЭП по ГОСТ Р 34.10-2001, ГОСТ Р 34.10-2012;

- хэширование данных по ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012;

- шифрование и имитозащита данных по ГОСТ 28147-89;

Криптопровайдер, разработанный в РФ, сертифицирован в качестве высокоэффективного и удобного средства криптографической защиты информации и электронной подписи.

Для обеспечения класса защищенности КС3 продукт ViPNet CSP 4.2 используется совместно с сертифицированным АПМДЗ и ViPNet SysLocker для создания и контроля замкнутой программной среды.

Программный комплекс полностью соответствует требованиям ФСБ, что ранее утверждено приказом.

ViPNet CSP используется в системах юридически значимого защищенного электронного документооборота, для сдачи электронной отчетности, защищенной работы с веб-сервисами и для встраивания криптографических функций в сторонние приложения.

Преимущества программы

Программный комплекс поддерживает работу с внешними устройствами (токенами), что облегчает интеграцию новых устройств с ViPNet CSP 4. Возможность экспорта и импорта ключей в формате #PKCS12 повышает совместимость форматов ключей с решениями других производителей.

Еще один немаловажный фактор — поддержка вызова криптографических функций CSP сторонними приложениями через API PKCS#11, Microsoft CryptoAPI и Microsoft CNG. Выделенное множество функций API позволяет клиентским приложениям ограничивать объемы сертификационных испытаний только проведением оценки влияния.

Продукт может быть перемещен через границу Таможенного союза юридическими или физическими лицами без оформления дополнительных документов для разрешения благодаря полученной нотификации о характеристиках шифровального средства.

Сертификация в ФСБ России

ViPNet CSP 4.2 соответствует требованиям ФСБ России к шифровальным (криптографическим) средствам и требованиям к средствам ЭП, утвержденным приказом ФСБ России от 27 декабря 2011г № 796, установленным для классов КС1, КС2, КС3.

ViPNet CSP 4.2 может использоваться для реализации функций ЭП в соответствии с Федеральным законом от 6 апреля 2011г № 63-ФЗ «Об электронной подписи».

ViPNet Мобильная безопасность | ИнфоТеКС

Удобство использования мобильных устройств привело к их активной эксплуатации в рамках бизнес-сценариев в корпоративной среде. Однако понимание того, что для смартфонов и планшетов требуется решение вопросов информационной безопасности в объеме даже большем, чем для стационарных компьютеров, еще не укоренилось в сознании потребителей.

В результате многостороннего анализа уязвимостей, возникающих в корпоративной информационной системе с удаленными и мобильными пользователями, и исследования вопросов сетевой защиты, мы разработали ряд эффективных продуктов, созданных на основе собственной технологии ViPNet.

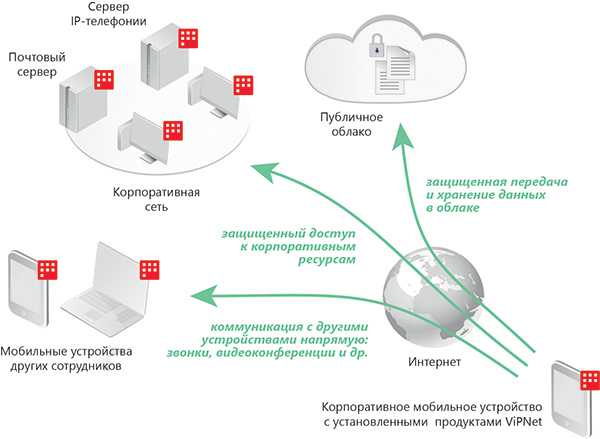

Сценарий использования и защиты мобильных устройств.

ViPNet Client

Защита мобильных коммуникаций

ViPNet Client — приложение для защиты корпоративных мобильных и стационарных устройств. Приложение защищает устройство от внешних и внутренних сетевых атак и обеспечивает защищенную работу удаленных и мобильных пользователей с корпоративными данными через интернет.

Защита устройства и трафика

ViPNet Client защищает мобильное устройство от сетевых атак с помощью встроенного сетевого экрана. Пользователь устройства может безопасно работать с любыми внутренними ресурсами своей организации через интернет благодаря шифрованию.Сценарий защищенной и безопасной работы с ресурсами интернет трафика с использованием алгоритма ГОСТ 28147-89 на ключах длиной 256 бит. Передаваемые данные недоступны для посторонних.

Работа в защищенной сети

ViPNet Client работает в составе сети ViPNet, совместим со всеми продуктами линейки ViPNet Network Security и поддерживает приложение ViPNet Connect для защищенного общения пользователей (звонки, чат, файловый обмен).

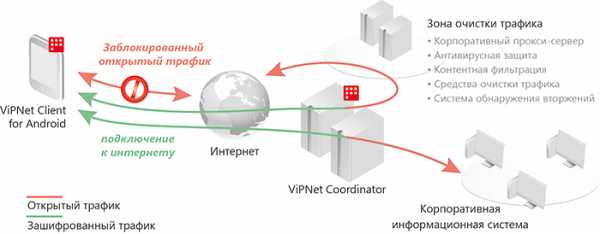

Безопасная работа в интернете

В ViPNet Client можно включить конфигурацию, в которой прямой доступ устройства в интернет блокируется. В этой конфигурации устройство может обращаться в Интернет только через корпоративную зону очистки трафика: прокси-серверы, межсетевые экраны и другие средства фильтрации. Такой подход обеспечивает многоуровневую защиту мобильного устройства и позволяет применить корпоративные механизмы информационной безопасности к планшетам и смартфонам так же, как и к обычным рабочим компьютерам в офисе. Исчезает необходимость приобретать и устанавливать на мобильные устройства специализированные версии антивирусов и средств контроля трафика.

Сценарий защищенной и безопасной работы с ресурсами интернет.

Удобство и надежность

- Защищённый канал ViPNet строится без предварительного установления соединения, что гарантирует минимальный уровень задержек;

- Корпоративный центр защиты трафика позволяет эффективно использовать ресурсы мобильного устройства для решения бизнес-задач;

- ViPNet Client уверенно работает на каналах связи любого качества. При возникновении разрывов защищенное соединение восстанавливается автоматически;

- Приложения на мобильном устройстве прозрачно работают через защищенные каналы ViPNet.

Более миллиона пользователей технологии ViPNet проверили и одобрили удобство и надежность наших продуктов.

Работа без прав суперпользователя

ViPNet Client работает без прав суперпользователя на платформах Google Android, с версии 4.2 и выше и Apple iOS с версии 9.0 и выше.

Централизованное управление

Управление ViPNet Client осуществляется централизованно. Ключи шифрования, политики безопасности, обновления ПО доставляются через защищенный канал.

Сертификация

ViPNet Client for Android имеет действующий сертификат ФСБ России на СКЗИ по классу КС1.

Техническое задание на версию ViPNet Client for Android, не требующую прав суперпользователя согласовано ФСБ России, работы испытательной лаборатории по подготовке отчета о сертификационных испытаниях завершены, продукт находится на экспертизе у регулятора, получение сертификата ожидается во II кв.2017 г.

ViPNet Client for iOS имеет действующий сертификат ФСБ России на СКЗИ по классу КС1.

Техническое задание на версию ViPNet Client for iOS, не требующую Jailbreak согласовано ФСБ России, испытательной лабораторией ведутся работы по подготовке отчета о сертификационных испытаниях, получение сертификата ожидается в IV кв.2017 г.

| Поддерживаемые платформы | Android 4.x, 5.x, 6.x, 7.x; iOS 9.x, 10.x; Tizen 2.x, 3.x, Sailfish 2.x |

| Поддерживаемые каналы | 2G, 3G, 4G, Wi-Fi |

ViPNet Connect

ViPNet Connect — приложение для защищенного общения корпоративных пользователей. ViPNet Connect обеспечивает голосовые коммуникации, отправку текстовых сообщений, в том числе с вложениями, со стационарных компьютеров, ноутбуков и мобильных устройств. Пользователи ViPNet Connect общаются конфиденциально по каналам защищенной сети ViPNet.

Подключение сотрудников к Skype, WhatsApp, Telegram, Facebook и другим публичным сервисам с мобильных устройств, используемых в рамках корпоративной инфраструктуры, стало массовым явлением. Это несет в себе серьезные риски информационной безопасности. ViPNet Connect — реальная альтернатива публичным сервисам для организации защищенного корпоративного общения.

Связь точка-точка

Трафик между пользователями ViPNet Connect идет напрямую (точка-точка). Отсутствие промежуточных серверов, которые бы хранили или расшифровывали данные, решает проблему доступа к информации посторонних лиц.

Работа в режиме точка-точка не требует использования центрального маршрутизирующего сервера, а значит, не нужно обеспечивать для него высокоскоростной канал связи.

Преимущества ViPNet Connect

- Все коммуникации осуществляются по защищенным каналам связи, в том числе при передаче в локальной сети;

- Благодаря интуитивно понятному интерфейсу, пользователям легко освоить приложение;

- Настройки ViPNet Connect централизованно задает администратор сети ViPNet;

- С помощью ViPNet Connect можно общаться не только с пользователями внутри своей сети ViPNet, но и в рамках связанных сетей.

| Поддерживаемые платформы | Android 4.x, 5.x, 6.x, 7.x; Windows 7, 8, 10; MacOS X |

| Поддерживаемые каналы | 2G, 3G, 4G, Wi-Fi |

| Шифрование | ViPNet Connect может быть установлен только после установки на устройство приложения ViPNet Client, которое обеспечивает защиту каналов связи |

| Требования к программному окружению | Требуется развернуть сеть ViPNet или использовать ранее развернутую сеть ViPNet |

или недокументированная возможность ViPNet Client/Coordinator / Softline corporate blog / Habr

Всем привет. Этот пост о том, как спонтанный эксперимент и несколько часов, проведенных в серверной, помогли получить интересные результаты по производительности решения ViPNet Custom 4.3 в версии для Windows.

Вам уже интересно? Тогда загляните под кат.

1. Вводная

Изначально данное тестирование было просто внутренним собственным экспериментом. Но так как, на наш взгляд результаты получились достаточно интересными, мы решили опубликовать, полученные данные.

Что такое ПО ViPNet Custom? Если кратко, то это комплекс межсетевого экранирования и шифрования, разработанный компанией «ИнфоТеКС» в соответствии с требованиями ФСБ и ФСТЭК России.

На момент тестирования решения отсутствовали какие-либо данные о замерах производительности программного варианта ViPNet Custom на различных конфигурациях. Интересно было сравнить результаты программной реализации ViPNet Custom с аппаратной реализацией ViPNet Coordinator HW1000/HW2000, производительность которых известна и задокументирована вендором.

2. Описание первоначального стенда

Согласно данным с сайта infotecs.ru ОАО «ИнфоТеКС» наиболее мощные конфигурации платформ HW имеют следующие характеристики:

| Тип | Платформа | Процессор | Пропускная способность |

|---|---|---|---|

| HW1000 Q2 | AquaServer T40 S44 | Intel Core i5-750 | До 280 Mb/s |

| HW2000 Q3 | AquaServer T50 D14 | Intel Xeon E5-2620 v2 | До 2.7 Gb/s |

К сожалению, каких-либо дополнительных сведений об условиях тестирования предоставлено не было.

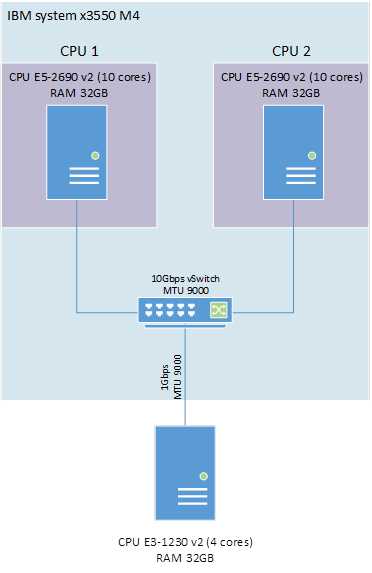

Первоначально мы получили доступ к оборудованию со следующими характеристиками:

1) IBM system x3550 M4 2 x E5-2960v2 10 core 64 GB RAM;

2) Fujitsu TX140 S1 E3-1230v2 4 core 16GB RAM.

Использование сервера Fujitsu в эксперименте было поставлено под сомнение… Желанию сразу штурмовать 10GbE помешало отсутствие сети на оборудовании, поэтому мы решили оставить его, как начальную отправную точку.

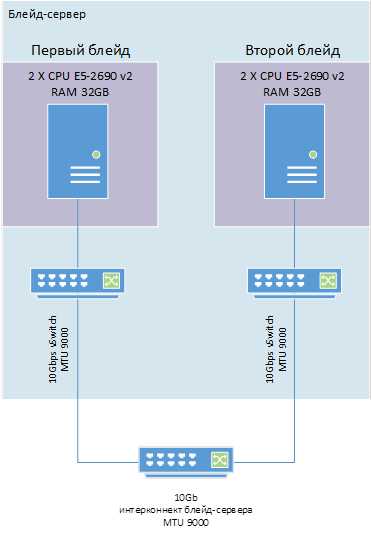

На IBM мы организовали 2 виртуальных сервера с виртуальным 10-гигабитным свитчем на базе платформы ESX 6.0u1b и после оценили общую производительность двух виртуальных машин.

Описание стенда:

1. Сервер IBM system x3550 M4 2 x E5-2960v2 10 core 64 GB RAM, ESXi 6.0u1.

Для каждой виртуальной машины (VM) выделен один физический процессор с 10 ядрами.

VM1: Windows 2012 R2 (VipNet Coordinator 4.3_(1.33043) ):

• 1 CPU 10 core;

• 8GB RAM.

VM2: Windows 8.1 (ViPNet Client 4.3_(1.33043) ):

• 1 CPU 10 core;

• 8GB RAM.

VM подключены к виртуальному коммутатору 10Gbps, установлен MTU 9000.

2. Сервер Fujitsu TX140 S1 E3-1230v2 4 core 16Gb RAM, Windows 2012 R2, ViPNet Client 4.3_(1.33043).

Физические серверы IBM и Fujitsu соединены гигабитной сетью с MTU 9000. Hyper Threading отключен на обоих серверах. В качестве нагрузочного ПО использовался Iperf3.

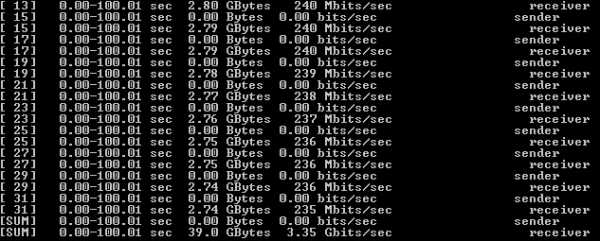

Схема стенда представлена на рисунке 1.

Рисунок 1 — Схема организации стенда тестирования

3. Первый этап тестирования

К сожалению, подготовка этой статьи началась уже после проведения всех тестов, поэтому для данного раздела скриншоты результатов, кроме финального, не сохранились.

3.1. Тест №1

Сначала оценим, сможем ли мы обеспечить пропускную способность сети 1 Gb/s. Для этого нагрузим виртуальный координатор VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) и физический сервер Fujitsu TX140 S1.

На стороне VM1 Iperf3 запущен в режиме сервера.

На стороне сервера Fujitsu Iperf3 запущен с параметрами

Iperf.exe –c IP_сервера –P4 –t 100,

где параметр –P4 указывает количество потоков на сервере, равное количеству ядер.

Тест проводился три раза. Результаты приведены в таблице 1.

Таблица 1. Результат теста №1

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) | <25% | 972 Mbps | 1Gbps |

| Fujitsu TX140 S1 | 100% | 972 Mbps | 1Gbps |

По результатам сделаны следующие выводы:

1) процессор E3-1230v2 в задаче шифрования может обеспечить пропускную способность сети 1Gb/s;

2) виртуальный координатор загружен менее чем на 25%;

3) при аналогичном процессоре, официальная производительность ViPNet Coordinator HW1000 превышена практически в 4 раза.

Если исходить из полученных данных, то видно, что сервер Fujitsu TX140 S1 достиг своей максимальной производительности. Поэтому дальнейшее тестирование будем проводить только с виртуальными машинами.

3.2. Тест №2

Вот и пришло время больших скоростей. Протестируем виртуальный координатор VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) и VM2 Windows 8.1 (ViPNet Client 4.3).

На стороне VM1 Iperf3 запущен в режиме сервера.

На стороне сервера VM2 Iperf3 запущен с параметрами

Iperf.exe –c IP_сервера –P10 –t 100,

где параметр –P10 указывает количество потоков на сервере, равное количеству ядер.

Тест проводился три раза. Результаты приведены в таблице 2

Таблица 2. Результат теста №2

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) | 25-30% | 1.12 Gbps | 10 Gbps |

| VM2 Windows 8.1 (ViPNet Client 4.3) | 25-30% | 1.12 Gbps | 10 Gbps |

Как видно, результаты не сильно отличаются от предыдущих. Тест был выполнен ещё несколько раз со следующими изменениями:

• серверная часть iperf перенесена на VM2;

• заменена гостевая ОС на VM2 на Windows Server 2012 R2 с ViPNet Coordinator 4.3;

Во всех протестированных комбинациях результаты оставались одинаковыми в рамках погрешности.

Появилось понимание, что, вероятнее всего, имеется встроенное ограничение в самом ПО ViPNet.

После нескольких вариантов тестирования, выяснилось, что при запуске Iperf3 с параметрами

Iperf.exe –c IP_сервера –P4 –t 100

пропускная способность стала практически аналогичной, достигнутой ранее, на сервере Fujitsu.

При этом максимально загруженными стали 4 ядра процессора – ровно 25% от его мощности.

Полученные результаты окончательно убедили в том, что ограничение присутствует. Результаты направлены производителю с запросом вариантов решения проблемы.

4. Продолжение эксперимента

В скором времени был получен ответ от производителя:

«Количеством процессоров можно управлять значением ключа HKLMSystemCurrentControlSetControlInfotecsIplir, в нем значение ThreadCount. Если значение -1 или не задано, то количество потоков выбирается равным количеству процессоров, но не более 4. Если установлено какое-то значение, то выбирается количество потоков, равное этому значению».

Что ж, догадка была верна. Настроим стенд на максимальную производительность, установив значение параметра ThreadCount равное 10 на обеих виртуальных машинах.

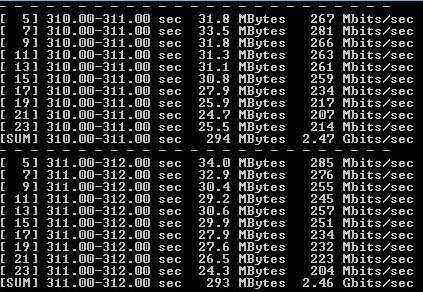

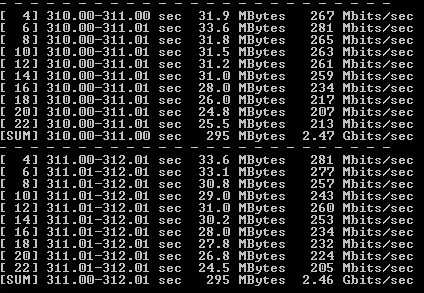

4.1. Тест №3

После внесения всех необходимых изменений снова запускаем Iperf.

На стороне VM1 Iperf3 запущен в режиме сервера. На стороне сервера VM2 Iperf3 запущен с параметрами

Iperf.exe –c IP_сервера –P10 –t 100,

где параметр –P10 указывает количество потоков на сервере, равное количеству ядер.

Тест проводился три раза. Результаты приведены в таблице 3 и рисунках 2-3

Таблица 3. Результат теста №3

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) | 100% | 2,47 Gbps | 10 Gbps |

| VM2 Windows 8.1 (ViPNet Client 4.3) | 100% | 2,47 Gbps | 10 Gbps |

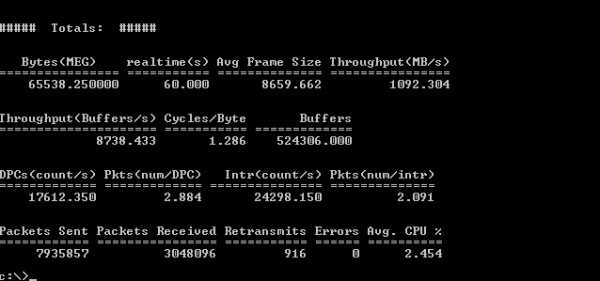

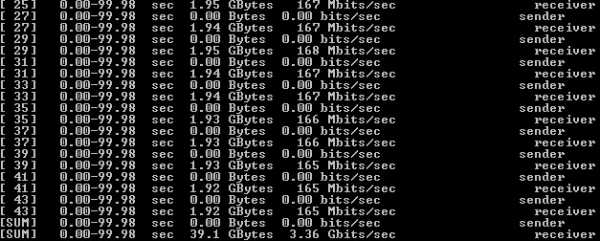

Рисунок 2 — Вывод iPerf3 на VM1 Windows 2012 R2 (ViPNet Coordinator 4.3)

Рисунок 3 — Вывод iPerf3 на VM2 Windows 8.1 (ViPNet Client 4.3)

По результатам сделаны следующие выводы:

1) внесенные изменения позволили достигнуть максимальной производительности шифрования при полной утилизации процессора;

2) суммарную производительность при использовании двух Xeon E5-2960v2 можно считать равной 5 Gbps;

3) при учете общей производительности двух процессоров полученная производительность шифрования в 2 раза перекрывает официальные результаты ViPNet Coordinator HW2000.

Полученные результаты только подогревали интерес, что можно получить ещё больше. К счастью, получилось получить доступ к более мощному оборудованию.

Так же стоит отметить, что в ходе тестирования не было обнаружено разницы в пропускной способности между ViPNet Client и ViPNet Coordinator.

5. Второй этап тестирования

Для дальнейших изысканий в вопросе производительности программной части ПО ViPNet, мы получили доступ к двум отдельным блейд-серверам со следующими характеристиками:

• CPU 2 x E5-2690v2 10 core;

• ESXi 6.0u1.

Каждая виртуальная машина расположена на своем отдельном «лезвии».

VM1: Windows 2012 R2 (ViPNet Client 4.3_(1.33043) ):

• 2 CPU 20 core;

• 32 GB RAM.

VM2: Windows 2012 R2 (ViPNet Client 4.3_(1.33043) ):

• 2 CPU 20 core;

• 32 GB RAM.

Сетевое соединение между виртуальными машинами осуществляется через интреконнект блейд-сервера с пропускной способностью 10 Gbps с MTU 9000. Hyper Threading отключен на обоих серверах.

Для имитации нагрузки использовалось программное обеспечение iPerf3 и, дополнительно, Ntttcp со следующими основными параметрами:

1) на принимающей стороне:

Iperf.exe –s;

на передающей стороне:

Iperf.exe –cserver_ip –P20 –t100;

2) на принимающей стороне:

NTttcp.exe -r -wu 5 -cd 5 -m 20,*,self_ip -l 64k -t 60 -sb 128k -rb 128k;

на передающей стороне:

NTttcp.exe -s -wu 5 -cd 5 -m 20,*,server_ip -l 64k -t 60 -sb 128k -rb 128k.

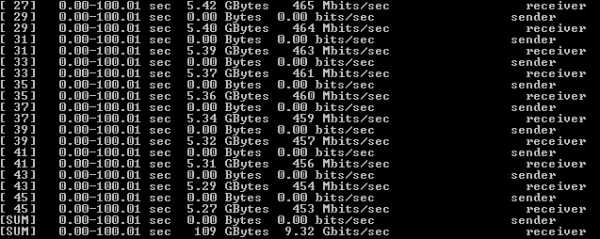

Схема организации стенда представлена на рисунке 4.

Рисунок 4 — Схема организации стенда тестирования

5.1. Тест №4

Для начала проведем проверку пропускной способности сети без шифрования. ПО ViPNet не установлено.

Тест проводился три раза. Результаты приведены в таблице 4 и рисунках 5-6.

Таблица 4. Результат теста №4

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| Ntttcp | 2,5% | 8,5 Gbps | 10 Gbps |

| Iperf | 4% | 9,3 Gbps | 10 Gbps |

Рисунок 5 — Результат тестирования Ntttcp без шифрования

Рисунок 6 — Результат тестирования Iperf без шифрования

По результатам были сделаны следующие выводы:

1) была достигнута пропускная способность сети в 10 Gbps;

2) имеется разница в результатах ПО для тестирования. Далее для достоверности результаты будут публиковаться как для Iperf, так и для Ntttcp.

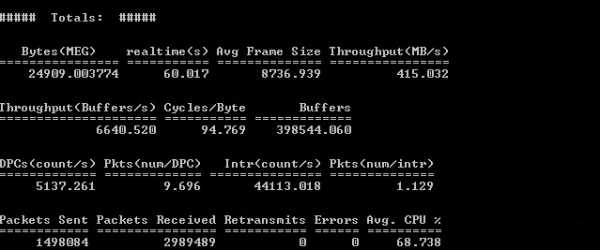

5.2. Тест №5

Установим значение параметра ThreadCount равное 20 на обоих виртуальных машинах и замерим результаты.

Тест проводился три раза. Результаты приведены в таблице 5 и рисунках 7-8.

Таблица 5 – Результат теста №5

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| Ntttcp | 74-76% | 3,24 Gbps | 10 Gbps |

| Iperf | 68-71% | 3,36 Gbps | 10 Gbps |

Рисунок 7 — Результат тестирования Ntttcp с шифрованием

Рисунок 8 — Результат тестирования Iperf с шифрованием

По результатам были сделаны следующие выводы:

1) на единичном сервере была превышена теоретическая производительность ViPNet Coordinator HW2000;

2) не была достигнута теоретическая производительность в 5 Gbps;

3) загрузка CPU не достигла 100%;

4) сохраняется разница в результатах ПО для тестирования, но, на данный момент, она минимальна.

Исходя из того, что процессоры не серверах не были полностью утилизированы, обратим внимание на ограничение со стороны драйвера ViPNet на одновременное количество потоков шифрования.

Для проверки ограничения посмотрим загрузку одного ядра процессора при операции шифрования.

Тест №6

В данном тесте будем использовать только Iperf, так как, по результатам предыдущих тестов, он дает большую нагрузку процессор, с параметрами

Iperf.exe –cIP_server –P1 –t100.

На каждом сервере через реестр ограничим ViPNet на использование одного ядра при операции шифрования.

Тест проводился три раза. Результаты приведены на рисунках 9-10.

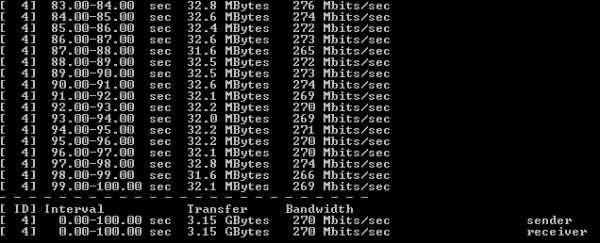

Рисунок 9 — Утилизация одного ядра при операции шифрования

Рисунок 10 — Результат тестирования Iperf с шифрованием при загрузке одного ядра

По результатам были сделаны следующие выводы:

1) единичное ядро было загружено на 100%;

2) исходя из загрузки одного ядра, 20 ядер должны давать теоретическую производительность в 5.25 Gbps;

3) исходя из загрузки одного ядра, ПО ViPNet имеет ограничение в 14 ядер.

Для проверки ограничений на ядра проведем ещё один тест с задействованными 14 ядрами на процессоре.

Тест №7

Тестирование с шифрованием с 14 ядрами.

В данном тесте будем использовать только Iperf с параметрами

Iperf.exe –cIP_server –P12 –t100.

На каждом сервере через реестр ограничим ViPNet на использование не более 14 ядер при операции шифрования.

Рисунок 11 — Утилизация 14 ядер при операции шифрования

Рисунок 12 — Результат тестирования Iperf с шифрованием при загрузке 14 ядер

По результату сделаны выводы:

1) были загружены все 14 ядер;

2) производительность аналогична варианту с 20 ядрами;

3) имеется лимит в 14 ядер при многопоточной операции шифрования.

Результаты тестов были направлены производителю с запросом вариантов решения проблемы.

6. Заключение

Через некоторое время был получен ответ производителя:

«Использование более четырех ядер на координаторе Windows является недокументированной возможностью, и ее правильная работа не проверяется и не гарантируется».

Думаю, на этом тестирование можно закончить.

Почему же программный вариант довольно сильно вырвался вперед в результатах тестирования?

Скорее всего причин несколько:

1) Старые результаты тестирования. На новых прошивках, по неофициальным данным, производительность HW сильно подросла;

2) Недокументированные условия тестирования.

3) Не стоит забывать, что для получения максимального результата использовалась недокументированная возможность.

Остались вопросы? Задавайте их в комментариях.

Андрей Куртасанов, Softline

Правило

В корне слова пишется гласная «и», проверочное слово – «пить».

Значение слова

Выпила – опустошила емкость с напитком, не оставила ни капли, утолила жажду. Приняла лекарства.

Примеры

- Я выпила целый стакан молока.

- Когда она выпила лекарства, стало полегче.

Выбери ответ

Предметы

- Русский

- Общество

- История

- Математика

- Физика

- Литература

- Английский

- Информатика

- Химия

- Биология

- География

- Экономика

Сервисы

- Математические калькуляторы

- Демоверсии ЕГЭ по всем предметам

- Демоверсии ОГЭ по всем предметам

- Списки литературы онлайн

- Расписание каникул

Онлайн-школы

- Умскул

- Фоксфорд

- Тетрика

- Skypro

- Учи Дома

Становимся грамотнее за минуту

- Проверка орфографии онлайн

- Топ-100 слов, где все делают ошибки

- 25 слов, которые всегда пишутся раздельно

- 20 слов, которые всегда пишутся слитно

- 20 слов, которые пишутся только через дефис

- 15 слов, которые всегда пишутся слитно с «не»

- Слова-паразиты, о которых тебе нужно забыть

- Топ-20 длинных и сложных слов

- 9 новых слов, в которых все делают ошибки

- Словарь паронимов

- Орфоэпический словник

Ещё один пост >>

Разбор слова «випнет»: для переноса, на слоги, по составу

Объяснение правил деление (разбивки) слова «випнет» на слоги для переноса.

Онлайн словарь Soosle.ru поможет: фонетический и морфологический разобрать слово «випнет» по составу, правильно делить на слоги по провилам русского языка, выделить части слова, поставить ударение, укажет значение, синонимы, антонимы и сочетаемость к слову «випнет».

Содержимое:

- 1 Как перенести слово «випнет»

- 2 Предложения со словом «випнет»

- 3 Как правильно пишется слово «випнет»

- 4 Спряжение глагола «випнет»

Как перенести слово «випнет»

ви—пнет

вип—нет

Предложения со словом «випнет»

Деревянные рукоятки топоров из этой коллекции инкрустированы виньетами из слоновой кости.

Рона Тея Мун, Оракул, который всегда с тобой. Простое устройство, способное предсказать любые события, 2017.

Как правильно пишется слово «випнет»

Правописание слова «випнет»

Орфография слова «випнет»

Правильно слово пишется:

Нумерация букв в слове

Номера букв в слове «випнет» в прямом и обратном порядке:

Спряжение глагола «випнет»

Информация – один из наиболее важных ресурсов в наши дни. Для повышения уровня защиты и сетевой безопасности девелоперы из разных стран предлагают различные программы, способные сделать коннект более защищённым. Компания ИнфоТеКС, занимающая одно из лидирующих мест на отечественном рынке, предлагает свою личную разработку – ViPNet.

Что такое VipNet

VipNet (ВипНет) – комплект программного и аппаратного обеспечения, предлагающий гибкие VPN-решения для защищённой передачи информации.

При разработке ИнфоТеКС предусматривал решение нескольких ключевых задач, а именно:

- Способом создания виртуальной частной сети (VPN) с отдельным центром управления гарантировать безопасную передачу данных

- Разработать систему открытых ключей, главное назначение которой реализовать механизм электронно-цифровой подписи. Таким способом сделать возможным взаимодействие ИОК с продуктами других компаний, имеющих аналогичное оборудование (для работы с документами, бухгалтерией и т. д).

Сегодня ViPNet включает более десяти продуктов, среди которых наиболее востребованные: Administrator, Coordinator и Client. Именно эти модули являются основой для создания VPN и ИОК.

Для максимально продуктивного функционирования наиболее оптимально использовать операционные системы Виндовс 98SE, Me, 2000, XP, Server 2003.

Возможности VipNet для построения VPN

Основная функция ViPNet – создание межсетевого экрана для надёжного соединения, работы почтовой службы, системы обнаружения вторжений (IDS) и IM-клиента.

Для сети ViPNet не нужно покупать дополнительное оборудование. Также нет надобности в изменении существующей сети. Программа использует схему с автоматическим распределением, симметричными ключами шифрования и их обновлением.

Каждый пакет шифрует информацию, используя особенный производительный ключ, без любых процедур интеграции в сеть. Благодаря этому обеспечивается надёжная передача данных даже по небезопасным каналам, характеризующимся значительными потерями трафика.

ViPNet обеспечивает постоянную работу свойств безопасного соединения благодаря постоянной зашифровке всего IP-пакета, непрерывного обеспечения имитозащиты пакета, невозможности зашифровать определённую часть трафика, идущего в направлении защищенного узла. Софт использует протокол, обеспечивающий защиту даже через устройства NAT/PAT.

Пиринговые соединения оповещают объединённые узлы друг к другу автоматически. С помощью этой технологии появилась возможность реализовывать схему Client-to-Client, подразумевающую, что вне зависимости от точки подключения к сети и определённой VPN можно объединять компьютеры между собой.

ВАЖНО. ViPNet даёт возможность без временной раскодировки информации каскадировать соединения.

Влияние ViPNet на производительность системы

ViPNet имеет минимальное влияние на KPI системы. При реальной скорости в 88 Мбит в секунду (с пропускной способностью 100 Мбит/с) после установки программы скорость может уменьшиться до 80 Мбит/с. Аппаратная платформа непосредственно влияет на скорость зашифровки трафика.

Установка ViPNet Client

ViPNet Client — модуль обеспечения, разработанный с целью обезопасить рабочее пространство пользователя или сервера, где установлено прикладное программное обеспечение. Программа сортирует весь входящий и исходящий поток.

Установка ViPNet Client не составит трудностей. Непосредственно перед установкой нужно проверить сетевые настройки, наличие подсоединения к интернету, дату, время и месторасположение.

Также важно перепроверить, открыт ли порт UDP 55777 на всех сетевых устройствах.

ВипНет Клиент может некорректно работать с антивирусами, перед установкой его лучше удалить. Программа создаёт личный межсетевой экран ViPNet Firewall.

Инициализация ViPNet

Весь процесс установки занимает не более 10 минут:

- Откройте установщик, начинающийся с Client_RUSxxx, используя учётную запись администратора. Изначально пройдёт проверка наличия компонентов и их установка.

- Ознакомитесь с лицензионным соглашением, отметьте галочкой и нажмите «Продолжить».

- Высветится окно «Способы установки», нажимаем «Установить сейчас».

- В окне с запросом установить ключи выбирайте «Нет».

После завершения установки перезапустите компьютер. На этом этапе программа не готова к работе, так как не установлен ключевой набор. Его можно получить у администратора сети.

Настройка ViPNet

ВипНет Клиент настраивает администратор, используя программу Manager. В данной ситуации надобности в мануальных изменениях нет. Конфигурация Client применяется при изменении физического подключения.

Если же используется статическая трансляция адресов, меняют настройки на файерволе.

Первое, что нужно сделать — настроить сервер IP-адресов (определить адрес и выбрать сам сервер). Дальше, если есть необходимость соединения с другими узлами сети, зайдите в «Настройки», где нужно установить определённые параметры. Выполнив необходимые изменения, перейдите назад и из списка сетевых узлов кликните на нужный сервер. Перепроверьте наличие соединения. Если всё сделано корректно, выскочит сообщение о присоединении к серверу IP- адресов. В случае если ничего не появилось, перепроверьте настройки ещё раз.

Если установлено соединение с IP адресом, другие настройки будут выполнены автоматически.

Деинсталляция ViPNet Client

Удаление VipNet CSP – несложный процесс. Рассмотрим подробнее:

- Для начала, закройте все модули ViPNet.

- Войдите в «Пуск» и откройте папку с установленным обеспечением. Выберите «Удалить компоненты программы».

- Полностью удалить программу можно, выполнив такую последовательность: в окне «Добавить/Удалить», нажмите опцию «Удалить все компоненты», затем кликните «Далее».

ВНИМАНИЕ. Во время удаления программы появится окно, в котором нужно указать, можно ли удалять личные папки и файлы пользователя. В случае нажатия кнопки «Да» адресно-ключевые данные сетевого узла и хранилище почты будут полностью очищены.

Как только процесс удаления завершится, перегрузите компьютер.

Программа имеет ряд преимуществ, как технического, так и коммерческого характера. Кроме стандартных VPN-решений, компания ИнфоТеКС предлагает ряд дополнительных возможностей, среди которых чат, видеосвязь, собственная защищённая электронная почта и многое другое. Разработчик постоянно проводит различные курсы по подготовке администраторов и совершенствует собственный софт. ViPNet VPN – это самодостаточный продукт, не нуждающийся в дополнительных элементах и предлагающий оптимальную защиту для компаний. Пользуетесь ли Вы ViPNet? Поделитесь Вашим мнением в комментариях.

Время на прочтение

12 мин

Количество просмотров 117K

Жизнь сетевого инженера была счастливой и беззаботной, пока в ней не появился сертифицированный криптошлюз. Согласитесь, разбираться с решениями, предназначенными для шифрования каналов передачи данных по ГОСТу, задача не из легких. Хорошо, если это известные и понятные продукты. Вспомним ту же «С-Терра» (об их «С-Терра Шлюз» мы уже писали). Но что делать с более экзотичными решениями на базе собственных протоколов шифрования, например, «Континент» (от «Кода Безопасности») или ViPNet Coordinator HW (от «Инфотекса»)? В этой статье я постараюсь облегчить погружение в мир ViPNet (про «Континент» тоже когда-нибудь поговорим) и рассказать, с какими проблемами столкнулся сам и как их решал.

Сразу оговорюсь, что мы поговорим о сертифицированной на сегодня ФСБ и ФСТЭК версии 4.2.1. В актуальных версиях 4.3.х появилось много интересного, например, DGD (Dead Gateway Detection) и измененный механизм кластеризации, обеспечивающий практически бесшовное переключение, но пока это будущее. Я не буду глубоко погружаться в недра конфигурационных команд и файлов, акцентировав внимание на ключевых командах и переменных, а подробное описание по этим «ключам» можно будет найти в документации.

Для начала разберемся, как это все работает. Итак, координатор ViPNet выполняет несколько функций. Во-первых, это криптошлюз (КШ), который позволяет реализовать как Site-to-site, так и RA VPN. Во-вторых, он является сервером-маршрутизатором конвертов, содержащих зашифрованные служебные данные (справочники и ключи) или данные клиентских приложений (файловый обмен, деловая почта). Кстати, именно в справочниках хранятся файлы, содержащие информацию об объектах сети ViPNet, в том числе об их именах, идентификаторах, адресах, связях. Координатор также является источником служебной информации для своих клиентов.

Помимо этого, он может туннелировать трафик от компьютеров сети, где не установлено ПО ViPNet. Кстати, специалисты, работающие с этим решением, часто называют открытые хосты не «туннелируемыми узлами», а просто «туннелями». Это может сбить с толку инженеров, которые привыкли к другим VPN-решениям, где под туннелем подразумевают PtP-соединение между КШ.

В качестве протокола шифрования в ViPNet используется IPlir, также разработанный «Инфотексом». Для инкапсуляции трафика применяются транспортные протоколы IP/241 (если трафик не покидает широковещательный домен), UDP/55777 и TCP/80 (при недоступности UDP).

В концепции построения защищенных соединений лежат так называемые «связи», которые бывают двух типов. Первые (на уровне узлов) нужны для построения защищенного соединения между узлами, вторые (на уровне пользователей) необходимы для работы клиентских приложений. Но есть исключение: узлы администратора сети ViPNet требуют обоих типов связи.

Что же может в этой схеме пойти не так? Как показывает практика, особенностей работы действительно много, и далеко не все проблемы можно решить интуитивно, без «помощи зала», а что-то нужно просто принять как данность.

Координатор недоступен

«У нас недоступен координатор/клиент/туннель. Что делать?» – самый частый вопрос, с которым приходят новички при настройке ViPNet. Единственно верное действие в такой ситуации – включать регистрацию всего трафика на координаторах и смотреть в журнал IP-пакетов, который является важнейшим инструментом траблшутинга всевозможных сетевых проблем. Этот способ спасает в 80% случаев. Работа с журналом IP-пакетов также помогает лучше усвоить механизмы работы узлов ViPNet-сети.

Конверт не доставлен

Но журнал IP-пакетов, увы, бесполезен, когда речь заходит о конвертах. Они доставляются с помощью транспортного модуля (mftp), у которого есть свой журнал и своя очередь. Конверты по умолчанию передаются на «свой» координатор клиента (то есть тот, на котором зарегистрирован узел), и далее по межсерверным каналам, которые настроены между координаторами (то есть не напрямую по защищенному каналу). Значит, если вы захотите отправить письмо по деловой почте, то клиент упакует его в конверт и отправит сначала на свой координатор. Далее на пути могут быть еще несколько координаторов, и только после этого конверт попадет на узел адресата.

Из этого следуют два вывода. Во-первых, между клиентами не обязательно должна проверяться связь (по нажатию на F5 и соответствующей иконки в меню) для доставки конвертов. Во-вторых, если связь межу ними все-таки проверяется, это не гарантирует доставку, так как проблема может быть в одном из межсерверных каналов.

Диагностировать прохождение конвертов межсерверным каналам или между клиентом и координатором в неочевидных случаях можно с помощью журнала и очереди конвертов, а также логов на координаторе. Также транспортный модуль ViPNet-клиента можно настроить на прямую доставку конвертов, доставку через общую папку или SMTP/POP3 (но это совсем экзотичный вариант). Погружаться в эти настройки мы не будем.

Последствия перепрошивки

Проблемной может оказаться перепрошивка на актуальную версию старых железок, которые долго лежали, например, в качестве ЗИП. В процессе может появиться ошибка «unsupported hardware», которая сообщает либо о том, что у вас действительно неподдерживаемая аппаратная платформа устаревшей линейки G1 (это HW100 E1/E2 и HW1000 Q1), либо о проблемах в настройке BIOS или в некорректной информации, зашитой в DMI. Править ли самостоятельно DMI, каждый решает для себя сам, поскольку есть риск превратить оборудование в бесполезный «кирпич». С BIOS чуть проще: неверные настройки системы заключаются в выключенной функции HT (Hyper Threading) или выключенном режиме ACHI (Advanced Host Controller Interface) для HDD. Чтобы не гадать, в чем конкретно проблема, можно обратиться к флешке, с которой производится прошивка. На ней создаются файлы с диагностической информацией, в частности, в файле verbose.txt перечислены все поддерживаемые платформы с результатом сверки с вашей. Например, ошибка cpu::Vendor(#3)==’GenuineIntel’ 24 times => [Failed], скорее всего, сообщает о выключенном HT. Кстати, перепрошивку часто путают с обновлением, но это разные процессы. При обновлении сохраняются все настройки, а параметры, о которых было написано выше, не проверяются. А при перепрошивке вы возвращаетесь к заводским параметрам.

Неинформативные конфиги

Основным конфигурационным файлом HW является «iplir.conf», однако он не всегда отражает текущие параметры. Дело в том, что в момент загрузки драйвера IPlir происходит интерпретация этого конфига в соответствии с заложенной логикой, и не вся информация может быть загружена в драйвер (например, при наличии конфликтов IP-адресов). Инженеры, работавшие с программным координатором для Linux, наверняка знают о существовании команды «iplirdiag», которая отображает текущие настройки узлов, прогруженные в драйвер. В HW эта команда также присутствует в режиме «admin escape».

Самые популярные выводы это:

iplirdiag -s ipsettings —node-info <идентификатор узла> ##отображение информации об узле

iplirdiag -s ipsettings —v-tun-table ##отображение всех загруженных в драйвер туннелей

Немного остановимся на режиме «admin escape». По сути это выход из ViPNet shell в bash. Тут я солидарен с вендором, который рекомендует использовать данный режим только для диагностики и вносить какие-либо модификации только под присмотром техподдержки вендора. Это вам не обычный Debian, здесь любое неосторожное движение может вывести из строя ОС, защитные механизмы которой воспримут вашу «самодеятельность» как потенциальную угрозу. В связке с заблокированным по умолчанию BIOS это обрекает вас на негарантийный (читай «дорогой») ремонт.

(Un)split tunneling

Еще один факт, который знают далеко не все: по умолчанию ViPNet-клиент работает в режиме split tunnel (когда можно указать, какой трафик заворачивать в туннель, а какой нет). У ViPNet существует технология «Открытого Интернета» (позже переименована в «Защищенный интернет-шлюз»). Многие ошибочно приписывают этот функционал координатору, а не клиенту. На клиенте, который зарегистрирован за координатором с такой функцией, создается два набора предустановленных фильтров. Первый разрешает взаимодействие только с самим координатором и его туннелями, второй – с остальными объектами, но запрещает доступ к координатору ОИ и его туннелям. Причем, согласно концепции вендора, в первом случае координатор должен либо туннелировать прокси-сервер, либо сам являться прокси-сервером. Служебный трафик, а также прием и передача конвертов (как служебных, так и приложений), работают в любой конфигурации.

Служебные порты и TCP-туннель

Однажды я столкнулся с приложением, которое ни в какую не хотело работать через координатор. Так я узнал, что у координатора есть служебные порты, по которым незашифрованный трафик блокируется без возможности какой-либо настройки. К ним относятся UDP/2046,2048,2050 (базовые службы ViPNet), TCP/2047,5100,10092 (для работы ViPNet Statewatcher) и TCP/5000-5003 (MFTP). Тут подвела функции TCP-туннеля. Не секрет, что провайдеры любят фильтровать высокие порты UDP, поэтому администраторы, стремясь улучшить доступность своих КШ, включают функцию TCP-туннеля. Ресурсы в зоне DMZ (по порту TCP-туннеля) при этом становятся недоступны. Это происходит из-за того, что порт TCP-туннеля также становится служебным, и никакие правила межсетевых экранов и NAT (Network Address Translation) на него уже не действуют. Затрудняет диагностику тот факт, что данный трафик не регистрируется в журнале IP-пакетов, как будто его вовсе нет.

Замена координатора

Рано или поздно встает вопрос о замене координатора на более производительный или временный вариант. Например, замена HW1000 на HW2000 или программного координатора – на ПАК и наоборот. Сложность заключается в том, что у каждого исполнения своя «роль» в ЦУС (Центре управления сетью). Как правильно изменить роль, не потеряв связность? Сначала в ЦУС меняем роль на новую, формируем справочники, но не отправляем(!) их. Затем в УКЦ выпускаем новый DST-файл и проводим инициализацию нового Координатора. После производим замену и, убедившись, что все взаимодействия работоспособны, отправляем справочники.

Кластеризация и сбой ноды

Горячий резерв – это must have для любой крупной площадки, поэтому на них всегда закупался кластер старших моделей (HW1000, HW2000, HW5000). Однако создание кластера из более компактных криптошлюзов (HW50 и HW100) было невозможно из-за лицензионной политики вендора. В итоге владельцам небольших площадок приходилось серьезно переплачивать и покупать HW1000 (ну, или никакой отказоустойчивости). В этом году вендор, наконец, сделал дополнительные лицензии и для младших моделей координаторов. Так что с выходом версий 4.2.x появилась возможность собирать в кластер и их.

При первичной настройке кластера можно серьезно сэкономить время, не настраивая интерфейсы в режиме мастера или командами CLI. Можно сразу вписывать необходимые адреса в конфигурационный файл кластера (failover config edit), только не забудьте указать маски. При запуске демона failover в кластерном режиме он сам назначит адреса на соответствующие интерфейсы. Многие при этом боятся останавливать демон, предполагая, что адреса сменяются на пассивные или адреса сингл-режима. Не волнуйтесь: на интерфейсах останутся те адреса, которые были на момент остановки демона.

В кластерном исполнении существует две распространенные проблемы: циклическая перезагрузка пассивной ноды и ее непереключение в активный режим. Для того чтобы понять суть этих явлений, разберемся в механизме работы кластера. Итак, активная нода считает пакеты на интерфейсе и в случае, если за отведенное время пакетов нет, отправляет пинг на testip. Если пинг проходит, то счетчик запускается заново, если не проходит, то регистрируется отказ интерфейса и активная нода уходит в перезагрузку. Пассивная нода при этом отправляет регулярные ARP-запросы на всех интерфейсах, описанных в failover.ini (конфигурационный файл кластера, где указаны адреса, которые принимает активная и пассивная ноды). Если ARP-запись хоть одного адреса пропадает, то пассивная нода переключается в активный режим.

Вернемся к кластерным проблемам. Начну с простого – неперключение в активный режим. В случае если активная нода отсутствует, но на пассивной в ARP-таблице (inet show mac-address-table) ее mac-адрес все еще присутствует, необходимо идти к администраторам коммутаторов (либо так настроен ARP-кэш, либо это какой-то сбой). С циклической перезагрузкой пассивной ноды немного сложнее. Происходит это из-за того, что пассивная не видит ARP-записи активной, переходит в активный режим и (внимание!) по HB-линку опрашивает соседа. Но сосед-то у нас в активном режиме и аптайм у него больше. В этот момент пассивная нода понимает, что что-то не так, раз возник конфликт состояний, и уходит в перезагрузку. Так продолжается до бесконечности. В случае возникновения данной проблемы необходимо проверить настройки IP-адресов в failover.ini и коммутацию. Если все настройки на координаторе верны, то пришло время подключить к вопросу сетевых инженеров.

Пересечения адресов

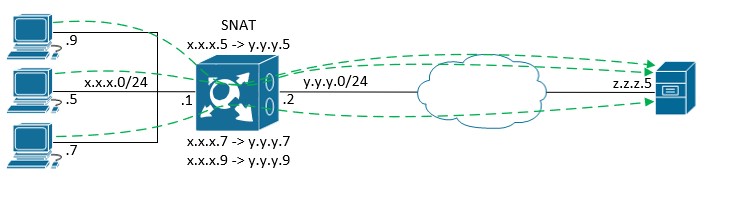

В нашей практике нередко встречается пересечение туннелируемых адресов за разными координаторами.

Именно для таких случаев в продуктах ViPNet существует виртуализация адресов. Виртуализация – это своеобразный NAT без контроля состояния соединения один к одному или диапазон в диапазон. По умолчанию на координаторах эта функция выключена, хотя потенциальные виртуальные адреса вы можете найти в iplir.conf в строке «tunnel» после «to» в секциях соседних координаторов. Для того, чтобы включить виртуализацию глобально для всего списка, необходимо в секции [visibility] изменить параметр «tunneldefault» на «virtual». Если же хотите включить для конкретного соседа, то необходимо в его секцию [id] добавить параметр «tunnelvisibility=virtual». Также стоит убедиться, что параметр tunnel_local_networks находится в значении «on». Для редактирования виртуальных адресов параметр tunnel_virt_assignment необходимо перевести в режим «manual». На противоположной стороне нужно выполнить аналогичные действия. За настройки туннелей также отвечают параметры «usetunnel» и «exclude_from_tunnels». Результат выполненной работы можно проверить с помощью утилиты «iplirdiag», о которой я говорил выше.

Конечно, виртуальные адреса приносят некоторые неудобства, поэтому администраторы инфраструктуры предпочитают минимизировать их использование. Например, при подключении организаций к информационным системам (ИС) некоторых госорганов этим организациям выдается DST-файл c фиксированным диапазоном туннелей из адресного плана ИС. Как мы видим, пожелания подключающегося при этом не учитываются. Как вписываться в этот пул, каждый решает для себя сам. Кто-то мигрирует рабочие станции на новую адресацию, а кто-то использует SNAT на пути от хостов к координатору. Не секрет, что некоторые администраторы применяют SNAT для обхода лицензионных ограничений младших платформ. Не беремся оценивать этичность такого «лайфхака», однако не стоит забывать, что производительность самих платформ все-таки имеет предел, и при перегрузке начнется деградация качества канала связи.

Невозможность работы GRE

Само собой, у каждого решения в IT есть свои ограничения по поддерживаемым сценариям использования, и ViPNet Coordinator не исключение. Достаточно назойливой проблемой является невозможность работы GRE (и протоколов, которые его используют) от нескольких источников к одному адресу назначения через SNAT. Возьмем, к примеру, систему банк-клиент, которая поднимает PPTP-туннель к публичному адресу банка. Проблема в том, что протокол GRE не использует порты, поэтому после прохождения трафика через NAT, socketpair такого трафика становится одинаковым (адрес назначения у нас одинаковый, протокол тоже, а трансляцию адреса источника мы только что произвели также в один адрес). Координатор реагирует на такое блокировкой трафика на фоне ошибки 104 – Connection already exists. Выглядит это так:

Поэтому, если вы используете множественные GRE-подключения, необходимо избегать применения NAT к этим подключениям. В крайнем случае выполнять трансляцию 1:1 (правда, при использовании публичных адресов это достаточно непрактичное решение).

Не забываем про время

Тему блокировок продолжаем событием номер 4 – IP packet timeout. Тут все банально: это событие возникает при расхождении абсолютного (без учета часовых поясов) времени между узлами сети ViPNet (координаторы и ViPNet-клиенты). На координаторах HW максимальная разница составляет 7200 секунд и задается в параметре «timediff» конфигурационного файла IPlir. Я не рассматриваю в этой статье координаторы HW-KB, но стоит отметить, что в версии KB2 timediff по умолчанию 7 секунд, а в KB4 – 50 секунд, и событие там может генерироваться не 4, а 112, что, возможно, собьет с толку инженера, привыкшего к «обычным» HW.

Нешифрованный трафик вместо зашифрованного

Новичкам бывает сложно понять природу 22 события – Non-encrypted IP Packet from network node – в журнале IP-пакетов. Оно означает, что координатор ждал с этого IP-адреса шифрованный трафик, а пришел нешифрованный. Чаще всего это происходит так:

- пользователь забыл залогиниться в ViPNet-клиент, или случайно разлогинился, но при этом пытается попасть на защищаемые ресурсы. В этом случае драйвер IPlir неактивен, а трафик, который по маршрутизации дошел до координатора, не был зашифрован на АРМ пользователя. По заголовкам пакета координатор видит, что все легально: адрес источника принадлежит АРМ с ViPNet-клиентом, адрес назначения – защищенному или туннелируемому узлу. Значит, и трафик должен приходить зашифрованным, но это не так, поэтому его надо заблокировать. Частным случаем данного сценария является ситуация, когда в сети поменялись адреса, и на том адресе, на котором был защищенный ViPNet-клиент, АРМ оказался туннелируемый. Но координатор все еще считает, что на этом адресе есть ViPNet-клиент, и поэтому нешифрованный трафик блокируется;

- с одной стороны взаимодействия отсутствуют связи. Например, вы связали два координатора, а справочники и ключи отправили только на один (или до второго они не дошли). В этом случае первый будет ждать зашифрованный трафик, но второй, так как не знает о существовании первого, будет присылать только незашифрованный;

- туннели прописываются вручную локально на КШ. Чтобы смоделировать такой сценарий, нужно два связанных координатора. На одном прописываем собственные туннели и туннели соседа, на втором «забываем» это сделать. При такой настройке трафик, исходящий от туннелей второго координатора к туннелям первого, шифроваться не будет, и на первом координаторе возникнет 22 событие.

Обработка прикладных протоколов (ALG)

На многих межсетевых экранах, включая ViPNet Coordinator, могут возникать проблемы с прохождением SIP через NAT. С учетом того, что виртуальные адреса – это внутренний NAT, проблема может возникать, даже когда в явном виде NAT не используется, а используются только виртуальные адреса. Координатор обладает модулем обработки прикладных протоколов (ALG), который должен эти проблемы решать, но не всегда это работает так, как хотелось бы. Не буду останавливаться на механизме работы ALG (на эту тему можно написать отдельную статью), принцип одинаков на всех МСЭ, изменяются лишь заголовки прикладного уровня. Для корректной работы протокола SIP через координатор необходимо знать следующее:

- при использовании NAT должен быть включен ALG;

- при использовании виртуальной адресации ALG должен быть включен на обоих узлах, участвующих во взаимодействии (координатор-координатор, координатор-клиент), даже если виртуальная видимость установлена только с одной стороны;

- при использовании реальной видимости и отсутствии NAT необходимо выключить ALG для того, чтобы он не вмешивался в работу SIP;